기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWSSupport-AnalyzeEBSResourceUsage

설명

AWSSupport-AnalyzeEBSResourceUsage 자동화 실행서는 Amazon Elastic Block Store(Amazon EBS)의 리소스 사용량을 분석하는 데 사용됩니다. 볼륨 사용량을 분석하고 지정된 AWS 리전에서 중단된 볼륨, 이미지 및 스냅샷을 식별합니다.

어떻게 작동하나요?

실행서는 다음 네 가지 작업을 수행합니다.

-

Amazon Simple Storage Service(Amazon S3) 버킷이 있는지 확인하거나 새 Amazon S3 버킷을 생성합니다.

-

모든 Amazon EBS 볼륨을 사용 가능한 상태로 수집합니다.

-

소스 볼륨이 삭제된 모든 Amazon EBS 스냅샷을 수집합니다.

-

종료되지 않은 Amazon Elastic Compute Cloud(AMIsAmazon EC2) 인스턴스에서 사용하지 않는 모든 Amazon Machine Image(AMI)를 수집합니다.

실행서는 CSV 보고서를 생성하고 사용자가 제공한 Amazon S3 버킷에 저장합니다. 제공된 버킷은 마지막에 설명된 AWS 보안 모범 사례에 따라 보호해야 합니다. 사용자가 제공한 Amazon S3 버킷이 계정에 없는 경우 실행서는 이름 형식이 이고 <User-provided-name>-awssupport-YYYY-MM-DD사용자 지정 AWS Key Management Service (AWS KMS) 키로 암호화되며 객체 버전 관리가 활성화되고 퍼블릭 액세스가 차단되고 SSL/TLS 사용 요청이 필요한 새 Amazon S3 버킷을 생성합니다.

자체 Amazon S3 버킷을 지정하려면 다음 모범 사례에 따라 버킷을 구성해야 합니다.

-

버킷에 대한 퍼블릭 액세스를 차단합니다(

IsPublic로 설정False). -

Amazon S3 액세스 로깅을 켭니다.

-

객체 버전 관리를 켭니다.

-

AWS Key Management Service (AWS KMS) 키를 사용하여 버킷을 암호화합니다.

중요

이 런북을 사용하면 Amazon S3 버킷 및 객체 생성에 대해 계정에 추가 요금이 발생할 수 있습니다. 발생할 수 있는 요금에 대한 자세한 내용은 Amazon S3 요금을

문서 유형

자동화

소유자

Amazon

플랫폼

Linux, macOS, Windows

파라미터

-

AutomationAssumeRole

유형: 문자열

설명: (선택 사항) 사용자를 대신하여 Systems Manager Automation을 통해 작업을 수행할 수 있도록 허용하는 AWS Identity and Access Management (IAM) 역할의 Amazon 리소스 이름(ARN)입니다. 역할을 지정하지 않은 경우, Systems Manager Automation에서는 이 실행서를 시작하는 사용자의 권한을 사용합니다.

-

S3BucketName

유형:

AWS::S3::Bucket::Name설명: (필수) 보고서를 업로드할 계정의 Amazon S3 버킷입니다. 버킷 정책이 수집된 로그에 액세스할 필요가 없는 당사자에게 불필요한 읽기/쓰기 권한을 부여하지 않는지 확인합니다. 지정된 버킷이 계정에 없는 경우 자동화는 이름 형식 로 자동화가 시작되고 사용자 지정 AWS KMS 키로

<User-provided-name>-awssupport-YYYY-MM-DD암호화된 리전에 새 버킷을 생성합니다.허용된 패턴:

$|^(?!(^(([0-9]{1,3}[.]){3}[0-9]{1,3}$)))^((?!xn—)(?!.*-s3alias))[a-z0-9][-.a-z0-9]{1,61}[a-z0-9]$ -

CustomerManagedKmsKeyArn

유형: 문자열

설명: (선택 사항) 지정된 버킷이 계정에 없는 경우 생성할 새 Amazon S3 버킷을 암호화하기 위한 사용자 지정 AWS KMS 키 Amazon 리소스 이름(ARN)입니다. Amazon S3 사용자 지정 AWS KMS 키 ARN을 지정하지 않고 버킷 생성을 시도하면 자동화가 실패합니다.

허용된 패턴:

(^$|^arn:aws:kms:[-a-z0-9]:[0-9]:key/[-a-z0-9]*$)

필수 IAM 권한

실행서를 성공적으로 사용하려면 AutomationAssumeRole 파라미터에 다음 작업이 필요합니다.

-

ec2:DescribeImages -

ec2:DescribeInstances -

ec2:DescribeSnapshots -

ec2:DescribeVolumes -

kms:Decrypt -

kms:GenerateDataKey -

s3:CreateBucket -

s3:GetBucketAcl -

s3:GetBucketPolicyStatus -

s3:GetBucketPublicAccessBlock -

s3:ListBucket -

s3:ListAllMyBuckets -

s3:PutObject -

s3:PutBucketLogging -

s3:PutBucketPolicy -

s3:PutBucketPublicAccessBlock -

s3:PutBucketTagging -

s3:PutBucketVersioning -

s3:PutEncryptionConfiguration -

ssm:DescribeAutomationExecutions

이 런북을 실행하는 데 필요한 최소 IAM 권한이 있는 정책 예제:

{ "Version": "2012-10-17", "Statement": [{ "Sid": "Read_Only_Permissions", "Effect": "Allow", "Action": [ "ec2:DescribeImages", "ec2:DescribeInstances", "ec2:DescribeSnapshots", "ec2:DescribeVolumes", "ssm:DescribeAutomationExecutions" ], "Resource": "" }, { "Sid": "KMS_Generate_Permissions", "Effect": "Allow", "Action": ["kms:GenerateDataKey", "kms:Decrypt"], "Resource": "arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890ab" }, { "Sid": "S3_Read_Only_Permissions", "Effect": "Allow", "Action": [ "s3:GetBucketAcl", "s3:GetBucketPolicyStatus", "s3:GetBucketPublicAccessBlock", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket1", "arn:aws:s3:::amzn-s3-demo-bucket2/" ] }, { "Sid": "S3_Create_Permissions", "Effect": "Allow", "Action": [ "s3:CreateBucket", "s3:PutObject", "s3:PutBucketLogging", "s3:PutBucketPolicy", "s3:PutBucketPublicAccessBlock", "s3:PutBucketTagging", "s3:PutBucketVersioning", "s3:PutEncryptionConfiguration" ], "Resource": "*" }] }

지침

다음 단계에 따라 자동화를 구성합니다.

-

AWS Systems Manager 콘솔에서 AWSSupport-AnalyzeEBSResourceUsage

로 이동합니다. -

입력 파라미터의 경우, 다음 내용을 입력합니다.

-

AutomationAssumeRole(선택 사항):

Systems Manager Automation이 사용자를 대신하여 작업을 수행하도록 허용하는 (IAM) 역할의 Amazon 리소스 이름 AWS Identity and Access Management (ARN)입니다. 역할을 지정하지 않은 경우, Systems Manager Automation에서는 이 실행서를 시작하는 사용자의 권한을 사용합니다.

-

S3BucketName(필수):

보고서를 업로드할 계정의 Amazon S3 버킷입니다.

-

CustomerManagedKmsKeyArn(선택 사항):

지정된 버킷이 계정에 없는 경우 생성할 새 Amazon S3 버킷을 암호화하기 위한 사용자 지정 AWS KMS 키 Amazon 리소스 이름(ARN)입니다. Amazon S3

-

-

실행을 선택합니다.

-

자동화가 시작됩니다.

-

자동화 실행서는 다음 단계를 수행합니다.

-

checkConcurrency:

리전에서이 런북을 한 번만 시작하도록 합니다. 실행서에서 진행 중인 다른 실행을 찾으면 오류가 반환되고 종료됩니다.

-

verifyOrCreateS3bucket:

Amazon S3 버킷이 존재하는지 확인합니다. 그렇지 않은 경우 사용자 지정 AWS KMS 키로

<User-provided-name>-awssupport-YYYY-MM-DD암호화된 이름 형식으로 자동화가 시작되는 리전에 새 Amazon S3 버킷을 생성합니다. -

gatherAmiDetails:

Amazon EC2 인스턴스에서 사용하지 않는 AMIs를 검색

<region>-images.csv하여 이름 형식의 보고서를 생성하고 Amazon S3 버킷에 업로드합니다. -

gatherVolumeDetails:

Amazon EBS 볼륨이 사용 가능한 상태인지 확인하고 이름 형식의 보고서를 생성하여 Amazon S3 버킷에

<region>-volume.csv업로드합니다. -

gatherSnapshotDetails:

이미 삭제된 Amazon EBS 볼륨의 Amazon EBS 스냅샷을 찾고 이름 형식 로 보고서를 생성하여 Amazon S3 버킷에

<region>-snapshot.csv업로드합니다.

-

-

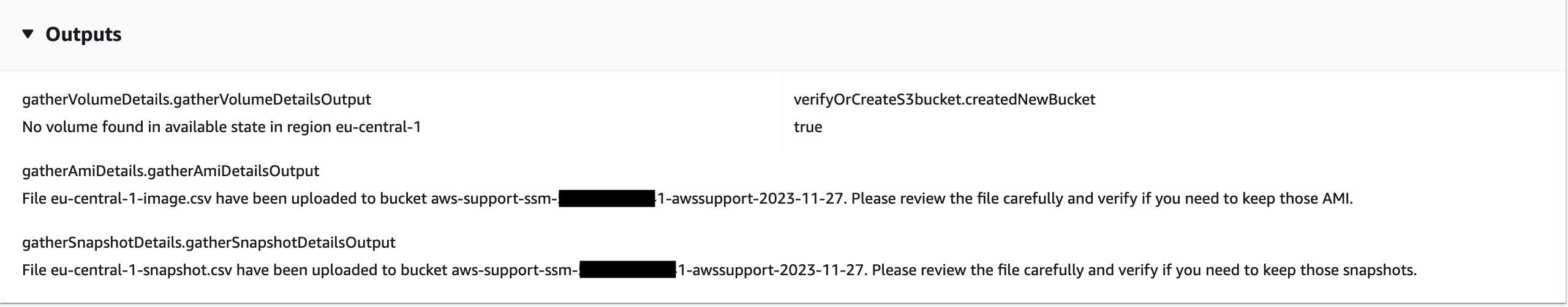

완료 후에는 Outputs 섹션에서 실행의 세부 결과를 검토합니다.

참조

Systems Manager Automation