기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWSPremiumSupport-DDoSResiliencyAssessment

설명

AWSPremiumSupport-DDoSResiliencyAssessment, AWS Systems Manager automation 실행서는에 대한 AWS Shield Advanced 보호에 따라 리소스의 DDoS 취약성 및 구성을 확인하는 데 도움이 됩니다 AWS 계정. 분산 서비스 거부(DDoS) 공격에 취약한 리소스에 대한 구성 설정 보고서를 제공합니다. 보호 모범 사례에 따라 구성 설정에 대한 Amazon Route 53, Amazon Load Balancer, Amazon CloudFront 배포 AWS Global Accelerator 및 AWS 탄력적 IPs 리소스를 수집, 분석 및 평가하는 데 사용됩니다 AWS Shield Advanced . 최종 구성 보고서는 선택한 Amazon S3 버킷에서 HTML 파일로 제공됩니다.

어떻게 작동하나요?

이 실행서에는 퍼블릭 액세스가 활성화된 다양한 유형의 리소스와 AWS DDoS 모범 사례 백서의 권장 사항에 따라 구성된 보호 기능이 있는지 여부에 대한 일련의 검사가 포함되어 있습니다. 실행서는 다음을 수행합니다.

-

에 대한 구독 AWS Shield Advanced 이 활성화되어 있는지 확인합니다.

-

활성화되어 있다면, Shield Advanced로 보호되는 리소스가 있는지 확인합니다.

-

AWS 계정 에서 모든 글로벌 및 지역 리소스를 찾아 Shield로 보호되는지 확인합니다.

-

여기에는 평가를 위한 리소스 유형 파라미터, Amazon S3 버킷 이름 및 Amazon S3 버킷 AWS 계정 ID(S3BucketOwner)가 필요합니다.

-

제공된 Amazon S3 버킷에 저장된 HTML 보고서로 결과를 반환합니다.

입력 파라미터 AssessmentType은 모든 리소스에 대한 검사를 수행할지 여부를 결정합니다. 기본적으로, 실행서는 모든 유형의 리소스를 검사합니다. GlobalResources 또는 RegionalResources 파라미터만 선택한 경우, 실행서는 선택한 리소스 유형에 대한 검사만 수행합니다.

중요

-

AWSPremiumSupport-*실행서에 액세스하려면 Enterprise 또는 Business Support 구독이 필요합니다. 자세한 내용은 지원 플랜 비교를 참조하세요. -

이 실행서에는

ACTIVEAWS Shield Advanced 구독이 필요합니다.

문서 유형

자동화

소유자

Amazon

플랫폼

Linux, macOS, Windows

파라미터

-

AutomationAssumeRole

유형: 문자열

설명: (선택 사항) 사용자를 대신하여 Systems Manager Automation을 통해 작업을 수행할 수 있도록 허용하는 AWS Identity and Access Management (IAM) 역할의 Amazon 리소스 이름(ARN)입니다. 역할을 지정하지 않은 경우, Systems Manager Automation에서는 이 실행서를 시작하는 사용자의 권한을 사용합니다.

-

AssessmentType

유형: 문자열

설명: (선택 사항) DDoS 탄력성 평가를 위해 평가할 리소스 유형을 결정합니다. 기본적으로, 실행서는 글로벌 및 지역 리소스를 모두 평가합니다. 지역 리소스의 경우, 실행서에는 AWS 계정/리전의 모든 애플리케이션(ALB) 및 네트워크(NLB) 로드 밸런서와 모든 Auto Scaling 그룹이 설명되어 있습니다.

유효값:

['Global Resources', 'Regional Resources', 'Global and Regional Resources']기본값: Global and Regional Resources

-

S3BucketName

유형:

AWS::S3::Bucket::Name설명: (필수) 보고서가 업로드될 Amazon S3 버킷 이름입니다.

허용된 패턴:

^[0-9a-z][a-z0-9\-\.]{3,63}$ -

S3BucketOwnerAccount

유형: 문자열

설명: (선택 사항) Amazon S3 버킷을 소유 AWS 계정 하는 입니다. Amazon S3 버킷이 다른에 속하는 경우이 파라미터를 지정하고 AWS 계정, 그렇지 않으면이 파라미터를 비워 둘 수 있습니다.

허용된 패턴:

^$|^[0-9]{12,13}$ -

S3BucketOwnerRoleArn

유형:

AWS::IAM::Role::Arn설명: (선택 사항) Amazon S3 버킷을 설명하고 버킷이 다른에 있는 경우 퍼블릭 액세스 구성을 AWS 계정 차단할 수 있는 권한이 있는 IAM 역할의 ARN입니다 AWS 계정. 이 파라미터를 지정하지 않은 경우, 실행서는 이 실행서를 시작하는

AutomationAssumeRole또는 IAM 사용자(AutomationAssumeRole를 지정하지 않은 경우)를 사용합니다. 실행서 설명의 필수 권한 섹션을 참조하세요.허용된 패턴:

^$|^arn:(aws|aws-cn|aws-us-gov|aws-iso|aws-iso-b):iam::[0-9]{12,13}:role/.*$ -

S3BucketPrefix

유형: 문자열

설명: (선택 사항) 결과를 저장하기 위한 Amazon S3 내 경로의 접두사입니다.

허용된 패턴:

^[a-zA-Z0-9][-./a-zA-Z0-9]{0,255}$|^$

필수 IAM 권한

실행서를 성공적으로 사용하려면 AutomationAssumeRole 파라미터에 다음 작업이 필요합니다.

-

autoscaling:DescribeAutoScalingGroups -

cloudfront:ListDistributions -

ec2:DescribeAddresses -

ec2:DescribeNetworkAcls -

ec2:DescribeInstances -

elasticloadbalancing:DescribeLoadBalancers -

elasticloadbalancing:DescribeTargetGroups -

globalaccelerator:ListAccelerators -

iam:GetRole -

iam:ListAttachedRolePolicies -

route53:ListHostedZones -

route53:GetHealthCheck -

shield:ListProtections -

shield:GetSubscriptionState -

shield:DescribeSubscription -

shield:DescribeEmergencyContactSettings -

shield:DescribeDRTAccess -

waf:GetWebACL -

waf:GetRateBasedRule -

wafv2:GetWebACL -

wafv2:GetWebACLForResource -

waf-regional:GetWebACLForResource -

waf-regional:GetWebACL -

s3:ListBucket -

s3:GetBucketAcl -

s3:GetBucketLocation -

s3:GetBucketPublicAccessBlock -

s3:GetBucketPolicyStatus -

s3:GetBucketEncryption -

s3:GetAccountPublicAccessBlock -

s3:PutObject

자동화 수임 역할에 대한 IAM 정책 예시

{ "Version": "2012-10-17", "Statement": [ { "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetAccountPublicAccessBlock" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:GetBucketPublicAccessBlock", "s3:GetBucketPolicyStatus", "s3:GetEncryptionConfiguration" ], "Resource": "arn:aws:s3:::<bucket-name>", "Effect": "Allow" }, { "Action": [ "s3:PutObject" ], "Resource": "arn:aws:s3:::<bucket-name>/*", "Effect": "Allow" }, { "Action": [ "autoscaling:DescribeAutoScalingGroups", "cloudfront:ListDistributions", "ec2:DescribeInstances", "ec2:DescribeAddresses", "ec2:DescribeNetworkAcls", "elasticloadbalancing:DescribeLoadBalancers", "elasticloadbalancing:DescribeTargetGroups", "globalaccelerator:ListAccelerators", "iam:GetRole", "iam:ListAttachedRolePolicies", "route53:ListHostedZones", "route53:GetHealthCheck", "shield:ListProtections", "shield:GetSubscriptionState", "shield:DescribeSubscription", "shield:DescribeEmergencyContactSettings", "shield:DescribeDRTAccess", "waf:GetWebACL", "waf:GetRateBasedRule", "wafv2:GetWebACL", "wafv2:GetWebACLForResource", "waf-regional:GetWebACLForResource", "waf-regional:GetWebACL" ], "Resource": "*", "Effect": "Allow" }, { "Action": "iam:PassRole", "Resource": "arn:aws:iam::123456789012:role/<AutomationAssumeRole-Name>", "Effect": "Allow" } ] }

지침

-

AWS Systems Manager 콘솔에서 AWSPremiumSupport-DDoSResiliencyAssessment

로 이동합니다. -

자동화 실행을 선택합니다.

-

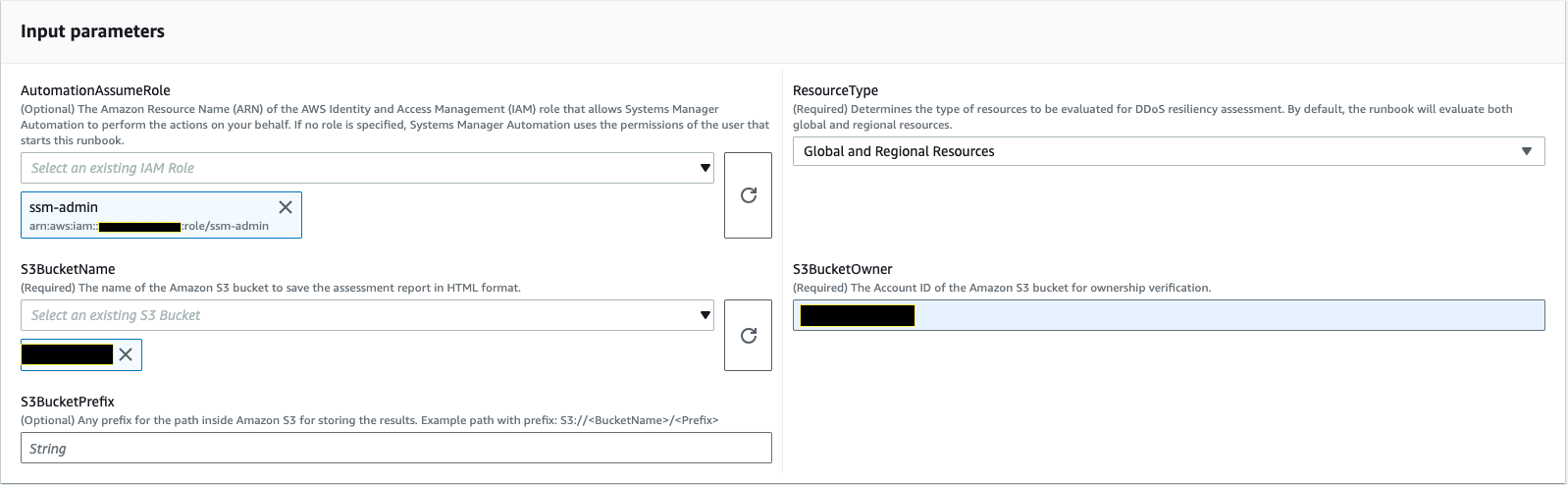

입력 파라미터에 다음을 입력합니다.

-

AutomationAssumeRole(선택 사항):

사용자를 대신하여 Systems Manager Automation을 통해 작업을 수행할 수 있도록 허용하는 AWS Identity and Access Management (IAM) 역할의 Amazon 리소스 이름(ARN)입니다. 역할을 지정하지 않은 경우, Systems Manager Automation에서는 이 실행서를 시작하는 사용자의 권한을 사용합니다.

-

AssessmentType(선택 사항):

DDoS 탄력성 평가를 위해 평가할 리소스 유형을 결정합니다. 기본적으로, 실행서는 글로벌 및 지역 리소스를 모두 평가합니다.

-

S3BucketName(필수):

평가 보고서를 HTML 형식으로 저장하는 Amazon S3 버킷의 이름입니다.

-

S3BucketOwner(선택 사항):

소유권 확인을 위한 Amazon S3 버킷의 AWS 계정 ID입니다. 보고서가 교차 계정 Amazon S3 버킷에 게시해야 하는 경우 AWS 계정 ID가 필요하고 Amazon S3 버킷이 자동화 시작 AWS 계정 과 동일한에 있는 경우 선택 사항입니다.

-

S3BucketPrefix(선택 사항):

결과를 저장하기 위한 Amazon S3 내 경로의 모든 접두사입니다.

-

-

실행을 선택합니다.

-

자동화가 시작됩니다.

-

문서는 다음 단계를 수행합니다.

-

CheckShieldAdvancedState:

AWS 계정 가 구독 AWS Shield Advanced 되는지 여부와 실행서가 Amazon S3 버킷에 액세스할 수 있는지 확인합니다.

-

S3BucketSecurityChecks:

“S3bucketName”에 지정된 Amazon S3 버킷이 익명 또는 공개 읽기 또는 쓰기 액세스 권한을 허용하는지, 버킷에 저장된 암호화가 활성화되어 있는지, “S3BucketOwner”에 제공된 AWS 계정 ID가 Amazon S3 버킷의 소유자인지 확인합니다.

-

BranchOnShieldAdvancedStatus:

AWS Shield Advanced 구독 상태 및/또는 Amazon S3 버킷 소유권 상태를 기반으로 문서 단계를 분기합니다.

-

ShieldAdvancedConfigurationReview:

Shield Advanced 구성을 검토하여 필요한 최소한의 세부 정보가 있는지 확인합니다. 예: AWS Shield 대응 팀을 위한 IAM 액세스(SRT) 팀, 연락처 목록 세부 정보 및 SRT 선제적 참여 상태.

-

ListShieldAdvancedProtections:

Shield Protected 리소스를 나열하고, 각 서비스에 대한 보호 리소스 그룹을 생성합니다.

-

BranchOnResourceTypeAndCount:

리소스 유형 파라미터의 값과 Shield로 보호되는 글로벌 리소스 수를 기준으로 문서 단계를 분기합니다.

-

ReviewGlobalResources:

Route 53 Hosted Zones, CloudFront Distributions 및 Global Accelerator와 같은 Shield Advanced의 보호 대상 글로벌 리소스를 검토합니다.

-

BranchOnResourceType:

리소스 유형 선택(글로벌, 지역 또는 둘 다)을 기반으로 문서 단계를 분기합니다.

-

ReviewRegionalResources:

Application Load Balancer, Network Load Balancer, Classic Load Balancer, Amazon Elastic Compute Cloud(Amazon EC2) 인스턴스(탄력적 IP)와 같은 Shield Advanced의 보호 대상 지역 리소스를 검토합니다.

-

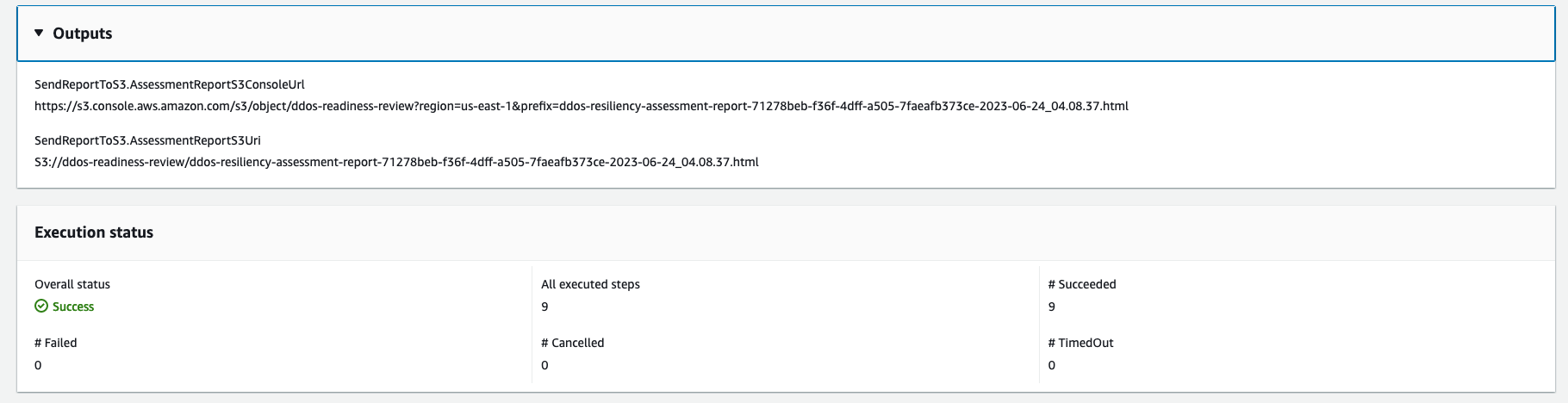

SendReportToS3:

Amazon S3 버킷에 DDoS 평가 보고서 세부 정보를 업로드합니다.

-

-

작성이 완료되면 평가 보고서 HTML 파일의 URI가 Amazon S3 버킷에 제공됩니다.

실행서의 성공적인 실행에 대한 보고서의 S3 콘솔 링크 및 Amazon S3 URI

참조

Systems Manager Automation

AWS 서비스 설명서