기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWSSupport-TroubleshootVPN

설명

AWSSupport-TroubleshootVPN 실행서는 AWS Site-to-Site VPN 연결에서 오류를 추적하고 해결하는 데 도움이 됩니다. 자동화에는 AWS Site-to-Site VPN 연결 터널과 관련된 IKEv1 또는 IKEv2 오류를 추적하도록 설계된 몇 가지 자동 검사가 포함되어 있습니다. 자동화는 특정 오류를 일치시키려고 시도하고 해당 해결 방법은 일반적인 문제 목록을 형성합니다.

참고: 이 자동화는 오류를 수정하지 않습니다. 언급된 시간 범위 동안 실행되며, VPN CloudWatch 로그 그룹의 오류가 있는지 로그 그룹을 스캔합니다.

어떻게 작동하나요?

실행서는 파라미터 검증을 실행하여 입력 파라미터에 포함된 Amazon CloudWatch 로그 그룹이 존재하는지, 로그 그룹에 VPN 터널 로깅에 해당하는 로그 스트림이 있는지, VPN 연결 ID가 존재하는지, 터널 IP 주소가 존재하는지 확인합니다. VPN 로깅을 위해 구성된 CloudWatch 로그 그룹에서 Logs Insights API 호출을 수행합니다.

문서 유형

자동화

소유자

Amazon

플랫폼

Linux, macOS, Windows

파라미터

-

AutomationAssumeRole

유형: 문자열

설명: (선택 사항) 사용자를 대신하여 Systems Manager Automation을 통해 작업을 수행할 수 있도록 허용하는 AWS Identity and Access Management (IAM) 역할의 Amazon 리소스 이름(ARN)입니다. 역할을 지정하지 않은 경우, Systems Manager Automation에서는 이 실행서를 시작하는 사용자의 권한을 사용합니다.

-

LogGroupName

유형: 문자열

설명: (필수) AWS Site-to-Site VPN 연결 로깅을 위해 구성된 Amazon CloudWatch 로그 그룹 이름입니다.

허용된 패턴:

^[\.\-_/#A-Za-z0-9]{1,512} -

VpnConnectionId

유형: 문자열

설명: (필수) 문제를 해결할 AWS Site-to-Site VPN 연결 ID입니다.

허용된 패턴:

^vpn-[0-9a-f]{8,17}$ -

TunnelAIPAddress

유형: 문자열

설명: (필수) AWS Site-to-Site VPN과 연결된 터널 번호 1 IPv4 주소입니다.

허용된 패턴:

^((25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)[.]){3}(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?){1}$ -

TunnelBIPAddress

유형: 문자열

설명: (선택 사항) AWS Site-to-Site VPN과 연결된 터널 번호 2 IPv4 주소입니다.

허용된 패턴:

^((25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)[.]){3}(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?){1}|^$ -

IKEVersion

유형: 문자열

설명: (필수) 사용 중인 IKE 버전을 선택합니다. 허용된 값: IKEv1, IKEv2

유효값:

['IKEv1', 'IKEv2'] -

StartTimeinEpoch

유형: 문자열

설명: (선택 사항) 로그 분석 시작 시간입니다. StartTimeinEpoch/EndTimeinEpoch 또는 LookBackPeriod를 로그 분석에 사용할 수 있습니다.

허용된 패턴:

^\d{10}|^$ -

EndTimeinEpoch

유형: 문자열

설명: (선택 사항) 로그 분석 종료 시간입니다. StartTimeinEpoch/EndTimeinEpoch 또는 LookBackPeriod를 로그 분석에 사용할 수 있습니다. StartTimeinEpoch/EndTimeinEpoch 및 LookBackPeriod가 모두 지정될 경우, LookBackPeriod가 우선합니다.

허용된 패턴:

^\d{10}|^$ -

LookBackPeriod

유형: 문자열

설명: (선택 사항) 로그 분석을 위해 되돌아보는 두 자리 시간(시간)입니다. 유효 범위: 01~99. StartTimeinEpoch 및 EndTime도 제공할 경우, 이 값이 우선합니다.

허용된 패턴:

^(\d?[1-9]|[1-9]0)|^$

필수 IAM 권한

실행서를 성공적으로 사용하려면 AutomationAssumeRole 파라미터에 다음 작업이 필요합니다.

-

logs:DescribeLogGroups -

logs:GetQueryResults -

logs:DescribeLogStreams -

logs:StartQuery -

ec2:DescribeVpnConnections

지침

참고: 이 자동화는 로깅 출력 형식이 JSON인 경우 VPN 터널 로깅용으로 구성된 CloudWatch 로그 그룹에서 작동합니다.

다음 단계에 따라 자동화를 구성합니다.

-

AWS Systems Manager 콘솔에서 AWSSupport-TroubleshootVPN

으로 이동합니다. -

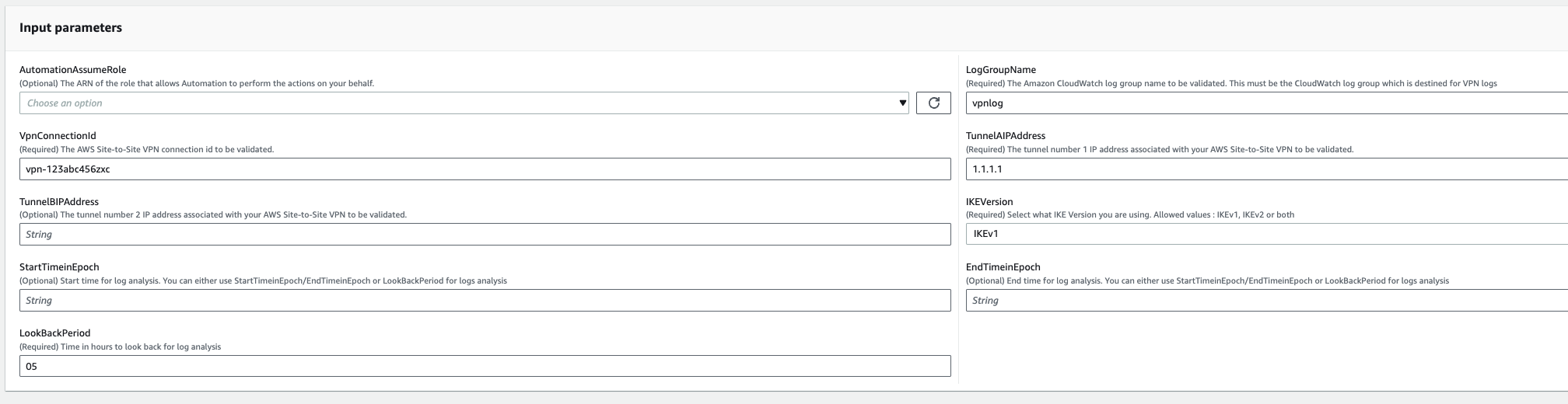

입력 파라미터의 경우, 다음 내용을 입력합니다.

-

AutomationAssumeRole(선택 사항):

Systems Manager Automation이 사용자를 대신하여 작업을 수행하도록 허용하는 (IAM) 역할의 Amazon 리소스 이름 AWS Identity and Access Management (ARN)입니다. 역할을 지정하지 않은 경우, Systems Manager Automation에서는 이 실행서를 시작하는 사용자의 권한을 사용합니다.

-

logGroupName(필수):

검증할 Amazon CloudWatch 로그 그룹 이름입니다. 이는 VPN이 로그를 보내도록 구성된 CloudWatch 로그 그룹이어야 합니다.

-

VpnConnectionId(필수):

VPN 오류에 대해 로그 그룹이 추적되는 AWS Site-to-Site VPN 연결 ID입니다.

-

TunnelAIPAddress(필수):

터널 AWS Site-to-Site VPN 연결과 연결된 IP 주소입니다.

-

TunnelBIPAddress(선택 사항):

AWS Site-to-Site VPN 연결과 연결된 터널 B IP 주소입니다.

-

IKEVersion(필수):

사용 중인 IKEversion을 선택합니다. 허용된 값: IKEv1, IKEv2.

-

StartTimeinEpoch(선택 사항):

오류를 쿼리할 시간 범위의 시작입니다. 범위가 포함되므로, 지정된 시작 시간이 쿼리에 포함됩니다. 1970년 1월 1일 00:00:00 UTC 이후의 초 수인 에포크 시간으로 지정됩니다.

-

EndTimeinEpoch(선택 사항):

오류를 쿼리할 시간 범위의 끝입니다. 범위가 포함되므로, 지정된 종료 시간이 쿼리에 포함됩니다. 1970년 1월 1일 00:00:00 UTC 이후의 초 수인 에포크 시간으로 지정됩니다.

-

LookBackPeriod(필수):

오류에 대한 쿼리를 다시 검토하는 데 걸리는 시간(시간)입니다.

참고: StartTimeinEpoch, EndTimeinEpoch 또는 LookBackPeriod를 구성하여 로그 분석을 위한 시간 범위를 수정합니다. 두 자리 숫자를 시간 단위로 부여하여 자동화 시작 시간부터 과거에 오류가 발생했는지 확인하세요. 또는 특정 시간 범위 내에서 과거에 오류가 발생한 경우, LookBackPeriod 대신 StartTimeinEpoch 및 EndTimeinEpoch를 포함하세요.

-

-

실행을 선택합니다.

-

자동화가 시작됩니다.

-

자동화 실행서는 다음 단계를 수행합니다.

-

parameterValidation:

자동화에 포함된 입력 파라미터에 대해 일련의 검증을 실행합니다.

-

branchOnValidationOfLogGroup:

파라미터에 언급된 로그 그룹이 유효한지 확인합니다. 유효하지 않은 경우, 자동화 단계의 추가 시작을 중단합니다.

-

branchOnValidationOfLogStream:

포함된 CloudWatch 로그 그룹에 로그 스트림이 존재하는지 확인합니다. 유효하지 않은 경우, 자동화 단계의 추가 시작을 중단합니다.

-

branchOnValidationOfVpnConnectionId:

파라미터에 포함된 VPN 연결 ID가 유효한지 확인합니다. 유효하지 않은 경우, 자동화 단계의 추가 시작을 중단합니다.

-

branchOnValidationOfVpnIp:

파라미터에 언급된 터널 IP 주소가 유효한지 확인합니다. 유효하지 않은 경우, 자동화 단계의 추가 실행을 중단합니다.

-

traceError:

포함된 CloudWatch 로그 그룹에서 로그 인사이트 API를 호출하고 관련된 제안 해결 방법과 함께 IKEv1/IKEv2 관련 오류를 검색합니다.

-

-

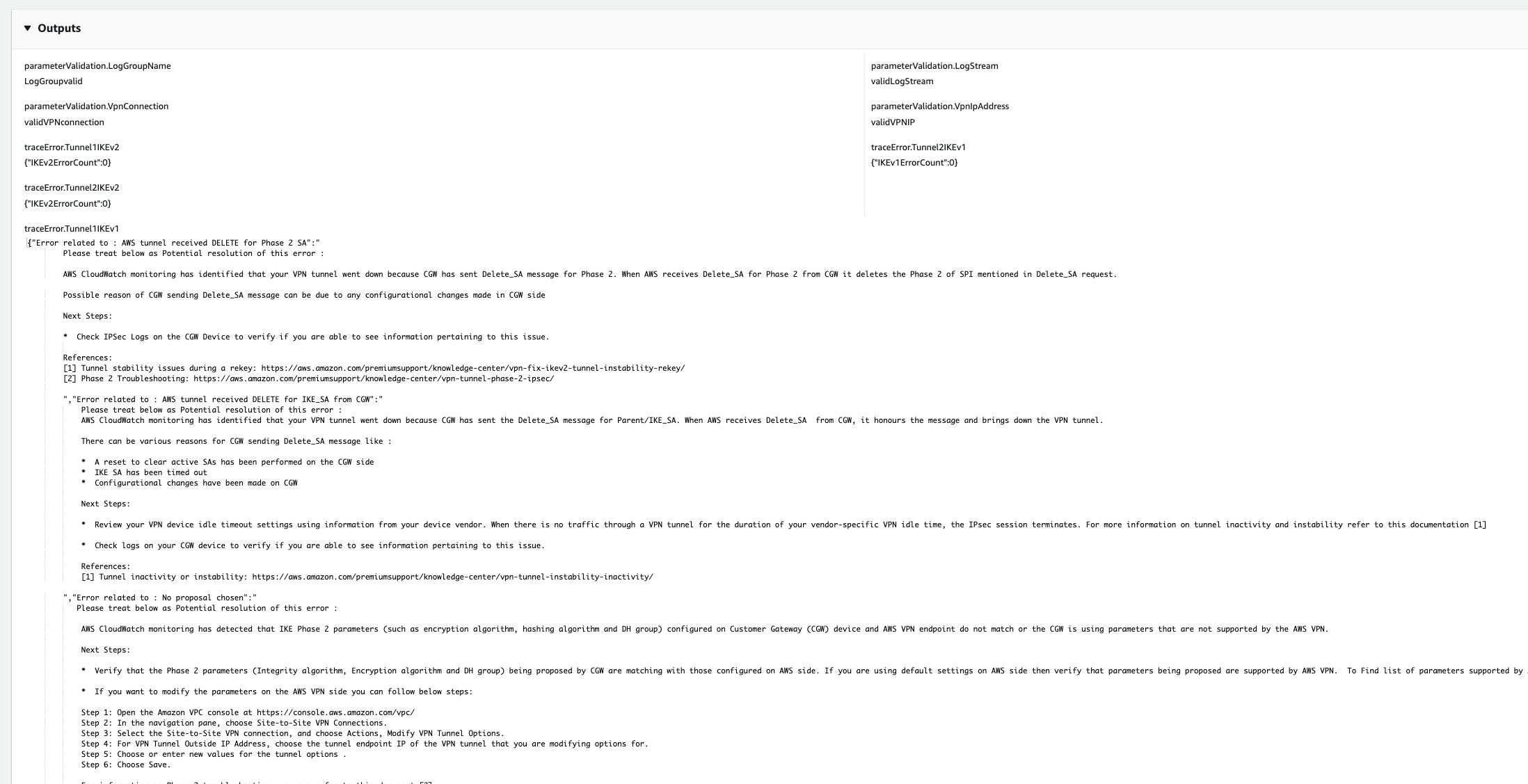

완료 후에는 Outputs 섹션에서 실행의 세부 결과를 검토합니다.

참조

Systems Manager Automation

AWS 서비스 설명서