기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

1단계: 하이브리드 및 멀티클라우드 환경의 IAM 서비스 역할 생성

하이브리드 및 멀티클라우드 환경의 비 EC2(Amazon Elastic Compute Cloud) 시스템에서 AWS Systems Manager 서비스와 통신하려면 AWS Identity and Access Management(IAM) 서비스 역할이 필요합니다. 역할이 Systems Manager 서비스에 AWS Security Token Service(AWS STS) AssumeRole 신뢰를 부여합니다. AWS 계정마다 한 번만 하이브리드 및 멀티클라우드 환경의 서비스 역할을 생성하면 됩니다. 그러나 하이브리드 및 멀티클라우드 환경의 시스템에 다양한 권한이 필요한 경우 다양한 하이브리드 정품 인증을 위한 여러 서비스 역할 생성을 선택할 수 있습니다.

다음 절차에서는 Systems Manager 콘솔 또는 기본 명령줄 도구를 사용하여 필수 서비스 역할을 생성하는 방법을 설명합니다.

서비스에 대한 역할을 만들려면(IAM 콘솔)

다음 절차를 사용하여 용 IAM 서비스 역할을 생성합니다. 이 절차에서는 Systems Manager 코어 기능을 위한 AmazonSSMManagedInstanceCore 정책을 사용합니다. 사용 사례에 따라 온프레미스 컴퓨터가 다른 기능이나 AWS 서비스에 액세스하려면 서비스 역할에 정책을 추가해야 할 수 있습니다. 예를 들어, 필수 AWS 관리형 Amazon Simple Storage Service(Amazon S3) 버킷에 액세스하지 않으면 Patch Manager 패치 적용 작업이 실패합니다.

서비스 역할을 만들려면(콘솔)

https://console.aws.amazon.com/iam/에서 IAM 콘솔을 엽니다.

-

탐색 창에서 역할(Roles)을 선택한 후 역할 생성(Create role)을 선택합니다.

-

신뢰할 수 있는 엔터티 선택(Select trusted entity)에서 다음을 선택합니다.

-

신뢰할 수 있는 엔터티 유형(Trusted entity type)에 AWS 서비스을 선택합니다.

-

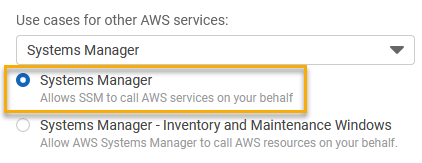

기타 AWS 서비스 사용 사례에서 Systems Manager를 선택합니다.

-

다음 이미지에 표시된 것과 같이 Systems Manager를 선택합니다.

-

다음(Next)을 선택합니다.

-

권한 추가(Add permissions) 페이지에서 다음을 수행합니다.

-

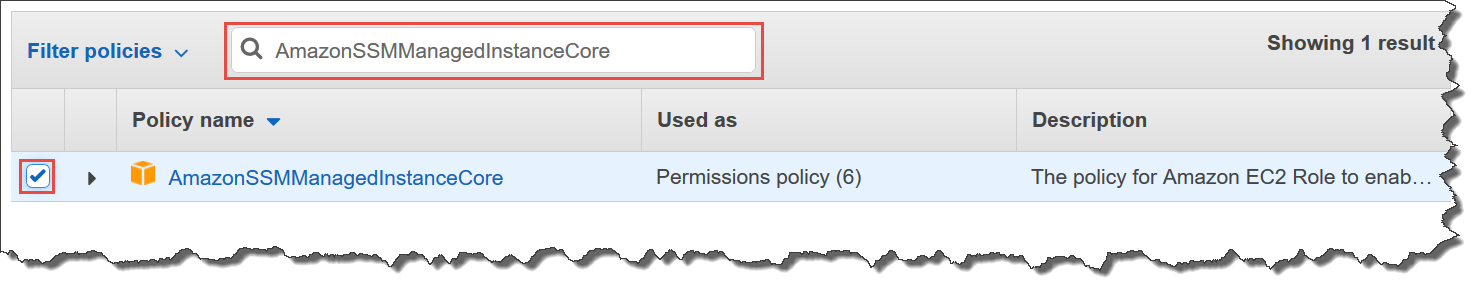

검색(Search) 필드를 사용하여 AmazonSSMManagedInstanceCore 정책을 찾습니다. 이름 옆의 확인란을 선택합니다.

-

이 콘솔은 사용자가 다른 정책을 검색하더라도 사용자의 선택을 유지합니다.

-

(선택 사항) S3 버킷 액세스에 대한 사용자 지정 정책 생성 절차에서 사용자 지정 S3 버킷 정책을 생성한 경우 해당 이름을 검색하고 이름 옆의 확인란을 선택합니다.

-

AWS Directory Service에서 관리하는 Active Directory에 비 EC2 시스템을 조인하려는 경우 AmazonSSMDirectoryServiceAccess를 검색하고 이름 옆의 확인란을 선택합니다.

-

EventBridge 또는 CloudWatch Logs를 사용하여 관리형 노드를 관리하거나 모니터링하려는 경우 CloudWatchAgentServerPolicy를 검색하고 이름 옆의 확인란을 선택합니다.

-

다음(Next)을 선택합니다.

-

역할 이름의 경우 새 IAM 서버 역할의 이름(예: SSMServerRole)을 입력합니다.

역할 이름을 기록해 둡니다. 이 역할은 Systems Manager를 사용하여 관리하려는 새 시스템을 등록할 때 선택하게 됩니다.

-

(선택 사항) 설명의 경우 이 IAM 서버 역할에 대한 설명을 업데이트합니다.

-

(선택 사항) Tags(태그)에서 이 역할에 대한 액세스를 구성, 추적 또는 제어할 태그-키 값 페어를 하나 이상 추가합니다.

-

역할 생성을 선택합니다. 그러면 역할(Roles) 페이지로 돌아갑니다.

IAM 서비스 역할 생성(명령줄)

다음 절차를 사용하여 용 IAM 서비스 역할을 생성합니다. 이 절차에서는 AmazonSSMManagedInstanceCore 정책 Systems Manager 코어 기능을 사용합니다. 사용 사례에 따라 하이브리드 및 멀티클라우드 환경의 비 EC2 시스템에서 기타 기능 또는 AWS 서비스에 액세스할 수 있도록 서비스 역할에 추가 정책을 추가하는 것이 좋습니다.

S3 버킷 정책 요구 사항

다음 사례 중 하나에 해당되는 경우 이 절차를 완료하기 전에 Amazon Simple Storage Service(Amazon S3) 버킷에 대한 사용자 정의 IAM 권한 정책을 생성해야 합니다.

-

사례 1 - VPC 엔드포인트를 사용하여 VPC를 지원되는 AWS 서비스 및 AWS PrivateLink에 의해 제공되는 VPC 엔드포인트 서비스에 비공개로 연결하고 있습니다.

-

사례 2 - Amazon S3 버킷에 대한 Run Command 명령 또는 Session Manager 세션의 출력을 저장하기 위한 작업 등 Systems Manager 작업의 일부로 생성되는 S3 버킷을 사용할 계획입니다. 진행하기 전에 인스턴스 프로파일에 대한 사용자 정의 S3 버킷 정책 생성의 단계를 수행합니다. 해당 주제의 S3 버킷 정책에 대한 정보 또한 서비스 역할에 적용됩니다.

- AWS CLI

-

하이브리드 및 멀티클라우드 환경의 IAM 서비스 역할 생성 방법(AWS CLI)

아직 하지 않은 경우 AWS Command Line Interface(AWS CLI)를 설치하고 구성합니다.

자세한 내용은 최신 버전의 AWS CLI 설치 또는 업데이트를 참조하세요.

-

로컬 컴퓨터에서 다음 신뢰 정책과 함께 SSMService-Trust.json과 같은 이름으로 텍스트 파일을 생성합니다. 파일을 .json 파일 확장명으로 저장해야 합니다. 하이브리드 활성화를 생성한 ARN에서 AWS 계정 및 AWS 리전를 지정해야 합니다.

{

"Version":"2012-10-17",

"Statement":[

{

"Sid":"",

"Effect":"Allow",

"Principal":{

"Service":"ssm.amazonaws.com"

},

"Action":"sts:AssumeRole",

"Condition":{

"StringEquals":{

"aws:SourceAccount":"123456789012"

},

"ArnEquals":{

"aws:SourceArn":"arn:aws:ssm:us-east-2:123456789012:*"

}

}

}

]

}

-

AWS CLI를 열고, JSON 파일을 생성한 디렉터리에서 create-role 명령을 사용하여 서비스 역할을 생성합니다. 이 예제에서는 SSMServiceRole라는 역할을 생성합니다. 원하는 경우 다른 이름을 선택할 수 있습니다.

Linux & macOSWindows

- Linux & macOS

aws iam create-role \

--role-name SSMServiceRole \

--assume-role-policy-document file://SSMService-Trust.json

- Windows

aws iam create-role ^

--role-name SSMServiceRole ^

--assume-role-policy-document file://SSMService-Trust.json

-

다음과 같이 attach-role-policy 명령을 실행하여, 방금 생성한 서비스 역할이 세션 토큰을 생성할 수 있도록 허용합니다. 세션 토큰은 Systems Manager를 사용하여 명령을 실행할 수 있도록 관리형 노드 권한을 부여합니다.

하이브리드 및 멀티클라우드 환경의 관리형 노드를 위한 서비스 프로파일을 위해 추가하는 정책은 Amazon Elastic Compute Cloud(Amazon EC2) 인스턴스를 위한 인스턴스 프로파일을 생성하는 데 사용되는 정책과 동일합니다. 다음 명령에 사용되는 AWS 정책에 대한 자세한 내용은 Systems Manager에 대한 인스턴스 권한 구성을 참조하세요.

(필수) 다음 명령을 실행하여 관리형 노드가 AWS Systems Manager 서비스 핵심 기능을 사용할 수 있게 허용합니다.

Linux & macOSWindows

- Linux & macOS

aws iam attach-role-policy \

--role-name SSMServiceRole \

--policy-arn arn:aws:iam::aws:policy/AmazonSSMManagedInstanceCore

- Windows

aws iam attach-role-policy ^

--role-name SSMServiceRole ^

--policy-arn arn:aws:iam::aws:policy/AmazonSSMManagedInstanceCore

서비스 역할을 위한 사용자 정의 S3 버킷 정책을 생성한 경우 다음 명령을 실행하여 AWS Systems Manager Agent(SSM Agent)가 정책에서 지정한 버킷에 액세스할 수 있게 합니다. account-id 및 my-bucket-policy-name을 AWS 계정 ID 및 버킷 이름으로 바꿉니다.

Linux & macOSWindows

- Linux & macOS

aws iam attach-role-policy \

--role-name SSMServiceRole \

--policy-arn arn:aws:iam::account-id:policy/my-bucket-policy-name

- Windows

aws iam attach-role-policy ^

--role-name SSMServiceRole ^

--policy-arn arn:aws:iam::account-id:policy/my-bucket-policy-name

(선택) 다음 명령을 실행하여 SSM Agent가 관리형 노드의 도메인 조인 요청을 위해 사용자 대신 AWS Directory Service에 액세스하도록 허용합니다. 노드를 Microsoft AD 디렉터리에 조인하는 경우에만 서비스 역할에 이 정책이 필요합니다.

Linux & macOSWindows

- Linux & macOS

aws iam attach-role-policy \

--role-name SSMServiceRole \

--policy-arn arn:aws:iam::aws:policy/AmazonSSMDirectoryServiceAccess

- Windows

aws iam attach-role-policy ^

--role-name SSMServiceRole ^

--policy-arn arn:aws:iam::aws:policy/AmazonSSMDirectoryServiceAccess

(선택) 다음 명령을 실행하여 CloudWatch 에이전트가 관리형 노드에서 실행되도록 허용합니다. 이 명령을 사용하면 노드에서 정보를 읽고 CloudWatch에 쓸 수 있습니다. Amazon EventBridge 또는 Amazon CloudWatch Logs 등의 서비스를 사용할 경우에만 서비스 프로파일에 이 정책이 필요합니다.

aws iam attach-role-policy \

--role-name SSMServiceRole \

--policy-arn arn:aws:iam::aws:policy/CloudWatchAgentServerPolicy

- Tools for PowerShell

-

하이브리드 및 멀티클라우드 환경의 IAM 서비스 역할 생성 방법(AWS Tools for Windows PowerShell)

아직 설치하지 않은 경우 AWS Tools for PowerShell(Tools for Windows PowerShell)을 설치하고 구성합니다.

자세한 내용은 AWS Tools for PowerShell 설치를 참조하세요.

-

로컬 컴퓨터에서 다음 신뢰 정책과 함께 SSMService-Trust.json과 같은 이름으로 텍스트 파일을 생성합니다. 파일을 .json 파일 확장명으로 저장해야 합니다. 하이브리드 활성화를 생성한 ARN에서 AWS 계정 및 AWS 리전를 지정해야 합니다.

{

"Version":"2012-10-17",

"Statement":[

{

"Sid":"",

"Effect":"Allow",

"Principal":{

"Service":"ssm.amazonaws.com"

},

"Action":"sts:AssumeRole",

"Condition":{

"StringEquals":{

"aws:SourceAccount":"123456789012"

},

"ArnEquals":{

"aws:SourceArn":"arn:aws:ssm:region:123456789012:*"

}

}

}

]

}

-

관리 모드에서 PowerShell을 열고 JSON 파일을 생성한 디렉터리에서 New-IAMRole을 실행해 다음과 같이 서비스 역할을 생성합니다. 이 예제에서는 SSMServiceRole라는 역할을 생성합니다. 원하는 경우 다른 이름을 선택할 수 있습니다.

New-IAMRole `

-RoleName SSMServiceRole `

-AssumeRolePolicyDocument (Get-Content -raw SSMService-Trust.json)

-

다음과 같이 Register-IAMRolePolicy를 사용하여, 생성한 서비스 역할이 세션 토큰을 생성할 수 있도록 허용합니다. 세션 토큰은 Systems Manager를 사용하여 명령을 실행할 수 있도록 관리형 노드 권한을 부여합니다.

하이브리드 및 멀티클라우드 환경의 관리형 노드를 위한 서비스 프로파일을 위해 추가하는 정책은 EC2 인스턴스를 위한 인스턴스 프로파일을 생성하는 데 사용되는 정책과 동일합니다. 다음 명령에 사용되는 AWS 정책에 대한 자세한 내용은 Systems Manager에 대한 인스턴스 권한 구성을 참조하세요.

(필수) 다음 명령을 실행하여 관리형 노드가 AWS Systems Manager 서비스 핵심 기능을 사용할 수 있게 허용합니다.

Register-IAMRolePolicy `

-RoleName SSMServiceRole `

-PolicyArn arn:aws:iam::aws:policy/AmazonSSMManagedInstanceCore

서비스 역할을 위한 사용자 정의 S3 버킷 정책을 생성한 경우 다음 명령을 실행하여 SSM Agent가 정책에서 지정한 버킷에 액세스할 수 있게 허용합니다. account-id 및 my-bucket-policy-name을 AWS 계정 ID 및 버킷 이름으로 바꿉니다.

Register-IAMRolePolicy `

-RoleName SSMServiceRole `

-PolicyArn arn:aws:iam::account-id:policy/my-bucket-policy-name

(선택) 다음 명령을 실행하여 SSM Agent가 관리형 노드의 도메인 조인 요청을 위해 사용자 대신 AWS Directory Service에 액세스하도록 허용합니다. 노드를 Microsoft AD 디렉터리에 조인하는 경우에만 서버 역할에 이 정책이 필요합니다.

Register-IAMRolePolicy `

-RoleName SSMServiceRole `

-PolicyArn arn:aws:iam::aws:policy/AmazonSSMDirectoryServiceAccess

(선택) 다음 명령을 실행하여 CloudWatch 에이전트가 관리형 노드에서 실행되도록 허용합니다. 이 명령을 사용하면 노드에서 정보를 읽고 CloudWatch에 쓸 수 있습니다. Amazon EventBridge 또는 Amazon CloudWatch Logs 등의 서비스를 사용할 경우에만 서비스 프로파일에 이 정책이 필요합니다.

Register-IAMRolePolicy `

-RoleName SSMServiceRole `

-PolicyArn arn:aws:iam::aws:policy/CloudWatchAgentServerPolicy

계속해서 2단계: 하이브리드 및 멀티클라우드 환경의 하이브리드 정품 인증 생성로 이동하십시오.