NAT 인스턴스

NAT 인스턴스는 Network Address Translation(NAT)을 제공합니다. NAT 인스턴스를 사용하면 프라이빗 서브넷의 리소스가 인터넷이나 온프레미스 네트워크와 같은 Virtual Private Cloud(VPC) 외부의 대상과 통신할 수 있습니다. 프라이빗 서브넷의 리소스는 인터넷으로 향하는 아웃바운드 IPv4 트래픽을 시작할 수 있지만 인터넷에서 시작된 인바운드 트래픽을 수신할 수는 없습니다.

중요

NAT AMI는 2020년 12월 31일에 표준 지원이 종료되고 2023년 12월 31일에 유지 관리 지원이 종료된 Amazon Linux AMI, 2018.03의 마지막 버전을 기반으로 구축되었습니다. 자세한 내용은 Amazon Linux AMI 지원 종료

기존 NAT AMI 사용하는 경우 AWS는 NAT 게이트웨이로의 마이그레이션을 권장합니다. NAT 게이트웨이는 더 나은 가용성과 향상된 대역폭을 제공하면서 관리 작업은 간소화합니다. 자세한 내용은 NAT 게이트웨이 및 NAT 인스턴스 비교 단원을 참조하십시오.

NAT 게이트웨이보다 NAT 인스턴스가 사용 사례와 더 잘 일치하는 경우 3. NAT AMI 생성에 설명된 대로 Amazon Linux 현재 버전에서 자체 NAT AMI를 생성할 수 있습니다.

NAT 인스턴스 기본 사항

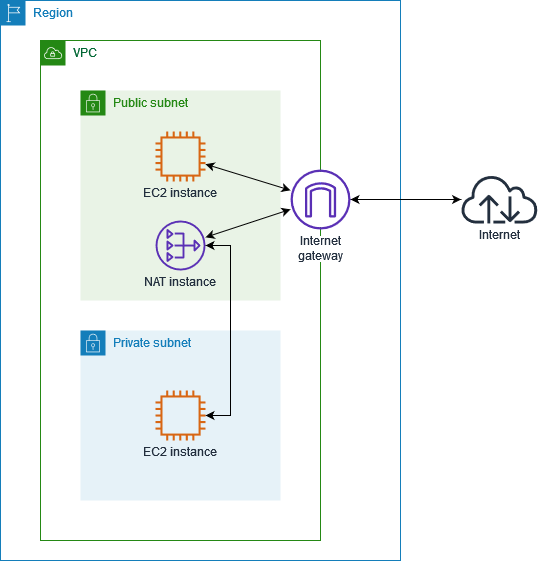

다음 그림에서는 NAT 인스턴스 기본 사항을 보여줍니다. 프라이빗 서브넷과 연결된 라우팅 테이블은 프라이빗 서브넷의 인스턴스에서 퍼블릭 서브넷의 NAT 인스턴스로 인터넷 트래픽을 전송합니다. 그러면 NAT 인스턴스는 인터넷 게이트웨이로 트래픽을 전송합니다. 트래픽은 NAT 인스턴스의 퍼블릭 IP 주소로 귀속됩니다. NAT 인스턴스는 응답에 대해 높은 포트 번호를 지정합니다. 즉, 응답이 되돌아오면 NAT 인스턴스가 응답에 대한 포트 번호를 기준으로 프라이빗 서브넷에 있는 인스턴스로 이 응답을 보냅니다.

NAT 인스턴스는 인터넷에 액세스할 수 있어야 하므로, 퍼블릭 서브넷(인터넷 게이트웨이로 가는 경로가 있는 라우팅 테이블이 있는 서브넷)에 있어야 하며, NAT 인스턴스에는 퍼블릭 IP 주소 또는 탄력적 IP 주소가 있어야 합니다.

NAT 인스턴스를 시작하려면 NAT AMI를 생성하고 NAT 인스턴스용 보안 그룹을 생성한 다음 VPC로 NAT 인스턴스를 시작합니다.

NAT 인스턴스 할당량은 리전의 인스턴스 할당량에 따라 다릅니다. 자세한 내용은 AWS 일반 참조의 Amazon EC2 서비스 할당량을 참조하세요.