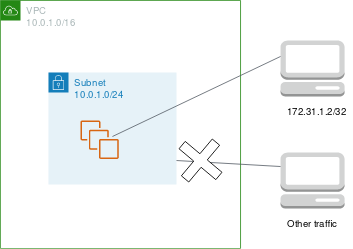

예: 서브넷의 인스턴스에 대한 액세스 제어

이 예에서는 서브넷의 인스턴스가 서로 통신할 수 있으며, 신뢰할 수 있는 원격 컴퓨터가 관리 태스크를 수행할 목적으로 해당 인스턴스에 액세스할 수 있습니다. 원격 컴퓨터는 다이어그램에 나와 있는 것처럼 로컬 네트워크의 컴퓨터이거나 다른 서브넷 또는 VPC의 인스턴스일 수 있습니다. 서브넷에 대한 네트워크 ACL 규칙과 인스턴스에 대한 보안 그룹 규칙은 원격 컴퓨터의 IP 주소로부터의 액세스를 허용합니다. 인터넷 또는 다른 네트워크로부터의 다른 모든 트래픽은 거부됩니다.

네트워크 ACL을 사용하면, 네트워크 ACL을 방어의 백업 계층으로 사용하면서 인스턴스에 대한 보안 그룹 또는 보안 그룹 규칙을 변경할 수 있는 유연성을 얻을 수 있습니다. 예를 들어 출처에 관계없이 인바운드 SSH 액세스를 허용하도록 보안 그룹을 실수로 업데이트했지만 네트워크 ACL이 원격 컴퓨터의 IP 주소 범위로부터의 액세스만 허용하는 경우, 네트워크 ACL은 다른 IP 주소로부터의 인바운드 SSH 트래픽을 거부합니다.

네트워크 ACL 규칙

다음은 서브넷과 연결된 네트워크 ACL의 인바운드 규칙 예입니다. 이들 규칙은 서브넷의 모든 인스턴스에 적용됩니다.

| 규칙 # | 유형 | 프로토콜 | 포트 범위 | 소스 | 허용/거부 | 설명 |

|---|---|---|---|---|---|---|

| 100 | SSH | TCP | 22 | 172.31.1.2/32 |

허용 | 원격 컴퓨터로부터의 인바운드 트래픽을 허용합니다. |

| * | 모든 트래픽 | 모두 | 모두 | 0.0.0.0/0 | DENY | 다른 모든 인바운드 트래픽을 거부합니다. |

다음은 서브넷과 연결된 네트워크 ACL의 아웃바운드 규칙 예입니다. 네트워크 ACL은 상태가 저장되지 않습니다. 따라서 인바운드 트래픽에 대한 응답을 허용하는 규칙을 포함해야 합니다.

| 규칙 # | 유형 | 프로토콜 | 포트 범위 | 대상 주소 | 허용/거부 | 설명 |

|---|---|---|---|---|---|---|

| 100 | 사용자 지정 TCP | TCP | 1,024~65,535 | 172.31.1.2/32 |

허용 | 원격 컴퓨터에 대한 아웃바운드 응답을 허용합니다. |

| * | 모든 트래픽 | 모두 | 모두 | 0.0.0.0/0 | DENY | 다른 모든 아웃바운드 트래픽을 거부합니다. |

보안 그룹 규칙

다음은 인스턴스에 연결된 보안 그룹에 대한 인바운드 규칙 예입니다. 이들 규칙은 보안 그룹과 연결된 모든 인스턴스에 적용됩니다. 인스턴스와 연결된 키 페어의 프라이빗 키가 있는 사용자는 원격 컴퓨터에서 SSH를 사용하여 이 인스턴스에 연결할 수 있습니다.

| 프로토콜 유형 | 프로토콜 | 포트 범위 | 소스 | 설명 |

|---|---|---|---|---|

| 모든 트래픽 | 모두 | 모두 | sg-1234567890abcdef0 |

이 보안 그룹과 연결된 인스턴스 간의 통신을 허용합니다. |

| SSH | TCP | 22 | 172.31.1.2/32 |

원격 컴퓨터로부터의 인바운드 SSH 액세스를 허용합니다. |

다음은 인스턴스에 연결된 보안 그룹에 대한 아웃바운드 규칙 예입니다. 보안 그룹은 상태가 저장됩니다. 따라서 인바운드 트래픽에 대한 응답을 허용하는 규칙은 필요하지 않습니다.

| 프로토콜 유형 | 프로토콜 | 포트 범위 | 대상 주소 | 설명 |

|---|---|---|---|---|

| 모든 트래픽 | 모두 | 모두 | sg-1234567890abcdef0 |

이 보안 그룹과 연결된 인스턴스 간의 통신을 허용합니다. |

네트워크 ACL과 보안 그룹 간의 차이점

다음 표는 보안 그룹과 네트워크 ACL의 근본적인 차이를 요약한 것입니다.

| 기능 | 네트워크 ACL | 보안 그룹 |

|---|---|---|

| 작업 수준 | 서브넷 수준 | 인스턴스 수준 |

| 범위 | 연결된 서브넷의 모든 인스턴스에 적용됨 | 보안 그룹과 연결된 모든 인스턴스에 적용됨 |

| 규칙 타입 | 규칙 허용 및 거부 | 규칙만 허용 |

| 규칙 평가 | 트래픽과 일치하는 항목이 발견될 때까지 규칙을 오름차순으로 평가합니다. | 트래픽 허용 여부를 결정하기 전에 모든 규칙을 평가 |

| 트래픽 반환 | 허용 명시 필요(상태 비저장) | 자동 허용(상태 저장) |