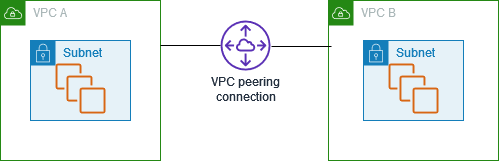

VPC 피어링을 사용하여 VPC 연결

VPC 피어링 연결은 AWS 인프라 내의 두 Virtual Private Cloud(VPC) 간에 안전하고 직접적인 통신을 가능하게 하는 네트워킹 기능입니다. 이 프라이빗 연결을 통해 피어링된 VPC의 리소스는 마치 동일한 네트워크에 속한 것처럼 서로 상호 작용할 수 있으므로 퍼블릭 인터넷을 통과할 필요가 없습니다.

VPC 피어링 연결을 생성하는 프로세스에서는 게이트웨이, AWS Site-to-Site VPN 또는 추가적인 물리적 하드웨어가 필요 없이 기존 VPC 인프라를 활용하여 이 연결을 설정합니다. 이 설계를 통해 단일 장애 지점이나 대역폭 병목 현상이 발생하지 않습니다.

VPC 피어링 연결의 주요 장점 중 하나는 다양한 AWS 계정 또는 다양한 AWS 리전에 걸쳐 VPC를 연결할 수 있다는 것입니다. 이러한 유연성을 통해 조직은 클라우드 리소스가 동일한 계정 내에 있든 여러 계정과 지리적 위치에 분산되어 있든 관계없이 원활하게 클라우드 리소스를 통합할 수 있습니다. 또한 연결의 프라이빗 특성으로 인해 피어링된 VPC 간의 모든 데이터 트래픽은 퍼블릿 인터넷을 통과하지 않고 AWS 네트워크 내에 유지됩니다.

VPC 피어링 연결의 사용 사례는 광범위합니다. 조직은 이 기능을 활용하여 애플리케이션의 여러 계층(예: 웹 서버 및 데이터베이스 서버) 간에 안전하게 통신하고, 여러 팀 또는 사업부 간에 리소스를 쉽게 공유하거나, 온프레미스 네트워크를 AWS VPC에 연결하여 하이브리드 클라우드 아키텍처를 구현할 수도 있습니다.

VPC 피어링 연결은 비공개적으로 두 VPC 간에 트래픽을 라우팅할 수 있도록 하기 위한 두 VPC 사이의 네트워킹 연결입니다. 피어링된 VPC의 리소스는 동일한 네트워크 내에 있는 것처럼 서로 통신할 수 있습니다. 자체 VPC 간, 다른 AWS 계정에서 VPC를 사용하여 또는 다른 AWS 리전에서 VPC를 사용하여 VPC 피어링 연결을 생성할 수 있습니다. 피어링된 VPC 간의 트래픽은 공용 인터넷을 통과하지 않습니다.

자세한 내용은 Amazon VPC 피어링 가이드를 참조하세요.