기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWSClient VPN을 사용한 C lient-to-client 액세스

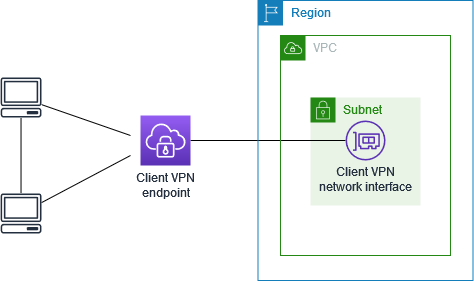

이 시나리오의 구성을 통해 클라이언트가 단일 VPC에 액세스할 수 있고 클라이언트가 서로 트래픽을 라우팅할 수 있습니다. 동일한 Client VPN 엔드포인트에 연결하는 클라이언트도 서로 통신해야 하는 경우 이 구성을 사용하는 것이 좋습니다. 클라이언트는 Client VPN 엔드포인트에 연결할 때 클라이언트 CIDR 범위에서 할당된 고유한 IP 주소를 사용하여 서로 통신할 수 있습니다.

시작하기 전에 다음을 수행하세요.

-

하나 이상의 서브넷이 있는 VPC를 생성하거나 식별합니다. VPC에서 Client VPN 엔드포인트와 연결할 서브넷을 식별하고 해당 IPv4 CIDR 범위를 기록해 둡니다.

-

VPC CIDR과 겹치지 않는 클라이언트 IP 주소에 적합한 CIDR 범위를 식별합니다.

-

의 규칙 및 모범 사례 AWS Client VPN에서 Client VPN 엔드포인트에 대한 규칙과 제한 사항을 검토합니다.

참고

이 시나리오에서는 Active Directory 그룹 또는 SAML 기반 IdP 그룹을 사용하는 네트워크 기반 권한 부여 규칙을 지원하지 않습니다.

이 구성을 구현하는 방법

-

VPC와 동일한 리전에서 Client VPN 엔드포인트를 생성합니다. 이렇게 하려면 Client VPN 엔드포인트를 생성합니다.에 설명된 단계를 수행합니다.

-

앞에서 식별한 서브넷을 Client VPN 엔드포인트와 연결합니다. 이렇게 하려면 대상 네트워크를 Client VPN 엔드포인트와 연결합니다.에 설명된 단계를 수행하고 VPC 및 서브넷을 선택합니다.

-

라우팅 테이블의 로컬 네트워크에 대한 경로를 추가합니다. 이렇게 하려면 엔드포인트 라우팅 생성에 설명된 단계를 수행합니다. 라우팅 대상(Route destination)에 클라이언트 CIDR 범위를 입력하고 대상 VPC 서브넷 ID(Target VPC Subnet ID)에서

local을 지정합니다. -

권한 부여 규칙을 추가하여 클라이언트에 VPC에 대한 액세스 권한을 부여합니다. 이렇게 하려면 Client VPN 엔드포인트에 권한 부여 규칙 추가에 설명된 단계를 수행합니다. 활성화할 대상 네트워크(Destination network to enable)에 VPC의 IPv4 CIDR 범위를 입력합니다.

-

권한 부여 규칙을 추가하여 클라이언트에 클라이언트 CIDR 범위에 대한 액세스 권한을 부여합니다. 이렇게 하려면 Client VPN 엔드포인트에 권한 부여 규칙 추가에 설명된 단계를 수행합니다. 활성화할 대상 네트워크(Destination network to enable)에 클라이언트 CIDR 범위를 입력합니다.