기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWS Site-to-Site VPN 연결을 위한 터널 옵션

Site-to-Site VPN 연결을 사용하여 원격 네트워크를 VPC에 연결합니다. 각 사이트 간 VPN 연결에 2개의 터널이 있으며, 각 터널은 고유의 퍼블릭 IP 주소를 사용합니다. 중복성을 위해 두 터널 모두 구성해야 합니다. 터널 하나가 사용 불가능하게 되면(예: 유지 관리를 위한 가동 중지) 네트워크 트래픽은 해당 특정 Site-to-Site VPN 연결에 사용 가능한 터널로 자동으로 라우팅됩니다.

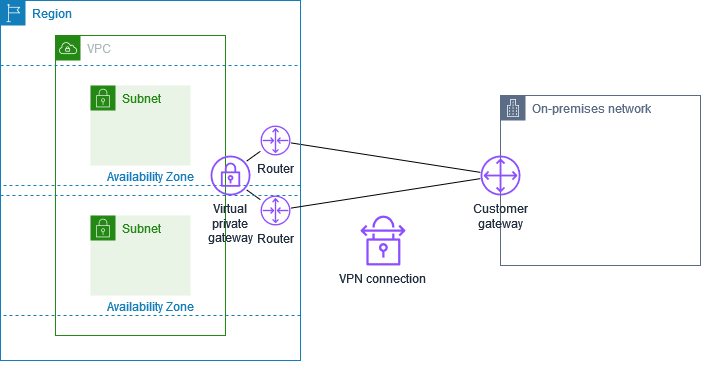

다음 다이어그램은 VPN 연결의 두 터널을 보여줍니다. 각 터널은 가용성을 높이기 위해 다른 가용 영역에서 종료됩니다. 온프레미스 네트워크에서 로의 트래픽은 두 터널을 모두 AWS 사용합니다. 에서 온프레미스 네트워크 AWS 로의 트래픽은 터널 중 하나를 선호하지만 AWS 측에 장애가 있는 경우 자동으로 다른 터널로 장애 조치할 수 있습니다.

Site-to-Site VPN 연결을 생성할 때 각 터널을 구성하기 위한 정보를 포함하여 디바이스를 구성하기 위한 정보가 들어 있는 고객 게이트웨이 디바이스에 특정한 구성 파일을 다운로드합니다. Site-to-Site VPN 연결을 생성할 때 선택적으로 일부 터널 옵션을 직접 지정할 수 있습니다. 그렇지 않으면 AWS 는 기본값을 제공합니다.

참고

사이트 간 VPN 터널 엔드포인트는 고객 게이트웨이의 제안 순서에 관계없이 아래 목록에서 가장 낮은 구성된 값부터 시작하여 고객 게이트웨이의 제안을 평가합니다. modify-vpn-connection-options 명령을 사용하여 AWS 엔드포인트가 수락할 옵션 목록을 제한할 수 있습니다. 자세한 내용은 Amazon EC2 명령줄 참조에서 modify-vpn-connection-options

다음은 구성할 수 있는 터널 옵션입니다.

참고

일부 터널 옵션에는 여러 기본값이 있습니다. 예를 들어 IKE 버전에는 ikev1 및 ikev2의 두 가지 기본 터널 옵션 값이 있습니다. 특정 값을 선택하지 않으면 모든 기본값이 해당 터널 옵션과 연결됩니다. 터널 옵션과 연결하지 않으려는 기본값을 제거하려면 클릭합니다. 예를 들어 IKE 버전에만 ikev1을 사용하려면 ikev2를 클릭하여 제거합니다.

- Dead Peer Detection(DPD) 시간 초과

-

DPD 시간 초과가 발생하는 기간(초)입니다. DPD 제한 시간이 30초이면 VPN 엔드포인트는 첫 번째 연결 유지 실패 후 30초 후에 피어 데드를 고려합니다. 30 이상을 지정할 수 있습니다.

기본값: 40

- DPD 시간 초과 작업

-

Dead Peer Detection(DPD) 시간 초과가 발생한 후에 수행할 작업입니다. 지정할 수 있는 셰이프는 다음과 같습니다.

-

Clear: DPD 시간 초과가 발생하면 IKE 세션을 종료합니다(터널을 중지하고 경로를 지웁니다). -

None: DPD 시간 초과가 발생하면 아무 작업도 수행하지 않습니다. -

Restart: DPD 시간 초과가 발생하면 IKE 세션을 다시 시작합니다.

자세한 정보는 AWS Site-to-Site VPN 터널 시작 옵션을 참조하십시오.

기본값:

Clear -

- VPN 로깅 옵션

-

Site-to-Site VPN 로그를 사용하면 IPsec(IP Security) 터널 설정, IKE(Internet Key Exchange) 협상 및 DPD(Dead Peer Detection) 프로토콜 메시지에 대한 세부 정보에 액세스할 수 있습니다.

자세한 내용은 AWS Site-to-Site VPN 로그 단원을 참조하십시오.

사용 가능한 로그 형식:

json,text - IKE 버전

-

VPN 터널에 허용되는 IKE 버전입니다. 하나 이상의 기본값을 지정할 수 있습니다.

기본값:

ikev1,ikev2 - 내부 터널 IPv4 CIDR

-

VPN 채널 안쪽의(내부) IPv4 주소 범위입니다.

169.254.0.0/16범위에서 크기/30 CIDR 블록을 지정할 수 있습니다. CIDR 블록은 동일한 가상 프라이빗 게이트웨이를 사용하는 모든 Site-to-Site VPN 연결에서 고유해야 합니다.참고

CIDR 블록이 Transit Gateway의 모든 연결에서 고유할 필요는 없습니다. 그러나 고유하지 않은 경우 고객 게이트웨이에 충돌이 발생할 수 있습니다. Transit Gateway의 여러 Site-to-Site VPN 연결에서 동일한 CIDR 블록을 재사용할 때는 주의 깊게 진행하세요.

다음 CIDR 블록은 예약되어 사용할 수 없습니다.

-

169.254.0.0/30 -

169.254.1.0/30 -

169.254.2.0/30 -

169.254.3.0/30 -

169.254.4.0/30 -

169.254.5.0/30 -

169.254.169.252/30

기본값:

169.254.0.0/16범위에서 크기 /30 IPv4 CIDR 블록을 지정합니다. -

- 사전 공유 키 스토리지

-

사전 공유 키의 스토리지 유형:

-

표준 - 사전 공유 키는 Site-to-Site VPN 서비스에 직접 저장됩니다.

-

Secrets Manager - 사전 공유 키는를 사용하여 저장됩니다 AWS Secrets Manager. Secrets Manager에 대한 자세한 내용은 섹션을 참조하세요Secrets Manager를 사용하여 보안 기능 향상.

-

- 내부 터널 IPv6 CIDR

-

(IPv6 VPN 연결만 해당) VPN 채널 안쪽의(내부) IPv6 주소 범위입니다.

fd00::/8범위에서 크기 /126 CIDR 블록을 지정할 수 있습니다. CIDR 블록은 동일한 전송 게이트웨이를 사용하는 모든 Site-to-Site VPN 연결에서 고유해야 합니다. IPv6 서브넷을 지정하지 않으면 Amazon은이 범위에서 /128 서브넷을 자동으로 선택합니다. 서브넷을 지정하든 Amazon이 서브넷을 선택하든 관계없이 Amazon은 서브넷의 첫 번째 사용 가능한 IPv6 주소를 연결 측에 사용하고, 사용자 측은 두 번째 사용 가능한 IPv6 주소를 사용합니다.기본값: 로컬

fd00::/8범위에서 크기 /126 IPv6 CIDR 블록을 지정합니다. - 외부 터널 IP 주소 유형

-

외부(외부) 터널 IP 주소의 IP 주소 유형입니다. 다음 중 한 가지를 지정할 수 있습니다.

-

PrivateIpv4: 프라이빗 IPv4 주소를 사용하여 Direct Connect를 통해 Site-to-Site VPN 연결을 배포합니다. -

PublicIpv4: (기본값) 외부 터널 IPs에 IPv4 주소를 사용합니다. -

Ipv6: 외부 터널 IPs에 IPv6 주소를 사용합니다. 이 옵션은 전송 게이트웨이 또는 Cloud WAN의 VPN 연결에만 사용할 수 있습니다.

를 선택하면

Ipv6AWS는 VPN 터널의 AWS 측에 대한 외부 터널 IPv6 주소를 자동으로 구성합니다. 고객 게이트웨이 디바이스는 IPv6 주소 지정을 지원해야 하며 IPv6 엔드포인트로 IPsec 터널을 설정할 수 있어야 합니다.기본값:

PublicIpv4 -

- 로컬 IPv4 네트워크 CIDR

-

(IPv4 VPN 연결만 해당) VPN 터널의 고객(온프레미스) 측에 대한 IKE 2단계 협상 중에 사용되는 CIDR 범위입니다. 이 범위는 경로를 제안하는 데 사용되지만는 경로 기반 VPNs만 AWS 사용하므로 트래픽 제한을 적용하지 않습니다. 정책 기반 VPNs은 동적 라우팅 프로토콜 및 다중 리전 아키텍처를 지원하는 AWS기능을 제한하므로 지원되지 않습니다. 여기에는 VPN 터널을 통해 통신해야 하는 온프레미스 네트워크의 IP 범위가 포함되어야 합니다. 실제 트래픽 흐름을 제어하려면 적절한 라우팅 테이블 구성, NACLs 및 보안 그룹을 사용해야 합니다.

기본값: 0.0.0.0/0

- 원격 IPv4 네트워크 CIDR

-

(IPv4 VPN 연결만 해당) VPN 터널의 AWS 측에 대한 IKE 2단계 협상 중에 사용되는 CIDR 범위입니다. 이 범위는 경로를 제안하는 데 사용되지만 AWS는 경로 기반 VPNs만 사용하므로 트래픽 제한을 적용하지 않습니다. AWS는 복잡한 라우팅 시나리오에 필요한 유연성이 부족하고 전송 게이트웨이 및 VPNs Equal Cost Multi-Path(ECMP)와 같은 기능과 호환되지 않기 때문에 정책 기반 VPN을 지원하지 않습니다. VPCs의 경우 일반적으로 VPC의 CIDR 범위입니다. 전송 게이트웨이의 경우 연결된 VPCs 또는 기타 네트워크의 여러 CIDR 범위가 포함될 수 있습니다.

기본값: 0.0.0.0/0

- 로컬 IPv6 네트워크 CIDR

-

(IPv6 VPN 연결만 해당) VPN 터널을 통한 통신이 허용된 고객 게이트웨이(온프레미스) 측 IPv6 CIDR 범위입니다.

기본값: ::/0

- 원격 IPv6 네트워크 CIDR

-

(IPv6 VPN 연결만 해당) VPN 터널을 통해 통신할 수 있는 AWS 측의 IPv6 CIDR 범위입니다.

기본값: ::/0

- 1단계 Diffie-Hellman(DH) 그룹 번호

-

IKE 협상의 1단계에서 VPN 터널에 허용되는 DH 그룹 번호입니다. 하나 이상의 기본값을 지정할 수 있습니다.

기본값: 2, 14, 15, 16, 17, 18, 19, 20, 21, 22, 23, 24

- 2단계 Diffie-Hellman(DH) 그룹 번호

-

IKE 협상의 2단계에서 VPN 터널에 허용되는 DH 그룹 번호입니다. 하나 이상의 기본값을 지정할 수 있습니다.

기본값: 2, 5, 14, 15, 16, 17, 18, 19, 20, 21, 22, 23, 24

- 1단계 암호화 알고리즘

-

1단계 IKE 협상에 대해 VPN 터널에 허용되는 암호화 알고리즘입니다. 하나 이상의 기본값을 지정할 수 있습니다.

기본값: AES128, AES256, AES128-GCM-16, AES256-GCM-16

- 2단계 암호화 알고리즘

-

2단계 IKE 협상에 대해 VPN 터널에 허용되는 암호화 알고리즘입니다. 하나 이상의 기본값을 지정할 수 있습니다.

기본값: AES128, AES256, AES128-GCM-16, AES256-GCM-16

- 1단계 무결성 알고리즘

-

1단계 IKE 협상에 대해 VPN 터널에 허용되는 무결성 알고리즘입니다. 하나 이상의 기본값을 지정할 수 있습니다.

기본값: SHA1, SHA2-256, SHA2-384, SHA2-512

- 2단계 무결성 알고리즘

-

2단계 IKE 협상에 대해 VPN 터널에 허용되는 무결성 알고리즘입니다. 하나 이상의 기본값을 지정할 수 있습니다.

기본값: SHA1, SHA2-256, SHA2-384, SHA2-512

- 1단계 수명

-

참고

AWS 는 1단계 수명 및 2단계 수명 필드에 설정된 타이밍 값으로 재키를 시작합니다. 이러한 수명이 협상된 핸드셰이크 값과 다를 경우 터널 연결이 중단될 수 있습니다.

1단계 IKE 협상의 수명(초)입니다. 900에서 28,800 사이의 숫자를 지정할 수 있습니다.

기본값: 28,800(8시간)

- 2단계 수명

-

참고

AWS 는 1단계 수명 및 2단계 수명 필드에 설정된 타이밍 값으로 재키를 시작합니다. 이러한 수명이 협상된 핸드셰이크 값과 다를 경우 터널 연결이 중단될 수 있습니다.

2단계 IKE 협상의 수명(초)입니다. 900에서 3,600 사이의 숫자를 지정할 수 있습니다. 지정하는 숫자는 1단계 수명(초)보다 작아야 합니다.

기본값: 3,600(1시간)

- 사전 공유 키(PSK)

-

사전 공유 키(PSK)는 대상 게이트웨이와 고객 게이트웨이 사이의 초기 인터넷 키 교환(IKE) 보안 연결을 설정합니다.

PSK 길이는 8~64자 사이여야 하며 0으로 시작해서는 안 됩니다. 영숫자, 마침표(.), 밑줄(_)을 사용할 수 있습니다.

기본값: 32자 영숫자 문자열

- 퍼지 교체

-

키 재지정 시간이 임의로 선택되는 키 재지정 기간의 백분율(키 재지정 마진 시간에 의해 결정됨)입니다.

0에서 100 사이의 백분율 값을 지정할 수 있습니다.

기본값: 100

- 마진 시간 교체

-

VPN 연결의 AWS 측에서 IKE 재키를 수행하는 동안 1단계 및 2단계 수명이 만료되기 전 초 단위의 여백 시간입니다.

60부터 2단계 수명 값의 절반 사이의 숫자를 지정할 수 있습니다.

정확한 교체 시간은 퍼지 교체 값을 기준으로 무작위로 선택됩니다.

기본값: 270(4.5분)

- 재생 창 크기 패킷

-

IKE 재생 창의 패킷 수입니다.

64 ~ 2048 범위의 값을 지정할 수 있습니다.

기본값: 1024

- 시작 작업

-

VPN 연결용 터널을 설정할 때 수행할 작업입니다. 다음을 지정할 수 있습니다.

-

Start: AWS IKE 협상을 시작하여 터널을 가동합니다. 고객 게이트웨이가 IP 주소로 구성된 경우에만 지원됩니다. -

Add: 터널을 표시하려면 고객 게이트웨이 디바이스가 IKE 협상을 시작해야 합니다.

자세한 정보는 AWS Site-to-Site VPN 터널 시작 옵션을 참조하십시오.

기본값:

Add -

- 터널 엔드포인트 수명 주기 제어

-

터널 엔드포인트 수명 주기 제어를 통해 엔드포인트 교체 일정을 제어할 수 있습니다.

자세한 내용은 AWS Site-to-Site VPN 터널 엔드포인트 수명 주기 제어 단원을 참조하십시오.

기본값:

Off

Site-to-Site VPN 연결을 생성할 때 터널 옵션을 지정하거나, 기존 VPN 연결의 터널 옵션을 수정할 수 있습니다. 자세한 정보는 다음 주제를 참조하세요.