기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWS Site-to-Site VPN 고객 게이트웨이 디바이스에 대한 정적 라우팅 구성

다음은 사용자 인터페이스(사용 가능한 경우)를 사용하여 고객 게이트웨이 디바이스를 구성하는 몇 가지 예제 절차입니다.

- Check Point

-

다음은 Gaia 운영 체제 및 Check Point SmartDashboard를 사용하여 고객 게이트웨이 디바이스(R77.10 이상을 실행하는 Check Point Security Gateway 디바이스인 경우)를 구성하는 단계입니다. Check Point Support Center의 Check Point Security Gateway IPsec VPN to Amazon Web Services VPC

문서도 참조할 수 있습니다. 터널 인터페이스를 구성하려면

첫 번째 단계는 VPN 터널을 생성하고 각 터널에 대해 고객 게이트웨이 및 가상 프라이빗 게이트웨이의 프라이빗(내부) IP 주소를 제공하는 것입니다. 첫 번째 터널을 생성하려면 구성 파일의

IPSec Tunnel #1단원에 제공된 정보를 사용합니다. 두 번째 터널을 생성하려면 구성 파일의IPSec Tunnel #2단원에 제공된 값을 사용합니다.-

Check Point Security Gateway 디바이스의 Gaia 포털을 엽니다.

-

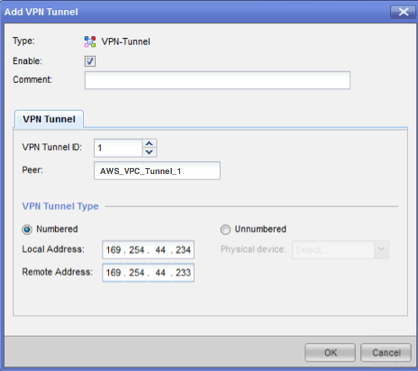

[Network Interfaces], [Add], [VPN tunnel]을 선택합니다.

-

대화 상자에서 다음과 같이 설정을 구성하고 구성을 완료하면 [OK]를 선택합니다.

-

[VPN Tunnel ID]에 고유의 값을 입력합니다(예: 1).

-

[Peer]에 터널의 고유 이름을 입력합니다(예:

AWS_VPC_Tunnel_1또는AWS_VPC_Tunnel_2). -

Numbered가 선택되어 있는지 확인하고 Local Address에 구성 파일의

CGW Tunnel IP에 지정된 IP 주소를 입력합니다(예:169.254.44.234). -

[Remote Address]에 구성 파일의

VGW Tunnel IP에 지정된 IP 주소를 입력합니다(예:169.254.44.233).

-

-

SSH를 통해 보안 게이트웨이에 연결합니다. 기본이 아닌 셸을 사용하는 경우

clish명령을 실행하여 clish로 변경합니다. -

터널 1에 대해 다음 명령을 실행합니다.

set interface vpnt1 mtu 1436터널 2에 대해 다음 명령을 실행합니다.

set interface vpnt2 mtu 1436 -

구성 파일의

IPSec Tunnel #2단원에 제공된 정보로 이 단계를 반복하여 두 번째 터널을 생성합니다.

정적 경로를 구성하려면

이 단계에서는 터널 인터페이스를 통해 트래픽을 전송할 수 있도록 각 터널의 VPC 내 서브넷에 정적 경로를 지정합니다. 두 번째 터널은 첫 번째 터널에 문제가 있을 경우 장애 조치를 활성화합니다. 문제가 감지되면 정책 기반 정적 경로가 라우팅 테이블에서 제거되고 두 번째 경로가 활성화됩니다. 터널의 다른 쪽 끝을 ping하여 터널이 작동 중인지 확인하기 위해 Check Point 게이트웨이도 활성화해야 합니다.

-

Gaia 포털에서 [IPv4 Static Routes], [Add]를 선택합니다.

-

서브넷의 CIDR를 지정합니다(예:

10.28.13.0/24). -

[Add Gateway], [IP Address]를 선택합니다.

-

구성 파일의

VGW Tunnel IP에 지정된 IP 주소를 입력하고(예:169.254.44.233) 우선 순위 1을 지정합니다. -

[Ping]을 선택합니다.

-

구성 파일의

VGW Tunnel IP섹션에 있는IPSec Tunnel #2값을 사용하여 두 번째 터널에 대해 3단계 및 4단계를 반복합니다. 우선 순위 2를 지정합니다.

-

저장을 선택합니다.

클러스터를 사용하는 경우 클러스터의 다른 구성원에 대해 위의 단계를 반복합니다.

새 네트워크 객체를 정의하려면

이 단계에서는 가상 프라이빗 게이트웨이에 퍼블릭(외부) IP 주소를 지정하여 각 VPN 터널에 대한 네트워크 객체를 생성합니다. 나중에 이 네트워크 객체를 VPN 커뮤니티를 위한 위성 게이트웨이로 추가합니다. VPN 도메인의 자리 표시자 역할을 하는 빈 그룹도 생성해야 합니다.

-

Check Point SmartDashboard를 엽니다.

-

[Groups]에서 컨텍스트 메뉴를 열고 [Groups], [Simple Group]을 선택합니다. 각 네트워크 객체에 동일한 그룹을 사용할 수 있습니다.

-

[Network Objects]에서 컨텍스트 메뉴를 열고(마우스 오른쪽 버튼 클릭) [New], [Interoperable Device]를 선택합니다.

-

이름에 터널에 지정한 이름을 입력합니다(예:

AWS_VPC_Tunnel_1또는AWS_VPC_Tunnel_2). -

[IPv4 Address]에 구성 파일에 제공된 가상 프라이빗 게이트웨이의 외부 IP 주소를 입력합니다(예:

54.84.169.196). 설정을 저장하고 대화 상자를 닫습니다.![[Check Point Interoperable Device] 대화 상자](images/check-point-network-device.png)

-

SmartDashboard에서 게이트웨이 속성을 열고 카테고리 창에서 [Topology]를 선택합니다.

-

인터페이스 구성을 가져오려면 [Get Topology]를 선택합니다.

-

VPN 도메인 단원에서 수동으로 정의를 선택하고 2단계에서 생성한 빈 단순 그룹을 찾아서 선택합니다. 확인을 선택합니다.

참고

구성한 기존 VPN 도메인을 유지할 수 있습니다. 하지만 특히 VPN 도메인이 자동으로 파생된 경우 새로운 VPN 연결에서 사용되거나 제공되는 호스트 및 네트워크가 해당 VPN 도메인에서 선언되지 않았는지 확인하십시오.

-

구성 파일의

IPSec Tunnel #2단원에 제공된 정보로 이 단계를 반복하여 두 번째 네트워크 객체를 생성합니다.

참고

클러스터를 사용하는 경우 토폴로지를 편집하고 인터페이스를 클러스터 인터페이스로 정의합니다. 구성 파일에 지정된 IP 주소를 사용합니다.

VPN 커뮤니티, IKE 및 IPsec 설정을 생성하고 구성하려면

이 단계에서는 Check Point 게이트웨이에서 각 터널의 네트워크 객체(상호 운용 가능한 디바이스)를 추가할 VPN 커뮤니티를 생성합니다. IKE(Internet Key Exchange) 및 IPsec 설정도 구성할 수 있습니다.

-

게이트웨이 속성에서 카테고리 창의 [IPSec VPN]을 선택합니다.

-

[Communities], [New], [Star Community]를 선택합니다.

-

커뮤니티에 이름을 지정한 다음(예:

AWS_VPN_Star) 카테고리 창에서 [Center Gateways]를 선택합니다. -

[Add]를 선택하고 참여 게이트웨이 또는 클러스터를 게이트웨이 목록에 추가합니다.

-

카테고리 창에서 Satellite Gateways(위성 게이트웨이), 추가를 선택하고 이전에 생성한 상호 운용 가능한 디바이스(

AWS_VPC_Tunnel_1및AWS_VPC_Tunnel_2)를 참여 게이트웨이 목록에 추가합니다. -

카테고리 창에서 [Encryption]을 선택합니다. [Encryption Method] 단원에서 [IKEv1 only]를 선택합니다. [Encryption Suite] 단원에서 [Custom], [Custom Encryption]을 선택합니다.

-

대화 상자에서 다음과 같이 암호화 속성을 구성하고 구성을 완료하면 [OK]를 선택합니다.

-

IKE 보안 연결(1단계) 속성:

-

[Perform key exchange encryption with]: AES-128

-

[Perform data integrity with]: SHA-1

-

-

IPsec 보안 연결(2단계) 속성:

-

[Perform IPsec data encryption with]: AES-128

-

[Perform data integrity with]: SHA-1

-

-

-

카테고리 창에서 [Tunnel Management]를 선택합니다. [Set Permanent Tunnels], [On all tunnels in the community]를 선택합니다. [VPN Tunnel Sharing] 단원에서 [One VPN tunnel per Gateway pair]를 선택합니다.

-

카테고리 창에서 [Advanced Settings]를 확장하고 [Shared Secret]을 선택합니다.

-

첫 번째 터널의 피어 이름을 선택하고 편집을 선택한 다음, 구성 파일에 지정된 사전 공유 키를

IPSec Tunnel #1단원에 입력합니다. -

두 번째 터널의 피어 이름을 선택하고 편집을 선택한 다음, 구성 파일에 지정된 사전 공유 키를

IPSec Tunnel #2단원에 입력합니다.![[Check Point Interoperable Shared Secret] 대화 상자](images/check-point-shared-secret.png)

-

여전히 Advanced Settings 카테고리에서 Advanced VPN Properties를 선택하고 다음과 같이 속성을 구성한 후 구성을 완료하면 확인을 선택합니다.

-

IKE(1단계):

-

Use Diffie-Hellman group:

Group 2 -

[Renegotiate IKE security associations every]

480[minutes]

-

-

IPsec(2단계):

-

[Use Perfect Forward Secrecy] 선택

-

Use Diffie-Hellman group:

Group 2 -

[Renegotiate IPsec security associations every]

3600[seconds]

-

-

방화벽 규칙을 생성하려면

이 단계에서는 VPC와 로컬 네트워크 간에 통신을 허용하는 방화벽 규칙 및 방향 일치 규칙을 사용하여 정책을 구성합니다. 그런 다음 게이트웨이에 정책을 설치합니다.

-

SmartDashboard에서 게이트웨이에 대한 [Global Properties]를 선택합니다. 카테고리 창에서 [VPN]을 확장하고 [Advanced]를 선택합니다.

-

[Enable VPN Directional Match in VPN Column]을 선택하고 변경 내용을 저장합니다.

-

SmartDashboard에서 [Firewall]을 선택하고 다음 규칙을 사용하여 정책을 생성합니다.

-

필수 프로토콜을 통해 VPC 서브넷이 로컬 네트워크와 통신할 수 있도록 허용합니다.

-

필수 프로토콜을 통해 로컬 네트워크가 VPC 서브넷과 통신할 수 있도록 허용합니다.

-

-

VPN 열의 셀에 대한 컨텍스트 메뉴를 열고 [Edit Cell]을 선택합니다.

-

[VPN Match Conditions] 대화 상자에서 [Match traffic in this direction only]를 선택합니다. 각각에 대해 [Add]를 선택하여 다음과 같은 방향 일치 규칙을 생성하고 생성을 완료하면 [OK]를 선택합니다.

-

internal_clear> VPN 커뮤니티(이전에 생성한 VPN 항성 커뮤니티, 예:AWS_VPN_Star) -

VPN 커뮤니티 > VPN 커뮤니티

-

VPN 커뮤니티 >

internal_clear

-

-

SmartDashboard에서 [Policy], [Install]을 선택합니다.

-

대화 상자에서 게이트웨이를 선택하고 [OK]를 선택하여 정책을 설치합니다.

tunnel_keepalive_method 속성을 변경하려면

Check Point 게이트웨이는 DPD(Dead Peer Detection)를 사용하여 IKE 연결이 가동 중지되는 시간을 식별할 수 있습니다. 영구 터널에 대해 DPD를 구성하려면 AWS VPN 커뮤니티에서 영구 터널을 구성해야 합니다(8단계 참조).

기본적으로 VPN 게이트웨이의

tunnel_keepalive_method속성은tunnel_test로 설정됩니다. 값을dpd로 변경해야 합니다. 타사 VPN 게이트웨이를 포함하여 DPD 모니터링이 필요한 VPN 커뮤니티의 각 VPN 게이트웨이는tunnel_keepalive_method속성으로 구성해야 합니다. 동일한 게이트웨이에 대해 다른 모니터링 메커니즘을 구성할 수 없습니다.GuiDBedit 도구를 사용하여

tunnel_keepalive_method속성을 업데이트할 수 있습니다.-

Check Point SmartDashboard를 열고 [Security Management Server], [Domain Management Server]를 선택합니다.

-

[File], [Database Revision Control...]을 선택하고 변경된 버전 스냅샷을 생성합니다.

-

SmartDashboard, SmartView Tracker 및 SmartView Monitor 등 모든 SmartConsole 창을 닫습니다.

-

GuiBDedit 도구를 시작합니다. 자세한 정보는 Check Point Support Center의 Check Point Database Tool

문서를 참조하십시오. -

[Security Management Server], [Domain Management Server]를 선택합니다.

-

왼쪽 상단 창에서 [Table], [Network Objects], [network_objects]를 선택합니다.

-

오른쪽 상단 창에서 관련된 [Security Gateway], [Cluster] 객체를 선택합니다.

-

CTRL+F를 누르거나 [Search] 메뉴를 사용하여 다음

tunnel_keepalive_method를 검색합니다. -

아래쪽 창에서

tunnel_keepalive_method에 대한 컨텍스트 메뉴를 열고 편집...을 선택합니다. dpd를 선택한 다음 확인을 선택합니다. -

AWS VPN 커뮤니티에 포함된 각 게이트웨이에 대해 7~9단계를 반복합니다.

-

[File], [Save All]을 선택합니다.

-

GuiDBedit 도구를 닫습니다.

-

Check Point SmartDashboard를 열고 [Security Management Server], [Domain Management Server]를 선택합니다.

-

관련된 [Security Gateway], [Cluster] 객체에 정책을 설치합니다.

자세한 정보는 Check Point Support Center의 New VPN features in R77.10

문서를 참조하십시오. TCP MSS 클램핑을 활성화하려면

TCP MSS 클램핑은 TCP 패키지의 최대 세그먼트 크기를 축소하여 패킷 조각화를 방지합니다.

-

다음 디렉터리로 이동합니다.

C:\Program Files (x86)\CheckPoint\SmartConsole\R77.10\PROGRAM\ -

GuiDBEdit.exe파일을 실행하여 Check Point Database Tool을 엽니다. -

[Table], [Global Properties], [properties]를 선택합니다.

-

fw_clamp_tcp_mss에 대해 [Edit]을 선택합니다. 값을true로 변경하고 [OK]를 선택합니다.

터널 상태를 확인하려면

전문가 모드의 명령줄 도구에서 다음 명령을 실행하여 터널 상태를 확인할 수 있습니다.

vpn tunnelutil다음에 표시되는 옵션에서 1을 선택하여 IKE 연결을 확인하고 2를 선택하여 IPsec 연결을 확인합니다.

Check Point Smart Tracker Log를 사용하여 연결을 통해 패킷이 암호화되는지도 확인할 수 있습니다. 예를 들어 다음 로그는 VPC로 이동하는 패킷이 터널 1을 통해 전송되었고 암호화되었음을 나타냅니다.

-

- SonicWALL

-

다음 절차는 SonicOS 관리 인터페이스를 사용하는 SonicWALL 디바이스에서 VPN 터널을 구성하는 방법을 보여줍니다.

터널을 구성하려면

-

SonicWALL SonicOS 관리 인터페이스를 엽니다.

-

왼쪽 창에서 [VPN], [Settings]를 선택합니다. VPN Policies에서 Add...를 선택합니다.

-

General 탭의 VPN 정책에서 다음 정보를 입력합니다.

-

정책 유형: 터널 인터페이스를 선택하십시오.

-

Authentication Method: IKE using Preshared Secret을 선택합니다.

-

Name: VPN 정책의 이름을 입력합니다. 구성 파일에 제공된 VPN ID의 이름을 사용할 것을 권장합니다.

-

IPsec Primary Gateway Name or Address: 구성 파일에 제공된 가상 프라이빗 게이트웨이의 IP 주소를 입력합니다(예:

72.21.209.193). -

IPsec Secondary Gateway Name or Address: 기본값을 그대로 둡니다.

-

Shared Secret: 구성 파일에 제공된 사전 공유 키를 입력한 후 Confirm Shared Secret에 다시 입력합니다.

-

Local IKE ID: 고객 게이트웨이의 IPv4 주소를 입력합니다(SonicWALL 디바이스).

-

Peer IKE ID: 가상 프라이빗 게이트웨이의 IPv4 주소를 입력합니다.

-

-

Network 탭에서 다음 정보를 입력합니다.

-

Local Networks에서 Any address를 선택합니다. 로컬 네트워크에 연결 문제가 발생하는 것을 방지하기 위해 이 옵션을 권장합니다.

-

Remote Networks에서 Choose a destination network from list를 선택합니다. AWS에서 VPC의 CIDR로 주소 객체를 생성합니다.

-

-

제안 탭에서 다음 정보를 입력합니다.

-

IKE (Phase 1) Proposal에서 다음 작업을 수행합니다.

-

Exchange: Main Mode를 선택합니다.

-

DH Group: Diffie-Hellman 그룹에 대한 값을 입력합니다(예:

2). -

Encryption: AES-128 또는 AES-256을 선택합니다.

-

Authentication: SHA1 또는 SHA256을 선택합니다.

-

Life Time:

28800을 입력합니다.

-

-

IKE (Phase 2) Proposal에서 다음 작업을 수행합니다.

-

Protocol: ESP를 선택합니다.

-

Encryption: AES-128 또는 AES-256을 선택합니다.

-

Authentication: SHA1 또는 SHA256을 선택합니다.

-

Enable Perfect Forward Secrecy 확인란을 선택한 후, Diffie-Hellman 그룹을 선택합니다.

-

Life Time:

3600을 입력합니다.

-

중요

2015년 10월 이전에 가상 프라이빗 게이트웨이를 생성한 경우, 두 단계 모두에 대해 Diffie-Hellman 그룹 2, AES-128 및 SHA1을 지정해야 합니다.

-

-

Advanced 탭에서 다음 정보를 입력합니다.

-

Enable Keep Alive를 선택합니다.

-

Enable Phase2 Dead Peer Detection을 선택한 후 다음을 입력합니다.

-

Dead Peer Detection Interval에 대해

60을 입력합니다(이것은 SonicWALL 디바이스가 수용할 수 있는 최소값입니다). -

Failure Trigger Level에 대해

3를 입력합니다.

-

-

VPN Policy bound to에 대해 Interface X1을 선택합니다. 이것은 퍼블릭 IP 주소에 일반적으로 지정되는 인터페이스입니다.

-

-

확인을 선택합니다. Settings 페이지에서 터널에 대한 Enable 확인란은 기본으로 선택해야 합니다. 녹색 점은 터널이 가동 상태임을 뜻합니다.

-