기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWS Site-to-Site VPN 고객 게이트웨이 디바이스

고객 게이트웨이 디바이스는 온프레미스 네트워크(Site-to-Site VPN 연결에서 사용자 측)에서 소유하거나 관리하는 물리적 또는 소프트웨어 어플라이언스입니다. 사용자 또는 네트워크 관리자가 Site-to-Site VPN 연결 작업을 수행하도록 디바이스를 구성해야 합니다.

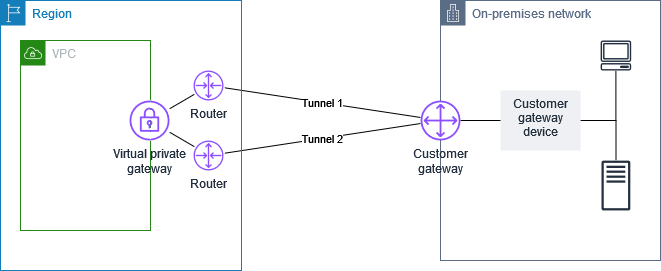

다음 다이어그램에서는 사용자의 네트워크, 고객 게이트웨이 디바이스와, 가상 프라이빗 게이트웨이(VPC에 연결됨)가 되는 VPN 연결을 보여줍니다. 고객 게이트웨이와 가상 프라이빗 게이트웨이 사이의 두 줄은 VPN 연결을 위한 터널을 나타냅니다. 내부에 디바이스 장애가 있는 경우 AWS VPN 연결이 두 번째 터널로 자동으로 장애 조치되므로 액세스가 중단되지 않습니다. 때때로는 VPN 연결에 대한 정기 유지 관리 AWS 도 수행하므로 VPN 연결의 두 터널 중 하나가 잠시 비활성화될 수 있습니다. 자세한 내용은 AWS Site-to-Site VPN 터널 엔드포인트 교체 단원을 참조하십시오. 따라서 고객 게이트웨이 디바이스를 구성할 때 두 개의 터널을 사용하도록 구성하는 것이 중요합니다.

VPN 연결을 설정하는 단계는 시작하기 AWS Site-to-Site VPN 단원을 참조하십시오. 이 프로세스 중에에서 고객 게이트웨이 리소스를 생성합니다. AWS이 리소스는 퍼블릭 IP 주소와 같은 디바이스에 AWS 대한 정보를에 제공합니다. 자세한 내용은 AWS Site-to-Site VPN 연결을 위한 고객 게이트웨이 옵션 단원을 참조하십시오. 의 고객 게이트웨이 리소스는 고객 게이트웨이 디바이스를 구성하거나 생성하지 AWS 않습니다. 디바이스를 직접 구성해야 합니다.

AWS Marketplace