기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

중앙 집중식 인바운드 검사

인터넷 연결 애플리케이션은 그 특성상 공격 표면이 더 크고 대부분의 다른 유형의 애플리케이션이 직면할 필요가 없는 위협 범주에 노출됩니다. 이러한 유형의 애플리케이션에 대한 공격으로부터 필요한 보호를 확보하고 영향 영역을 최소화하는 것은 모든 보안 전략의 핵심 부분입니다.

랜딩 존에 애플리케이션을 배포하면 퍼블릭 인터넷(예: 콘텐츠 전송 네트워크(CDN) 또는 퍼블릭 웹 애플리케이션을 통해)을 통해 사용자가 퍼블릭 로드 밸런서, API 게이트웨이 또는 인터넷 게이트웨이를 통해 직접 많은 앱에 액세스할 수 있습니다. 이 경우 인바운드 애플리케이션 검사에 AWS Web Application Firewall(AWS WAF)을 사용하거나 Gateway Load Balancer 또는를 사용하여 IDS/IPS 인바운드 검사를 사용하여 워크로드와 애플리케이션을 보호할 수 있습니다 AWS Network Firewall.

랜딩 존에 애플리케이션을 계속 배포함에 따라 인바운드 인터넷 트래픽을 검사해야 할 수도 있습니다. 타사 방화벽 어플라이언스를 실행하는 Gateway Load Balancer를 사용하거나 오픈 소스 Suricata 규칙을 사용하여 AWS Network Firewall 고급 DPI 및 IDS/IPS 기능을 사용하여 분산, 중앙 집중식 또는 결합된 검사 아키텍처를 사용하여 여러 가지 방법으로 이를 달성할 수 있습니다. 이 섹션에서는 트래픽 라우팅을 위한 중앙 허브 AWS Transit Gateway 역할을 사용하여 중앙 집중식 배포 AWS Network Firewall 에서 Gateway Load Balancer와를 모두 다룹니다.

AWS WAF 인터넷에서 인바운드 트래픽을 검사하기 AWS Firewall Manager 위한 및

AWS WAF 는 가용성에 영향을 미치거나, 보안을 손상시키거나, 과도한 리소스를 소비할 수 있는 일반적인 웹 악용 및 봇으로부터 웹 애플리케이션 또는 APIs를 보호하는 데 도움이 되는 웹 애플리케이션 방화벽입니다. AWS WAF 는 봇 트래픽을 제어하고 SQL 삽입 또는 교차 사이트 스크립팅(XSS)과 같은 일반적인 공격 패턴을 차단하는 보안 규칙을 생성할 수 있도록 하여 트래픽이 애플리케이션에 도달하는 방식을 제어합니다. 특정 트래픽 패턴을 필터링하는 규칙을 사용자 지정할 수도 있습니다.

Amazon CloudFront AWS WAF 에 CDN 솔루션의 일부로, 웹 서버 앞에 있는 Application Load Balancer, REST API 또는 GraphQL APIs에 대한 Amazon API Gateway AWS AppSync 를 배포할 수 있습니다. APIs

배포한 후에는 시각적 규칙 빌더 AWS WAF, JSON 코드,에서 유지 관리하는 관리형 규칙을 사용하여 자체 트래픽 필터 규칙을 생성하거나 AWS에서 타사 규칙을 구독할 수 있습니다 AWS Marketplace. 이러한 규칙은 지정된 패턴에 대해 트래픽을 평가하여 원치 않는 트래픽을 필터링할 수 있습니다. 또한 Amazon CloudWatch를 사용하여 수신 트래픽 지표를 모니터링하고 로깅할 수 있습니다.

의 모든 계정 및 애플리케이션에서 중앙 집중식 관리를 위해 AWS Organizations를 사용할 수 있습니다 AWS Firewall Manager. AWS Firewall Manager 는 방화벽 규칙을 중앙에서 구성하고 관리할 수 있는 보안 관리 서비스입니다. 새 애플리케이션이 생성되면는 공통 보안 규칙 세트를 적용하여 새 애플리케이션과 리소스를 AWS Firewall Manager 쉽게 규정 준수 상태로 만들 수 있습니다.

AWS Firewall Manager를 사용하면 Application Load Balancer, API Gateway 인스턴스 및 Amazon CloudFront distributions. AWS Firewall Manager integrate에 대한 AWS WAF 규칙을 쉽게 롤아웃할 수 AWS Managed Rules AWS WAF있으므로 애플리케이션에 사전 구성되고 큐레이션된 AWS WAF 규칙을 쉽게 배포할 수 있습니다. AWS WAF 를 사용한 중앙 집중식 관리에 대한 자세한 내용은를 사용한 중앙 집중식 관리(API v2) 및 대규모 관리를 AWS Firewall Manager참조하세요. AWS WAFAWS Managed RulesAWS Firewall Manager

를 사용한 중앙 집중식 인바운드 트래픽 검사 AWS WAF

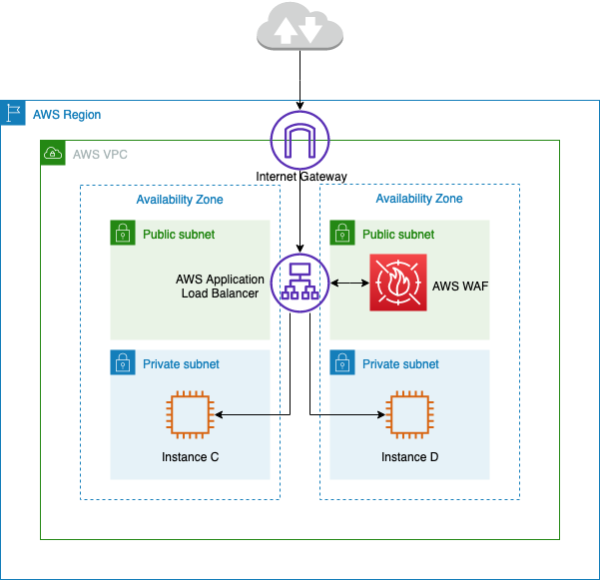

이전 아키텍처에서 애플리케이션은 프라이빗 서브넷의 여러 가용 영역에 있는 Amazon EC2 인스턴스에서 실행됩니다. Amazon EC2 인스턴스 앞에는 퍼블릭 Application Load Balancer(ALB)가 배포되어 서로 다른 대상 간에 요청을 로드 밸런싱합니다. AWS WAF 는 ALB와 연결됩니다.

장점

-

AWS WAF Bot Control

을 사용하면 애플리케이션에 대한 일반 및 퍼베이시브 봇 트래픽을 파악하고 제어할 수 있습니다. -

용 관리형 규칙을 AWS WAF

사용하면 웹 애플리케이션 또는 APIs 빠르게 시작하고 일반적인 위협으로부터 보호할 수 있습니다. 오픈 웹 애플리케이션 보안 프로젝트(OWASP) 상위 10개 보안 위험, WordPress 또는 Joomla와 같은 콘텐츠 관리 시스템(CMS)과 관련된 위협, 심지어 새로운 공통 취약성 및 노출(CVE)과 같은 문제를 해결하는 규칙 유형과 같은 다양한 규칙 유형 중에서 선택할 수 있습니다. 관리형 규칙은 새로운 문제가 발생하면 자동으로 업데이트되므로 애플리케이션 구축에 더 많은 시간을 할애할 수 있습니다. -

AWS WAF 는 관리형 서비스이며이 아키텍처에서 검사하는 데 어플라이언스가 필요하지 않습니다. 또한 Amazon Data Firehose

를 통해 거의 실시간에 가까운 로그를 제공합니다. 웹 트래픽에 대한 거의 실시간 가시성을 AWS WAF 제공하므로 Amazon CloudWatch에서 새 규칙 또는 알림을 생성하는 데 사용할 수 있습니다.

주요 고려 사항

-

이 아키텍처는 ALB당, CloudFront 배포 및 API Gateway에 AWS WAF 통합되어 있으므로 HTTP 헤더 검사 및 분산 검사에 가장 적합합니다.는 요청 본문을 로깅하지 AWS WAF 않습니다.

-

두 번째 ALB 세트(있는 경우)로 이동하는 트래픽은 두 번째 ALB 세트에 대한 새 요청이 수행되므로 동일한 AWS WAF 인스턴스에서 검사되지 않을 수 있습니다.