Pré-requisitos para o BYOIP no Amazon EC2

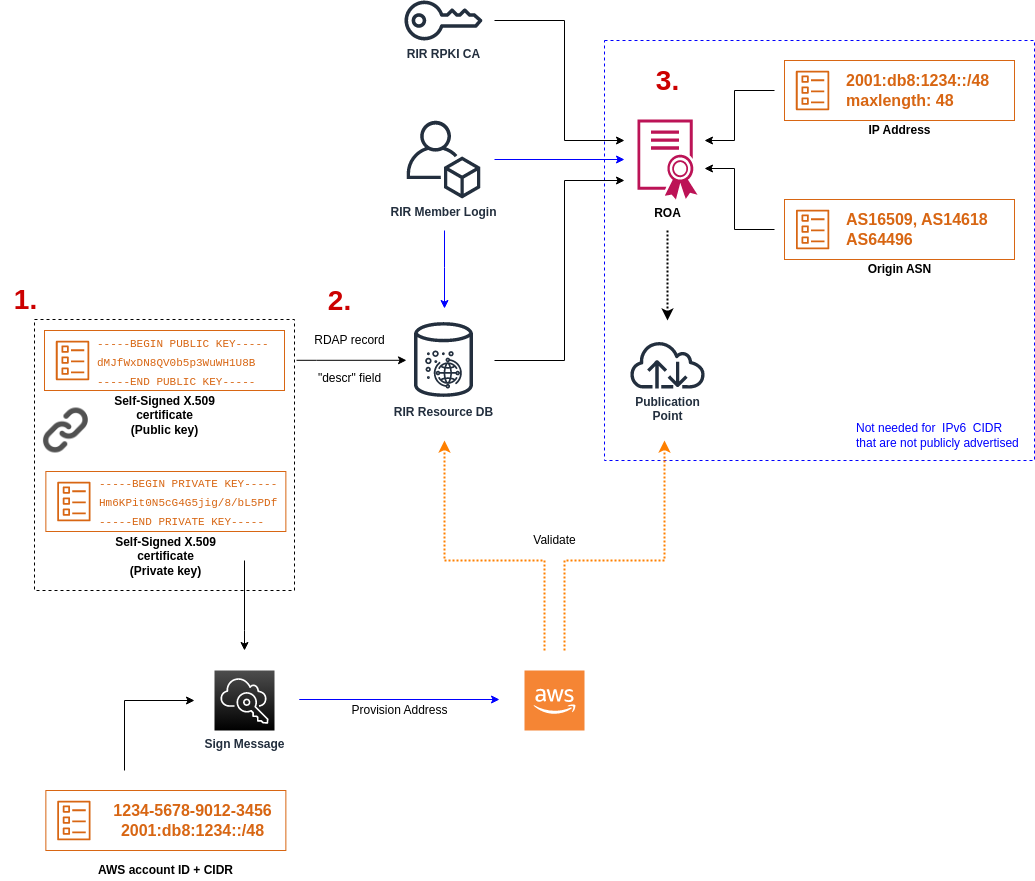

O processo de integração do BYOIP tem duas fases, para as quais é necessário executar três etapas. Essas etapas estão descritas no diagrama a seguir. Incluímos etapas manuais nesta documentação, mas seu RIR pode oferecer serviços gerenciados para ajudar você nessas etapas.

dica

As tarefas nesta seção exigem um terminal Linux e podem ser executadas usando o Linux, o AWS CloudShell ou o Subsistema Windows para Linux.

Conteúdo

Visão geral

Fase de preparação

[1] Crie uma chave privada e use-a para gerar um certificado X.509 autoassinado para fins de autenticação. Esse certificado é usado somente durante a fase de provisionamento. É possívelrá remover o certificado do seu registro do RIR após a conclusão do provisionamento

Fase de configuração do RIR

[2] Carregue o certificado autoassinado nos comentários do registro do RDAP.

[3] Crie um objeto ROA no seu RIR. Uma ROA define o intervalo de endereços desejado, os Autonomous System Numbers (ASNs – Números de Sistema Autônomo) autorizados a anunciar o intervalo de endereços e uma data de validade para registro do RIR na Resource Public Key Infrastructure (RPKI – Infraestrutura de Chave Pública de Recursos).

nota

Não é necessário ter uma ROA para o espaço de endereços IPv6 não anunciáveis publicamente.

Para trazer vários intervalos de endereços, é necessário repetir esse processo com cada um deles. No entanto, as etapas de preparação e configuração do RIR não precisam ser repetidas, basta dividir um bloco contíguo em várias regiões da AWS diferentes.

Colocar em um intervalo de endereços não tem efeito em quaisquer intervalos de endereços que você trouxe anteriormente.

Crie uma chave privada e gere um certificado X.509

Siga o procedimento a seguir para criar um certificado autoassinado X.509 e adicione-o ao registro RDAP para seu RIR. Esse par de chaves é usado para autenticar o intervalo de endereços com o RIR. Os comandos openssl requerem o OpenSSL versão 1.0.2 ou posterior.

Copie os comandos a seguir e substitua apenas os valores de espaço reservado (em texto itálico colorido).

Esse procedimento segue a prática recomendada de criptografar sua chave RSA privada e exigir uma frase para acessá-la.

-

Gere uma chave privada RSA de 2048 bits, como mostrado a seguir.

$openssl genpkey -aes256 -algorithm RSA -pkeyopt rsa_keygen_bits:2048 -out private-key.pemO parâmetro

-aes256especifica o algoritmo usado para criptografar a chave privada. O comando retorna a seguinte saída, incluindo prompts para definir uma frase de acesso:......+++ .+++ Enter PEM pass phrase:xxxxxxxVerifying - Enter PEM pass phrase:xxxxxxxÉ possível fazer inspecionar a chave pública com o seguinte comando:

$openssl pkey -in private-key.pem -textIsso retorna um prompt de frase de acesso e o conteúdo da chave, que deve ser semelhante ao seguinte:

Enter pass phrase for private-key.pem:xxxxxxx-----BEGIN PRIVATE KEY----- MIIEvgIBADANBgkqhkiG9w0BAQEFAASCBKgwggSkAgEAAoIBAQDFBXHRI4HVKAhh 3seiciooizCRTbJe1+YsxNTja4XyKypVGIFWDGhZs44FCHlPOOSVJ+NqP74w96oM 7DPS3xo9kaQyZBFn2YEp2EBq5vf307KHNRmZZUmkn0zHOSEpNmY2fMxISBxewlxR FAniwmSd/8TDvHJMY9FvAIvWuTsv5l0tJKk+a91K4+tO3UdDR7Sno5WXExfsBrW3 g1ydo3TBsx8i5/YiVOcNApy7ge2/FiwY3aCXJB6r6nuF6H8mRgI4r4vkMRsOlAhJ DnZPNeweboo+K3Q3lwbgbmOKD/z9svk8N/+hUTBtIX0fRtbG+PLIw3xWRHGrMSn2 BzsPVuDLAgMBAAECggEACiJUj2hfJkKv47Dc3es3Zex67A5uDVjXmxfox2Xhdupn fAcNqAptV6fXt0SPUNbhUxbBKNbshoJGufFwXPli1SXnpzvkdU4Hyco4zgbhXFsE RNYjYfOGzTPwdBLpNMB6k3Tp4RHse6dNrlH0jDhpioL8cQEBdBJyVF5X0wymEbmV mC0jgH/MxsBAPWW6ZKicg9ULMlWiAZ3MRAZPjHHgpYkAAsUWKAbCBwVQcVjGO59W jfZjzTX5pQtVVH68ruciH88DTZCwjCkjBhxg+OIkJBLE5wkh82jIHSivZ63flwLw z+E0+HhELSZJrn2MY6Jxmik3qNNUOF/Z+3msdj2luQKBgQDjwlC/3jxp8zJy6P8o JQKv7TdvMwUj4VSWOHZBHLv4evJaaia0uQjIo1UDa8AYitqhX1NmCCehGH8yuXj/ v6V3CzMKDkmRr1NrONnSz5QsndQ04Z6ihAQlPmJ96g4wKtgoC7AYpyP0g1a+4/sj b1+o3YQI4pD/F71c+qaztH7PRwKBgQDdc23yNmT3+Jyptf0fKjEvONK+xwUKzi9c L/OzBq5yOIC1Pz2T85gOe1i8kwZws+xlpG6uBT6lmIJELd0k59FyupNu4dPvX5SD 6GGqdx4jk9KvI74usGeOBohmF0phTHkrWKBxXiyT0oS8zjnJlEn8ysIpGgO28jjr LpaHNZ/MXQKBgQDfLNcnS0LzpsS2aK0tzyZU8SMyqVHOGMxj7quhneBq2T6FbiLD T9TVlYaGNZ0j71vQaLI19qOubWymbautH0Op5KV8owdf4+bf1/NJaPIOzhDUSIjD Qo01WW31Z9XDSRhKFTnWzmCjBdeIcajyzf10YKsycaAW9lItu8aBrMndnQKBgQDb nNp/JyRwqjOrNljk7DHEs+SD39kHQzzCfqd+dnTPv2sc06+cpym3yulQcbokULpy fmRo3bin/pvJQ3aZX/Bdh9woTXqhXDdrrSwWInVYMQPyPk8f/D9mIOJp5FUWMwHD U+whIZSxsEeE+jtixlWtheKRYkQmzQZXbWdIhYyI3QKBgD+F/6wcZ85QW8nAUykA 3WrSIx/3cwDGdm4NRGct8ZOZjTHjiy9ojMOD1L7iMhRQ/3k3hUsin5LDMp/ryWGG x4uIaLat40kiC7T4I66DM7P59euqdz3w0PD+VU+h7GSivvsFDdySUt7bNK0AUVLh dMJfWxDN8QV0b5p3WuWH1U8B -----END PRIVATE KEY----- Private-Key: (2048 bit) modulus: 00:c5:05:71:d1:23:81:d5:28:08:61:de:c7:a2:72: 2a:28:8b:30:91:4d:b2:5e:d7:e6:2c:c4:d4:e3:6b: 85:f2:2b:2a:55:18:81:56:0c:68:59:b3:8e:05:08: 79:4f:38:e4:95:27:e3:6a:3f:be:30:f7:aa:0c:ec: 33:d2:df:1a:3d:91:a4:32:64:11:67:d9:81:29:d8: 40:6a:e6:f7:f7:d3:b2:87:35:19:99:65:49:a4:9f: 4c:c7:39:21:29:36:66:36:7c:cc:48:48:1c:5e:c2: 5c:51:14:09:e2:c2:64:9d:ff:c4:c3:bc:72:4c:63: d1:6f:00:8b:d6:b9:3b:2f:e6:5d:2d:24:a9:3e:6b: dd:4a:e3:eb:4e:dd:47:43:47:b4:a7:a3:95:97:13: 17:ec:06:b5:b7:83:5c:9d:a3:74:c1:b3:1f:22:e7: f6:22:54:e7:0d:02:9c:bb:81:ed:bf:16:2c:18:dd: a0:97:24:1e:ab:ea:7b:85:e8:7f:26:46:02:38:af: 8b:e4:31:1b:0e:94:08:49:0e:76:4f:35:ec:1e:6e: 8a:3e:2b:74:37:97:06:e0:6e:63:8a:0f:fc:fd:b2: f9:3c:37:ff:a1:51:30:6d:21:7d:1f:46:d6:c6:f8: f2:c8:c3:7c:56:44:71:ab:31:29:f6:07:3b:0f:56: e0:cb publicExponent: 65537 (0x10001) privateExponent: 0a:22:54:8f:68:5f:26:42:af:e3:b0:dc:dd:eb:37: 65:ec:7a:ec:0e:6e:0d:58:d7:9b:17:e8:c7:65:e1: 76:ea:67:7c:07:0d:a8:0a:6d:57:a7:d7:b7:44:8f: 50:d6:e1:53:16:c1:28:d6:ec:86:82:46:b9:f1:70: 5c:f9:62:d5:25:e7:a7:3b:e4:75:4e:07:c9:ca:38: ce:06:e1:5c:5b:04:44:d6:23:61:f3:86:cd:33:f0: 74:12:e9:34:c0:7a:93:74:e9:e1:11:ec:7b:a7:4d: ae:51:f4:8c:38:69:8a:82:fc:71:01:01:74:12:72: 54:5e:57:d3:0c:a6:11:b9:95:98:2d:23:80:7f:cc: c6:c0:40:3d:65:ba:64:a8:9c:83:d5:0b:32:55:a2: 01:9d:cc:44:06:4f:8c:71:e0:a5:89:00:02:c5:16: 28:06:c2:07:05:50:71:58:c6:3b:9f:56:8d:f6:63: cd:35:f9:a5:0b:55:54:7e:bc:ae:e7:22:1f:cf:03: 4d:90:b0:8c:29:23:06:1c:60:f8:e2:24:24:12:c4: e7:09:21:f3:68:c8:1d:28:af:67:ad:df:97:02:f0: cf:e1:34:f8:78:44:2d:26:49:ae:7d:8c:63:a2:71: 9a:29:37:a8:d3:54:38:5f:d9:fb:79:ac:76:3d:a5: b9 prime1: 00:e3:c2:50:bf:de:3c:69:f3:32:72:e8:ff:28:25: 02:af:ed:37:6f:33:05:23:e1:54:96:38:76:41:1c: bb:f8:7a:f2:5a:6a:26:b4:b9:08:c8:a3:55:03:6b: c0:18:8a:da:a1:5f:53:66:08:27:a1:18:7f:32:b9: 78:ff:bf:a5:77:0b:33:0a:0e:49:91:af:53:6b:38: d9:d2:cf:94:2c:9d:d4:34:e1:9e:a2:84:04:25:3e: 62:7d:ea:0e:30:2a:d8:28:0b:b0:18:a7:23:f4:83: 56:be:e3:fb:23:6f:5f:a8:dd:84:08:e2:90:ff:17: bd:5c:fa:a6:b3:b4:7e:cf:47 prime2: 00:dd:73:6d:f2:36:64:f7:f8:9c:a9:b5:fd:1f:2a: 31:2f:38:d2:be:c7:05:0a:ce:2f:5c:2f:f3:b3:06: ae:72:38:80:b5:3f:3d:93:f3:98:0e:7b:58:bc:93: 06:70:b3:ec:65:a4:6e:ae:05:3e:a5:98:82:44:2d: dd:24:e7:d1:72:ba:93:6e:e1:d3:ef:5f:94:83:e8: 61:aa:77:1e:23:93:d2:af:23:be:2e:b0:67:8e:06: 88:66:17:4a:61:4c:79:2b:58:a0:71:5e:2c:93:d2: 84:bc:ce:39:c9:94:49:fc:ca:c2:29:1a:03:b6:f2: 38:eb:2e:96:87:35:9f:cc:5d exponent1: 00:df:2c:d7:27:4b:42:f3:a6:c4:b6:68:ad:2d:cf: 26:54:f1:23:32:a9:51:ce:18:cc:63:ee:ab:a1:9d: e0:6a:d9:3e:85:6e:22:c3:4f:d4:d5:95:86:86:35: 9d:23:ef:5b:d0:68:b2:35:f6:a3:ae:6d:6c:a6:6d: ab:ad:1f:43:a9:e4:a5:7c:a3:07:5f:e3:e6:df:d7: f3:49:68:f2:0e:ce:10:d4:48:88:c3:42:8d:35:59: 6d:f5:67:d5:c3:49:18:4a:15:39:d6:ce:60:a3:05: d7:88:71:a8:f2:cd:fd:74:60:ab:32:71:a0:16:f6: 52:2d:bb:c6:81:ac:c9:dd:9d exponent2: 00:db:9c:da:7f:27:24:70:aa:33:ab:36:58:e4:ec: 31:c4:b3:e4:83:df:d9:07:43:3c:c2:7e:a7:7e:76: 74:cf:bf:6b:1c:d3:af:9c:a7:29:b7:ca:e9:50:71: ba:24:50:ba:72:7e:64:68:dd:b8:a7:fe:9b:c9:43: 76:99:5f:f0:5d:87:dc:28:4d:7a:a1:5c:37:6b:ad: 2c:16:22:75:58:31:03:f2:3e:4f:1f:fc:3f:66:20: e2:69:e4:55:16:33:01:c3:53:ec:21:21:94:b1:b0: 47:84:fa:3b:62:c6:55:ad:85:e2:91:62:44:26:cd: 06:57:6d:67:48:85:8c:88:dd coefficient: 3f:85:ff:ac:1c:67:ce:50:5b:c9:c0:53:29:00:dd: 6a:d2:23:1f:f7:73:00:c6:76:6e:0d:44:67:2d:f1: 93:99:8d:31:e3:8b:2f:68:8c:c3:83:d4:be:e2:32: 14:50:ff:79:37:85:4b:22:9f:92:c3:32:9f:eb:c9: 61:86:c7:8b:88:68:b6:ad:e3:49:22:0b:b4:f8:23: ae:83:33:b3:f9:f5:eb:aa:77:3d:f0:d0:f0:fe:55: 4f:a1:ec:64:a2:be:fb:05:0d:dc:92:52:de:db:34: ad:00:51:52:e1:74:c2:5f:5b:10:cd:f1:05:74:6f: 9a:77:5a:e5:87:d5:4f:01Mantenha sua chave privada em um local seguro quando ela não estiver em uso.

-

Gere um certificado X.509 usando a chave privada criada na etapa anterior. Neste exemplo, o certificado expira em 365 dias, após o qual ele não é mais confiável. Defina a expiração adequadamente. O certificado apenas deve ser válido durante o processo de provisionamento. É possívelrá remover o certificado do seu registro do RIR após a conclusão do provisionamento. O comando

tr -d "\n"remove caracteres de nova linha (quebras de linha) da saída. Você precisa fornecer um nome comum quando solicitado, mas os outros campos podem ser deixados em branco.$openssl req -new -x509 -key private-key.pem -days 365 | tr -d "\n" > certificate.pemIsso resulta em uma saída semelhante à seguinte:

Enter pass phrase for private-key.pem:xxxxxxxYou are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) []: State or Province Name (full name) []: Locality Name (eg, city) []: Organization Name (eg, company) []: Organizational Unit Name (eg, section) []: Common Name (eg, fully qualified host name) []:example.comEmail Address []:nota

O nome comum não é necessário para provisionamento da AWS. Pode ser qualquer nome de domínio interno ou público.

É possível inspecionar o certificado usando o seguinte comando:

$cat certificate.pemA saída deve ser uma string longa, codificada em PEM, sem quebras de linha, prefaciada por

-----BEGIN CERTIFICATE-----e seguida por-----END CERTIFICATE-----.

Carregue o certificado X.509 no registro RDAP no RIR

Adicione o certificado criado anteriormente ao registro RDAP do RIR. Certifique-se de incluir as strings -----BEGIN CERTIFICATE----- e -----END

CERTIFICATE----- antes e depois da parte codificada. Todo esse conteúdo deve estar em uma única e longa linha. O procedimento para atualizar o RDAP depende do RIR:

-

Para o ARIN, use o portal do Account Manager

para adicionar o certificado na seção “Comentários públicos” para o objeto “Informações de rede” que representa seu intervalo de endereços. Não o adicione à seção de comentários da sua organização. -

Para o RIPE, adicione o certificado como um novo campo “descr” ao objeto “inetnum” ou “inet6num” que representa seu intervalo de endereços. Geralmente, eles podem ser encontrados na seção “Meus recursos” do portal do banco de dados RIPE

. Não o adicione à seção de comentários da sua organização ou ao campo “comentários” dos objetos acima. -

Para o APNIC, adicione o certificado editando as observações no registro “inetnum” ou “inet6num”.

É possível remover o certificado do seu registro do RIR após a conclusão da etapa de provisionamento abaixo.

Criar um objeto ROA no seu RIR

Crie um objeto ROA para autorizar os Amazon ASNs 16509 e 14618 a anunciar o intervalo de endereços, bem como os ASNs atualmente autorizados a anunciar o intervalo de endereços. Para as AWS GovCloud (US) Regions, autorize o ASN 8987 em vez do 16509 e 14618. É necessário definir o tamanho máximo para o CIDR que você está incluindo. O prefixo IPv4 mais específico que você pode incluir é /24. O intervalo de endereços IPv6 /48 é o intervalo mais específico que você trazer para CIDRs anunciáveis publicamente e /60 para CIDRs que não são anunciáveis publicamente.

Importante

Se você estiver criando um objeto ROA para o IP Address Manager (IPAM) da Amazon VPC, ao criar as ROAs, para CIDRs IPv4, é necessário definir o comprimento máximo de um prefixo de endereço IP como /24. Para CIDRs IPv6, se você estiver adicionando-os a um grupo anunciável, o tamanho máximo de um prefixo de endereço IP deve ser /48. Isso garante que você tenha total flexibilidade para dividir seu endereço IP público nas regiões da AWS. O IPAM impõe o comprimento máximo que você definiu. Para obter mais informações sobre endereços BYOIP para IPAM, consulte Tutorial: CIDRs de endereço BYOIP para IPAM no Guia do usuário do IPAM da Amazon VPC.

Pode demorar até 24 horas para que a ROA se torne disponível para a Amazon. Para obter mais informações, consulte o seu RIR:

-

ARIN — Solicitações de ROA

-

RIPE — Gerenciamento de ROAs

-

APNIC — Gerenciamento de rotas

Ao migrar anúncios de uma workload on-premises para a AWS, crie uma ROA para seu ASN existente antes de criar as ROAs para ASNs da Amazon. Caso contrário, talvez você perceba um impacto no roteamento e nos anúncios existentes.

Importante

Para que a Amazon anuncie e continue anunciando seu intervalo de endereços IP, as ROAs com os ASNs da Amazon devem estar em conformidade com as diretrizes acima. Se seus ROAs forem inválidos ou não estiverem em conformidade com as diretrizes acima, a Amazon se reserva o direito de parar de anunciar seu intervalo de endereços IP.

nota

Essa etapa não é necessária para o espaço de endereços IPv6 não anunciável publicamente.