Várias interfaces de rede para as instâncias do Amazon EC2

Anexar várias interfaces de rede a uma instância é útil quando você precisa do seguinte:

-

Instâncias dual-homed com workloads em diferentes sub-redes ou VPCs.

-

Uma solução de baixo orçamento e alta disponibilidade.

Rede de gerenciamento

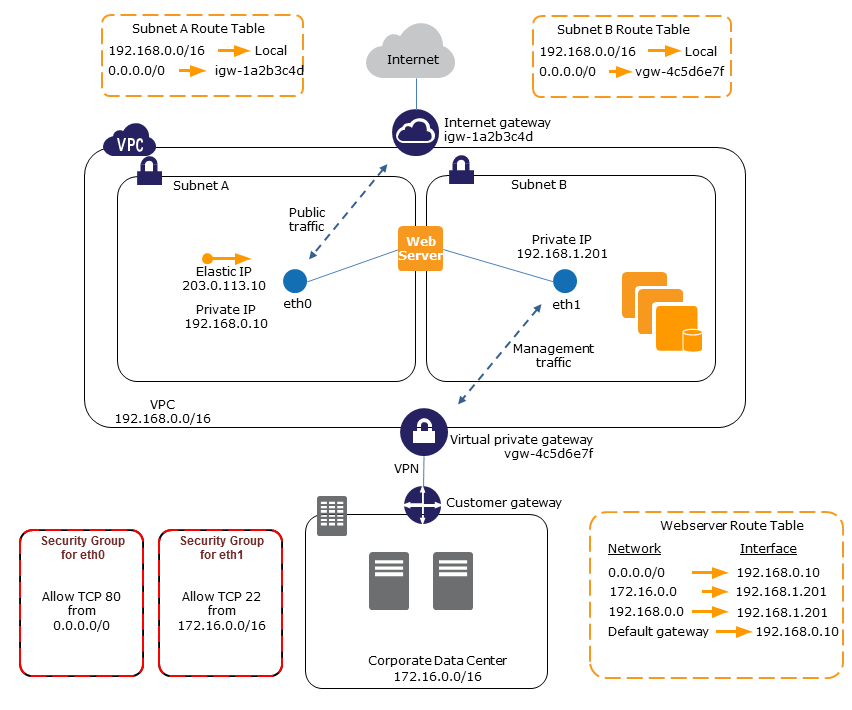

A visão geral a seguir descreve uma rede de gerenciamento criada usando várias interfaces de rede.

Critérios

-

A interface de rede primária na instância (por exemplo, eth0) lida com o tráfego público.

-

A interface de rede secundária na instância (por exemplo, eth1) lida com o tráfego de gerenciamento de backend. Ela está conectada a uma sub-rede separada com controles de acesso mais restritivos e localizada na mesma zona de disponibilidade que a interface de rede primária.

Configurações

-

A interface de rede primária, que pode ou não estar por trás de um balanceador de carga, tem um grupo de segurança associado que permite acesso ao servidor a partir da Internet. Por exemplo, permitir as portas TCP 80 e 443 de 0.0.0.0/0 ou do balanceador de carga.

-

A interface de rede secundária tem um grupo de segurança associado que permite somente o acesso SSH, iniciado usando um dos seguintes locais:

-

Um intervalo permitido de endereços IP, dentro da VPC ou da Internet.

-

Uma sub-rede privada na mesma zona de disponibilidade que a interface de rede primária.

-

Um gateway privado virtual.

-

nota

Para garantir recursos de failover, considere usar um IPv4 privado secundário para o tráfego de entrada em uma interface de rede. No caso de falha de instância, é possível mover a interface e/ou o endereço IPv4 privado secundário para uma instância standby.

Dispositivos de rede e segurança

Algumas ferramentas de rede e segurança, como load balancers, servidores de tradução de endereço de rede (NAT) e servidores proxy preferem ser configurados com várias interfaces de rede. É possível criar e associar interfaces de rede secundárias às instâncias em uma VPC que executa esses tipos de aplicações e configurar interfaces adicionais com seus próprios endereços IP públicos e privados, grupos de segurança e verificação de origem/destino.

Instâncias dual-homed com workloads em diferentes sub-redes

É possível colocar uma interface de rede em cada um dos servidores Web que se conecta a uma rede mid-tier na qual reside o servidor de aplicações. O servidor de aplicações também pode ser dual-homed para uma rede backend (sub-rede) no servidor onde reside o banco de dados. Em vez de rotear pacotes de rede pelas instâncias dual-homed, cada instância dual-homed recebe e processa solicitações no front-end, inicia uma conexão ao backend e, então, envia solicitações aos servidores na rede backend.

Instâncias dual-homed com workloads em diferentes VPCs na mesma conta

É possível iniciar uma instância do EC2 em uma VPC e anexar uma ENI secundária de uma VPC diferente, desde que a interface de rede esteja na mesma zona de disponibilidade da instância. Isso permite que você crie instâncias de múltiplas hospedagens em VPCs com diferentes configurações de rede e segurança. Você não pode criar instâncias de múltiplas hospedagens em VPCs de contas diferentes da AWS.

É possível usar instâncias de múltiplas hospedagens em VPCs nos seguintes casos de uso:

-

Superar sobreposições de CIDR entre duas VPCs que não podem ser emparelhadas: você pode aproveitar um CIDR secundário em uma VPC e permitir que uma instância se comunique em dois intervalos de IP não sobrepostos.

Conectar várias VPCs em uma única conta: habilitar a comunicação entre recursos individuais que normalmente seriam separados pelos limites da VPC.

Solução de baixo orçamento e alta disponibilidade

Se uma das suas instâncias que atende uma função específica falhar, sua interface de rede poderá ser associada a uma instância de substituição ou standby a quente pré-configurada para a mesma função a fim de recuperar rapidamente o serviço. Por exemplo, é possível usar uma interface de rede como interface de rede primária ou secundária para um serviço crítico como uma instância de banco de dados ou instância NAT. Se a instância falhar, você (ou, mais provavelmente, o código em execução em seu nome) pode associar a interface de rede a uma instância de standby a quente. Como a interface mantém os endereços IP privados, endereços IP elásticos e endereço MAC, o tráfego de rede começa a fluir para a instância standby assim que você associar a interface de rede à instância de substituição. Os usuários experimentam uma breve perda de conectividade entre o momento em que a instância falha e a hora em que a interface de rede é associada à instância em standby, mas não é necessária nenhuma alteração na tabela de rotas da VPC no seu servidor DNS.