Noções básicas de perfis e permissões do PostgreSQL

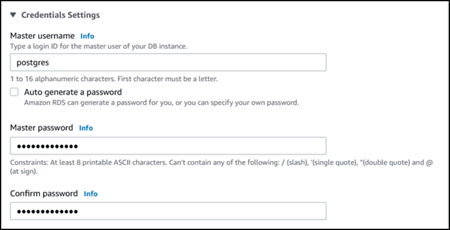

Ao criar um cluster de banco de dados do Aurora PostgreSQL usando o AWS Management Console, uma conta de administrador é criada ao mesmo tempo. Por padrão, o nome é postgres, conforme mostrado na captura de tela a seguir:

É possível escolher outro nome em vez de aceitar esse padrão (postgres). Se você fizer isso, o nome escolhido deverá começar com uma letra e ter 1 a 16 caracteres alfanuméricos. Para simplificar, nós nos referimos a essa conta de usuário principal pelo seu valor padrão (postgres) ao longo deste guia.

Ao usar create-db-cluster na AWS CLI, em vez de usar o AWS Management Console, você cria o nome do usuário ao passá-lo com o parâmetro master-username. Para obter mais informações, consulte Etapa 2: Criar um cluster de banco de dados do Aurora PostgreSQL.

Se você usar o AWS Management Console, a AWS CLI ou a API do Amazon RDS e se usar o nome postgres padrão ou escolher um nome diferente, essa primeira conta de usuário do banco de dados será membro do grupo rds_superuser e terá privilégios de rds_superuser.