Exemplo 2: Proprietário do bucket concedendo permissões de bucket entre contas

Importante

Conceder permissões a perfis do IAM é uma prática melhor do que conceder permissões a usuários individuais. Para aprender a fazer isso, consulte Noções básicas de permissões entre contas e do uso de perfis do IAM.

Tópicos

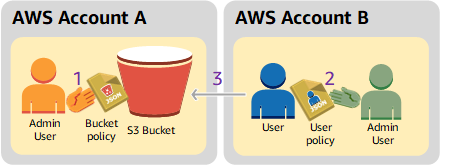

Uma Conta da AWS, por exemplo, a conta A, pode conceder a outra Conta da AWS, a conta B, permissão para acessar os respectivos recursos, como buckets e objetos. A Conta B pode então delegar essas permissões para usuários em sua conta. Neste cenário de exemplo, o proprietário do bucket concede a permissão entre contas a outra conta para executar operações específicas no bucket.

nota

A Conta A também pode conceder diretamente a um usuário na Conta B permissões usando uma política de bucket. No entanto, o usuário ainda precisará ter permissão da conta principal, a Conta B, à qual o usuário pertence, mesmo que a Conta B não tenha permissões da Conta A. Desde que o usuário tenha permissão do proprietário do recurso e da conta principal, o usuário poderá acessar o recurso.

Veja a seguir um resumo das etapas de demonstração:

-

O usuário administrador da Conta A anexa uma política de bucket concedendo permissões entre contas à Conta B para executar operações específicas no bucket.

Observe que o usuário administrador da Conta B herdará automaticamente as permissões.

-

O usuário administrador da Conta B anexa uma política de usuário ao usuário delegando as permissões que recebeu da Conta A.

-

Em seguida, o usuário na Conta B verifica as permissões acessando um objeto no bucket de propriedade da Conta A.

Para este exemplo, você precisará de duas contas. A tabela a seguir mostra como nos referimos a essas contas e aos usuários administradores nessas contas. Conforme as diretrizes do IAM (consulte Sobre o uso de um usuário administrador para criar recursos e conceder permissões), não usamos as credenciais do usuário-raiz nessa demonstração. Em vez disso, você cria um usuário administrador em cada conta e usa essas credenciais para criar recursos e conceder permissões a eles.

| ID da Conta da AWS | Conta referida como | Usuário administrador na conta |

|---|---|---|

|

|

Conta A |

AccountAadmin |

|

|

Conta B |

AccountBadmin |

Todas as tarefas de criar usuários e conceder permissões são feitas no AWS Management Console. Para verificar permissões, a demonstração usa as ferramentas de linha de comando, a AWS Command Line Interface (CLI), e o AWS Tools for Windows PowerShell. Portanto, você não precisa escrever nenhum código.

Preparar para a demonstração

-

Você precisa ter duas Contas da AWS, e cada conta deverá ter um usuário administrador, conforme mostrado na tabela na seção anterior.

-

Cadastre-se para obter uma Conta da AWS, se necessário.

-

Usando as credenciais da Conta A, faça login no console do IAM

para criar o usuário administrador: -

Crie um usuário

AccountAadmine anote as credenciais de segurança. Para obter instruções, consulte Criar um usuário do IAM na sua Conta da AWS no Guia do usuário do IAM. -

Conceda privilégios de administrador a AccountAadmin anexando uma política de usuário com pleno acesso. Para instruções, consulte Como trabalhar com políticas no Guia do usuário do IAM.

-

-

Enquanto estiver no console do IAM, anote o URL de login de usuário do IAM indicado no Painel. Todos os usuários nessa conta devem usar essa URL para fazer login no AWS Management Console.

Para obter mais informações, consulte Como os usuários fazem login em sua conta no Guia do usuário do IAM.

-

Repita a etapa anterior usando as credenciais da Conta B e crie um usuário administrador

AccountBadmin.

-

-

Configure a AWS Command Line Interface (AWS CLI) ou o AWS Tools for Windows PowerShell. Salve as credenciais de usuário do administrador da seguinte maneira:

-

Se estiver usando a AWS CLI, crie dois perfis,

AccountAadmineAccountBadmin, no arquivo de configuração. -

Se estiver usando o AWS Tools for Windows PowerShell, armazene as credenciais da sessão como

AccountAadmineAccountBadmin.

Para instruções, consulte Configurar as ferramentas para as demonstrações.

-

-

Salve as credenciais do usuário administrador, também conhecidas como perfis. Você pode usar o nome do perfil em vez de especificar as credenciais para cada comando digitado. Para ter mais informações, consulte Configurar as ferramentas para as demonstrações.

-

Adicione perfis no arquivo de credenciais da AWS CLI para cada um dos usuários administradores,

AccountAadmineAccountBadmin, nas duas contas.[AccountAadmin] aws_access_key_id =access-key-IDaws_secret_access_key =secret-access-keyregion = us-east-1 [AccountBadmin] aws_access_key_id =access-key-IDaws_secret_access_key =secret-access-keyregion = us-east-1 -

Se estiver usando o AWS Tools for Windows PowerShell, execute o comando a seguir.

set-awscredentials –AccessKeyAcctA-access-key-ID–SecretKeyAcctA-secret-access-key–storeas AccountAadmin set-awscredentials –AccessKeyAcctB-access-key-ID–SecretKeyAcctB-secret-access-key–storeas AccountBadmin

-

Etapa 1: Fazer as tarefas da Conta A

Etapa 1.1: fazer login no AWS Management Console

Usando o URL de login do usuário do IAM da Conta A, primeiro faça login no AWS Management Console como o usuário AccountAadmin. Esse usuário criará um bucket e anexará uma política a ele.

Etapa 1.2: Criar um bucket

-

No console do Amazon S3, crie um bucket. Esse exercício supõe que o bucket é criado na Região da AWS Leste dos EUA (Norte da Virgínia) e que o nome dele é

amzn-s3-demo-bucketPara instruções, consulte Criar um bucket de uso geral.

-

Faça upload de um objeto de exemplo no bucket.

Para obter instruções, vá para Etapa 2: fazer upload de um objeto para o seu bucket.

Etapa 1.3: anexar uma política de bucket para conceder permissões entre contas para a conta B

A política de bucket concede as permissões s3:GetLifecycleConfiguration e s3:ListBucket à Conta B, presumindo que você ainda está usando as credenciais do usuário AccountAadmin no console.

-

Anexe a política de bucket a seguir ao

amzn-s3-demo-buckets3:GetLifecycleConfigurationes3:ListBucket.Para instruções, consulte Adicionar uma política de bucket usando o console do Amazon S3.

-

Verifique se a Conta B (ou seja, do usuário administrador) pode executar as operações.

-

Fazer a verificação usando a AWS CLI

aws s3 ls s3://amzn-s3-demo-bucket--profile AccountBadmin aws s3api get-bucket-lifecycle-configuration --bucketamzn-s3-demo-bucket--profile AccountBadmin -

Fazer a verificação usando o AWS Tools for Windows PowerShell

get-s3object -BucketNameamzn-s3-demo-bucket-StoredCredentials AccountBadmin get-s3bucketlifecycleconfiguration -BucketNameamzn-s3-demo-bucket-StoredCredentials AccountBadmin

-

Etapa 2: Fazer as tarefas da Conta B

Agora o administrador da Conta B cria um usuário, Dave, e delega as permissões recebidas da Conta A.

Etapa 2.1: Fazer login no AWS Management Console

Usando o URL de login do usuário do IAM da Conta B, primeiro faça login no AWS Management Console como o usuário AccountBadmin.

Etapa 2.2: criar o usuário Dave na conta B

No console do IAMDave.

Para obter instruções, consulte Criação de usuários do IAM (console) no Guia do usuário do IAM.

Etapa 2.3: delegar permissões para o usuário Dave

Crie uma política inline para o usuário Dave usando as seguintes políticas. Você precisará atualizar a política fornecendo o nome do bucket.

Presume-se que você fez login no console usando as credenciais do usuário AccountBadmin.

Consulte instruções em Gerenciar políticas do IAM no Guia do usuário do IAM.

Etapa 2.4: Testar permissões

Agora Dave, na conta B, pode listar o conteúdo do amzn-s3-demo-bucket

Testar as permissões usando a AWS CLI

-

Adicione o perfil

UserDaveao arquivo de configuração da AWS CLI. Para obter mais informações sobre o arquivo de configuração, consulte Configurar as ferramentas para as demonstrações[profile UserDave] aws_access_key_id =access-keyaws_secret_access_key =secret-access-keyregion =us-east-1 -

No prompt de comando, insira o comando da AWS CLI a seguir para verificar se agora Dave consegue obter uma lista de objetos do

UserDavepertencente à Conta A. Observe que o comando especifica o perfilamzn-s3-demo-bucketaws s3 ls s3://amzn-s3-demo-bucketDave não tem nenhuma outra permissão. Portanto, se ele tentar realizar qualquer outra operação (por exemplo, a configuração de

get-bucket-lifecyclea seguir), o Amazon S3 retornará uma negação da permissão.aws s3api get-bucket-lifecycle-configuration --bucketamzn-s3-demo-bucket--profile UserDave

Testar as permissões usando o AWS Tools for Windows PowerShell

-

Armazene as credenciais de Dave como

AccountBDave.set-awscredentials -AccessKey AccessKeyID -SecretKey SecretAccessKey -storeas AccountBDave -

Teste o comando List Bucket.

get-s3object -BucketNameamzn-s3-demo-bucket-StoredCredentials AccountBDaveDave não tem nenhuma outra permissão. Portanto, se ele tentar realizar qualquer outra operação (por exemplo, a

get-s3bucketlifecycleconfigurationa seguir), o Amazon S3 retornará uma negação da permissão.get-s3bucketlifecycleconfiguration -BucketNameamzn-s3-demo-bucket-StoredCredentials AccountBDave

Etapa 3: (opcional) tentar negação explícita

Você pode ter permissões concedidas usando uma lista de controle de acesso (ACL), uma política de bucket ou uma política de usuário. Entretanto, se houver uma negação explícita definida por uma política de bucket ou por uma política de usuário, ela terá precedência sobre qualquer outra permissão. Para testar, atualize a política de bucket e negue explicitamente a permissão s3:ListBucket para a Conta B. A política também concede a permissão s3:ListBucket. No entanto, a negação explícita tem precedência, e a Conta B ou os usuários da Conta B não poderão listar objetos no amzn-s3-demo-bucket

-

Usando as credenciais do usuário

AccountAadminna Conta A, substitua a política de bucket pela seguinte: -

Agora, se você tentar obter uma lista de bucket usando as credenciais de

AccountBadmin, o acesso será negado.-

Usando a AWS CLI, execute o seguinte comando:

aws s3 ls s3://amzn-s3-demo-bucket--profile AccountBadmin -

Usando o AWS Tools for Windows PowerShell, execute o seguinte comando:

get-s3object -BucketNameamzn-s3-demo-bucket-StoredCredentials AccountBDave

-

Etapa 4: limpar

-

Depois de terminar os testes, você pode fazer o seguinte para concluir a limpeza:

-

Faça login no AWS Management Console (AWS Management Console

) usando as credenciais da Conta A e faça o seguinte: -

No console do Amazon S3, remova a política de bucket anexada a

amzn-s3-demo-bucket -

Se o bucket foi criado para este exercício, no console do Amazon S3, exclua os objetos e, em seguida, exclua o bucket.

-

No console do IAM

, remova o usuário AccountAadmin.

-

-

-

Faça login no console do IAM

usando as credenciais da Conta B. Exclua o usuário AccountBadmin. Consulte instruções detalhadas em Exclusão de um usuário do IAM no Guia do usuário do IAM.