As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Exemplo: VPC para um ambiente de teste

Este exemplo demonstra como criar uma VPC que pode ser usada como ambiente de desenvolvimento ou teste. Como essa VPC não se destina a ser usada na produção, não é necessário implantar seus servidores em várias zonas de disponibilidade. Para manter o custo e a complexidade baixos, você pode implantar os seus servidores em uma única zona de disponibilidade.

Visão geral

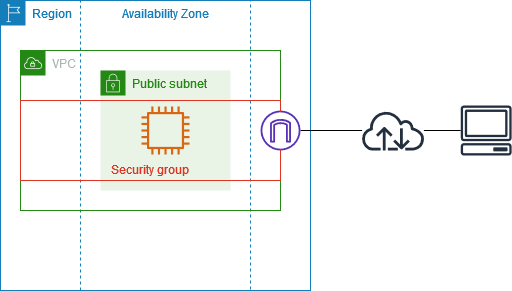

O diagrama a seguir fornece uma visão geral dos recursos incluídos neste exemplo. A VPC tem uma sub-rede pública em uma única zona de disponibilidade e um gateway da Internet. O servidor é uma instância do EC2 executada na sub-rede pública. O grupo de segurança da instância permite o tráfego SSH do seu próprio computador, além de qualquer outro tráfego especificamente necessário para suas atividades de desenvolvimento ou teste.

Roteamento

Quando essa VPC é criada usando o console da Amazon VPC, criamos uma tabela de rotas para a sub-rede pública com rotas locais e rotas para o gateway da Internet. Veja a seguir um exemplo da tabela de rotas com rotas para IPv4 e IPv6. Se você criar uma sub-rede somente IPv4 em vez de uma sub-rede de pilha dupla, sua tabela de rotas terá somente as rotas IPv4.

| Destination (Destino) | Destino |

|---|---|

10.0.0.0/16 |

local |

2001:db8:1234:1a00::/56 |

local |

| 0.0.0.0/0 | igw-id |

| ::/0 | igw-id |

Segurança

Para este exemplo de configuração, é necessário criar um grupo de segurança para sua instância que permita o tráfego de que sua aplicação precisa. Por exemplo, talvez seja necessário adicionar uma regra que permita o tráfego SSH do seu computador ou o tráfego HTTP da sua rede.

Os exemplos a seguir demonstram regras de entrada para um grupo de segurança com regras para IPv4 e IPv6. Se você criar sub-redes somente IPv4 em vez de sub-redes de pilha dupla, serão necessárias apenas as regras para IPv4.

Entrada | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Origem | Protocolo | Intervalo de portas | Descrição | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 0.0.0.0/0 | TCP | 80 | Permite acesso HTTP de entrada de todos os endereços IPv4 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ::/0 | TCP | 80 | Permite acesso HTTP de entrada de todos os endereços IPv6 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 0.0.0.0/0 | TCP | 443 | Permite acesso HTTPS de entrada de todos os endereços IPv4 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ::/0 | TCP | 443 | Permite acesso HTTPS de entrada de todos os endereços IPv6 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Intervalo de endereços IPv4 públicos da sua rede |

TCP | 22 | (Opcional) Permite acesso SSH de entrada de endereços IP IPv4 na sua rede | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Intervalo de endereços IPv6 da sua rede |

TCP | 22 | (Opcional) Permite acesso SSH de entrada de endereços IP IPv6 na sua rede | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Intervalo de endereços IPv4 públicos da sua rede |

TCP | 3389 | (Opcional) Permite acesso RDP de entrada de endereços IP IPv4 na sua rede | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Intervalo de endereços IPv6 da sua rede |

TCP | 3389 | (Opcional) Permite acesso RDP de entrada de endereços IP IPv6 na sua rede | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Criar a VPC

Use o procedimento a seguir para criar uma VPC com uma sub-rede pública em uma zona de disponibilidade. Esta configuração é adequada para um ambiente de desenvolvimento ou teste.

Como criar a VPC

Abra o console da Amazon VPC em https://console.aws.amazon.com/vpc/

. -

No painel, escolha Criar VPC.

-

Em Resources to create (Recursos a serem criados), escolha VPC and more (VPC e mais).

-

Configurar a VPC

-

Em Name tag auto-generation (Geração automática de tags de nome), insira um nome para a VPC.

-

Em Bloco CIDR IPv4, é possível manter a sugestão padrão ou inserir o bloco CIDR exigido por sua aplicação ou rede. Para obter mais informações, consulte Blocos CIDR da VPC.

-

(Opcional) Se a sua aplicação se comunica usando endereços IPv6, escolha Bloco CIDR IPv6, Bloco CIDR IPv6 fornecido pela Amazon.

-

-

Configurar as sub-redes

-

Em Número de zonas de disponibilidade, escolha 1. Você pode manter a zona de disponibilidade padrão ou expandir Personalizar AZs e selecionar uma zona de disponibilidade.

-

Para Number of public subnets (Número de sub-redes públicas), escolha 1.

-

Para Number of private subnets (Número de sub-redes privadas), escolha 0.

-

É possível manter o bloco CIDR padrão para a sub-rede pública ou, alternativamente, expandir Personalizar blocos CIDR da sub-rede e inserir um bloco CIDR. Para obter mais informações, consulte Blocos CIDR de sub-redes.

-

-

Em Gateways NAT, mantenha o valor padrão, Nenhum.

-

Em VPC endpoints (Endpoints de VPC), escolha None (Nenhum). Um endpoint da VPC de gateway para S3 é usado somente para acessar o Amazon S3 por meio de sub-redes privadas.

-

Em Opções de DNS, mantenha ambas as opções selecionadas. Como resultado, sua instância receberá um nome de host DNS público que corresponde a seu endereço IP público.

-

Escolha Create VPC (Criar VPC).

Implantar o aplicativo

Há várias formas de implantar instâncias do EC2. Por exemplo:

Após implantar uma instância do EC2, você poderá se conectar à instância, instalar o software necessário para a aplicação e, em seguida, criar uma imagem para uso futuro. Para obter mais informações, consulte Criar uma AMI do Linux ou Criar uma AMI do Windows na documentação do Amazon EC2. Como alternativa, é possível usar o EC2 Image Builder

Testar a configuração

Após concluir a implantação da aplicação, você poderá testá-la. Se você não conseguir se conectar à instância do EC2 ou se a aplicação não conseguir enviar ou receber o tráfego esperado, você poderá usar o Reachability Analyzer para obter ajuda para solucionar problemas. Por exemplo, o Reachability Analyzer pode identificar problemas de configuração com suas tabelas de rotas ou grupos de segurança. Para obter mais informações, consulte o Guia do Analisador de Acessabilidade.

Limpar

Quando essa configuração não for mais necessária, você poderá excluí-la. Antes de excluir a VPC, é necessário terminar a instância. Para obter mais informações, consulte Excluir a VPC:.