Resumo da política (lista de serviços)

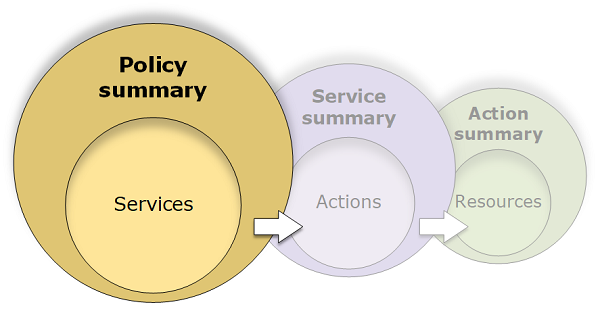

As políticas são resumidas em três tabelas: o resumo de políticas, o resumo de serviços e o resumo de ações. A tabela de resumo da política inclui uma lista de serviços e resumos das permissões que são definidas pela política escolhida.

A tabela de resumo da política é agrupada em um ou mais seções de Serviços não categorizados, Negação explícita e Permissão. Se a política incluir um serviço que o IAM não reconheça, o serviço será incluído na seção Uncategorized services (Serviços não categorizados) da tabela. Se o IAM reconhecer o serviço, ele será incluído nas seções Explicit deny (Negação explícita) ou Allow (Permitir) da tabela, dependendo do efeito da política (Deny ou Allow).

Noções básicas sobre os elementos de um resumo de política

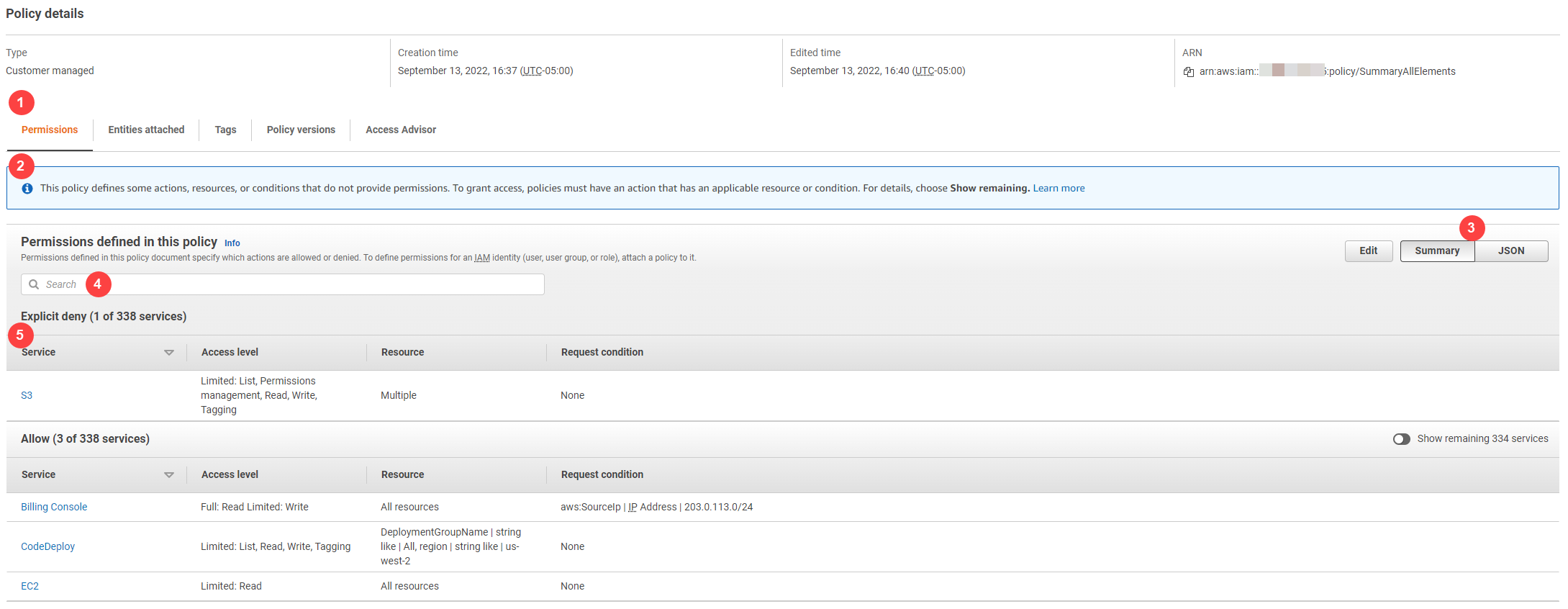

No exemplo de página de detalhes de uma política a seguir, a política SummaryAllElements é uma política gerenciada (pelo cliente) que está anexada diretamente ao usuário. Essa política é expandida para mostrar seu resumo.

Na imagem anterior, o resumo da política pode ser visto na página Políticas:

-

A guia Permissões inclui as permissões definidas na política.

-

Se a política não conceder permissões para todas as ações, recursos e condições definidos na política, um banner de aviso ou erro aparecerá na parte superior da página. O resumo de política inclui detalhes sobre o problema. Para saber como os resumos de política ajudam a entender e solucionar problemas das permissões concedidas por sua política, consulte Minha política não concede as permissões esperadas.

-

Use os botões Resumo e JSON para alternar entre o resumo da política e o documento da política JSON.

-

Use a caixa Pesquisar para reduzir a lista de serviços e localizar um serviço específico.

-

A visualização expandida mostra detalhes adicionais da política SummaryAllElements.

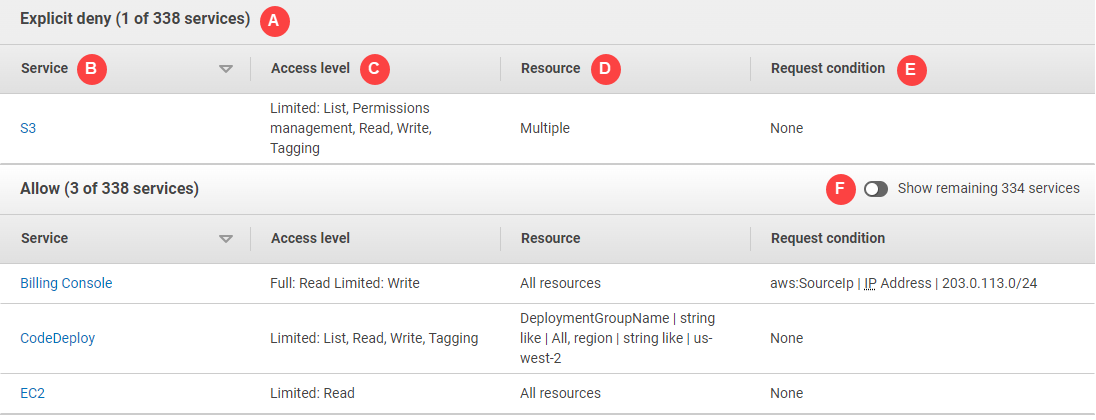

A imagem de tabela do resumo da política seguir mostra a política SummaryAllElements expandida na página de detalhes da política.

Na imagem anterior, o resumo da política pode ser visto na página Políticas:

-

Para os serviços reconhecidos pelo IAM, ele organiza os serviços de acordo com a natureza da política, ou seja, se ela permite ou nega explicitamente o uso do serviço. Neste exemplo, a política inclui uma instrução

Denypara o serviço Amazon S3 e instruçõesAllowpara os serviços Faturamento, CodeDeploy e Amazon EC2. -

Service (Serviço): esta coluna lista os serviços que estão definidos na política e fornece detalhes de cada serviço. Cada nome do serviço na tabela de resumo da política é um link para a tabela resumo do serviço, que é explicada em Resumo do serviço (lista de ações). Neste exemplo, as permissões estão definidas para os serviços Amazon S3, Faturamento, CodeDeploy e Amazon EC2.

-

Nível de acesso: essa coluna informa se as ações em cada nível de acesso (

List,Read,Write,Permission ManagementeTagging) têm as permissõesFullouLimiteddefinidas na política. Para obter mais detalhes e exemplos do resumo de nível de acesso, consulte Níveis de acesso em resumos de política.-

Full access (Acesso total): esta opção indica que o serviço tem acesso a todas as ações em todos os quatro níveis de acesso disponíveis para o serviço.

-

Se a entrada não incluir Acesso total, o serviço terá acesso a algumas, mas não a todas as ações para o serviço. O acesso é, então, definido seguindo as descrições de cada uma das classificações de nível de acesso (

List,Read,Write,Permission ManagementeTagging):Total: a política fornece acesso a todas as ações em cada classificação de nível de acesso listada. Neste exemplo, a política fornece acesso a todas as ações

Readde faturamento.Limitado: a política fornece acesso a uma ou mais, mas não todas as ações em cada classificação de nível de acesso listada. Neste exemplo, a política fornece acesso a algumas ações

Writede faturamento.

-

-

Resource (Recurso): esta coluna mostra os recursos que a política especifica para cada serviço.

-

Multiple (Múltiplo): a política inclui mais de um, mas não todos os recursos do serviço. Neste exemplo, o acesso é negado explicitamente para mais de um recurso do Amazon S3.

-

Todos os recursos: a política é definida para todos os recursos do serviço. Neste exemplo, a política permite que as ações listadas sejam executadas em todos os recursos de faturamento.

-

Texto do recurso: a política inclui um recurso do serviço. Neste exemplo, as ações listadas só são permitidas no recurso

DeploymentGroupNamede CodeDeploy. Dependendo das informações que o serviço fornecer ao IAM, você poderá ver um ARN ou o tipo de recurso definido.nota

Essa coluna pode incluir um recurso de um serviço diferente. Se a declaração de política que inclui o recurso não incluir as duas ações e recursos do mesmo serviço, a política incluirá recursos incompatíveis. O IAM não avisa sobre recursos incompatíveis quando você cria uma política, ou quando visualiza uma política no resumo da política. Se essa coluna incluir um recurso incompatível, será necessário analisar sua política para busca de erros. Para compreender melhor suas políticas, sempre teste-as com o simulador de políticas.

-

-

Request condition (Condição de solicitação): esta coluna indica se os serviços ou ações associadas ao recurso estão sujeitos a condições.

-

None (Nenhum): a política não inclui condições para o serviço. Neste exemplo, nenhuma condição é aplicada às ações negadas no serviço Amazon S3.

-

Texto da condição: a política inclui uma condição para o serviço. Neste exemplo, as ações de Faturamento listadas só serão permitidas se o endereço IP da fonte corresponder a

203.0.113.0/24. -

Multiple (Vários): a política inclui mais de uma condição para o serviço. Para visualizar cada uma das várias condições da política, escolha JSON para visualizar o documento da política.

-

-

Mostrar serviços restantes: alterne esse botão para expandir a tabela e incluir os serviços que não são definidos pela política. Esses serviços são negados implicitamente (ou negados por padrão) dentro dessa política. No entanto, uma declaração em outra política ainda pode permitir ou negar explicitamente usando o serviço. O resumo da política resume as permissões de uma única política. Para saber como o serviço da AWS decide se uma determinada solicitação deve ser permitida ou negada, consulte Lógica da avaliação de política.

Quando uma política ou um elemento dentro da política não concede permissões, o IAM fornece mais avisos e informações no resumo da política. A tabela de resumo da política a seguir mostra os serviços Mostrar serviços restantes expandidos na página de detalhes da política SummaryAllElements com os possíveis avisos.

Na imagem anterior, você pode ver todos os serviços que incluem ações, recursos ou condições definidas sem permissões:

-

Avisos de recursos: para serviços que não fornecem permissões para todas as ações ou recursos incluídos, você verá um dos seguintes avisos na coluna Resource (Recurso) da tabela:

-

Nenhum recurso é definido. : isso significa que o serviço tem ações definidas, mas nenhum recurso compatível está incluído na política.

Nenhum recurso é definido. : isso significa que o serviço tem ações definidas, mas nenhum recurso compatível está incluído na política.

-

Uma ou mais ações não têm um recurso aplicável. : isso significa que o serviço tem ações definidas, mas que algumas dessas ações não têm um recurso compatível.

Uma ou mais ações não têm um recurso aplicável. : isso significa que o serviço tem ações definidas, mas que algumas dessas ações não têm um recurso compatível. -

Um ou mais recursos não têm uma ação aplicável. : isso significa que o serviço tem recursos definidos, mas que alguns desses recursos não têm uma ação compatível.

Um ou mais recursos não têm uma ação aplicável. : isso significa que o serviço tem recursos definidos, mas que alguns desses recursos não têm uma ação compatível.

Se um serviço incluir tanto ações que não têm nenhum recurso aplicável quanto recursos que não têm nenhum recurso aplicável, apenas o aviso Um ou mais recursos não têm uma ação aplicável será exibido. Isso ocorre porque, quando você visualiza o resumo do serviço, os recursos que não se aplicam a nenhuma ação não são mostrados. Para a ação

ListAllMyBuckets, essa política inclui o último aviso, pois a ação não é compatível com as permissões no nível do serviço e não é compatível com a chave de condiçãos3:x-amz-acl. Se você corrigir o problema de recurso ou condição, o problema restante aparecerá em um aviso detalhado. -

-

Avisos de condição de solicitação: para serviços que não fornecem permissões para todas as condições incluídas, você verá um dos seguintes avisos na coluna Request condition (Condição de solicitação) da tabela:

-

Uma ou mais ações não têm uma ação aplicável. : Isso significa que o serviço tem ações definidas, mas que algumas dessas ações não têm uma condição compatível.

Uma ou mais ações não têm uma ação aplicável. : Isso significa que o serviço tem ações definidas, mas que algumas dessas ações não têm uma condição compatível. -

Uma ou mais condições não têm uma ação aplicável. : isso significa que o serviço tem condições definidas, mas que algumas dessas condições não têm uma ação compatível.

Uma ou mais condições não têm uma ação aplicável. : isso significa que o serviço tem condições definidas, mas que algumas dessas condições não têm uma ação compatível.

-

-

Múltiplo |

Uma ou mais ações não têm um recurso aplicável. : a instrução

Uma ou mais ações não têm um recurso aplicável. : a instrução Denypara o Amazon S3 inclui mais de um recurso. Ela também inclui mais de uma ação e algumas ações suportam os recursos, algumas não. Para exibir esta política, consulte: Documento da política JSON SummaryAllElements. Nesse caso, a política inclui todas as ações do Amazon S3, e somente as ações que podem ser executadas em um bucket ou objeto do bucket são negadas. -

No resources are defined (Nenhum recurso definido): o serviço tem ações definidas, mas nenhum recurso compatível está incluído na política e, portanto, o serviço não fornece permissões. Nesse caso, a política inclui ações do CodeCommit, mas nenhum recurso do CodeCommit.

No resources are defined (Nenhum recurso definido): o serviço tem ações definidas, mas nenhum recurso compatível está incluído na política e, portanto, o serviço não fornece permissões. Nesse caso, a política inclui ações do CodeCommit, mas nenhum recurso do CodeCommit. -

DeploymentGroupName | string como | Todas, região | string como | us-west-2 |

Uma ou mais ações não têm nenhum recurso aplicável. : o serviço tem uma ação definida e, pelo menos, mais uma ação não tem nenhum recurso compatível.

Uma ou mais ações não têm nenhum recurso aplicável. : o serviço tem uma ação definida e, pelo menos, mais uma ação não tem nenhum recurso compatível. -

Nenhuma |

uma ou mais condições não têm nenhuma ação aplicável. : o serviço tem, pelo menos, uma chave de condição que não tem nenhuma ação compatível.

uma ou mais condições não têm nenhuma ação aplicável. : o serviço tem, pelo menos, uma chave de condição que não tem nenhuma ação compatível.

Documento da política JSON SummaryAllElements

A política SummaryAllElements não deve ser usada para definir permissões na sua conta. Em vez disso, ela é incluída para demonstrar os erros e avisos que você pode encontrar ao visualizar um resumo de política.