Usar federação de identidades na Web

Se você estiver criando um aplicativo direcionado a um grande número de usuários, você poderá, opcionalmente, usar a federação de identidades da web para autenticação e autorização. A federação de identidades da web exclui a necessidade de criar usuários do individuais. Em vez disso, os usuários podem fazer login em um provedor de identidades e, então, obter credenciais de segurança temporárias do AWS Security Token Service (AWS STS). A aplicação pode então usar essas credenciais para acessar serviços da AWS.

A federação de identidades na web é compatível com os seguintes provedores de identidade:

-

Login with Amazon

-

Facebook

-

Google

Recursos adicionais para federação de identidades na Web

Os recursos a seguir podem ajudá-lo a saber mais sobre a federação de identidades na web:

-

A postagem Web Identity Federation using the AWS SDK para .NET

no blog de desenvolvedores da AWS ensina a usar a federação de identidades na Web com o Facebook. Isso inclui snippets de código em C# que mostram como assumir um perfil do IAM com identidade da Web e usar credenciais de segurança temporárias para acessar um recurso da AWS. -

O AWS Mobile SDK for iOS

e o AWS Mobile SDK for Android contêm exemplos de aplicações. Eles incluem código que mostra como chamar os provedores de identidade e, depois, como usar as informações desses provedores para obter e usar credenciais de segurança temporárias. -

O artigo Web Identity Federation with Mobile Applications

(Federação de identidades na Web com aplicativos móveis) discute a federação de identidades na web e mostra um exemplo de como usar a federação de identidades na web para acessar um recurso da AWS.

Exemplo de política para federação de identidades na Web

Para mostrar como você pode usar a federação de identidades na Web com o DynamoDB, revise a tabela GameScores que foi apresentada em Uso de condições de política do IAM para controle de acesso refinado. Esta é a chave primária para GameScores:

| Nome da tabela | Tipo de chave primária | Nome e tipo de chave de partição | Nome e tipo de chave de classificação |

|---|---|---|---|

| GameScores (UserId, GameTitle, ...) | Composto | Nome do atributo: UserId Tipo: String | Nome do atributo: GameTitle Tipo: String |

Agora, suponha que um aplicativo de jogos móveis use essa tabela, e que o aplicativo precise oferecer suporte a milhares, ou até mesmo milhões, de usuários. Nesta escala, torna-se muito difícil gerenciar usuários e aplicativos individuais e garantir que cada usuário possa acessar somente seus próprios dados na tabela GameScores. Felizmente, muitos usuários já têm contas com um provedor de identidade de terceiros, como o Facebook, o Google ou o Login with Amazon. Então faz sentido usar um desses provedores nas tarefas de autenticação.

Para fazer isso usando a federação de identidades na web, o desenvolvedor do aplicativo deve registrar o aplicativo com um provedor de identidade (como o Login with Amazon) e obter um ID de aplicativo exclusivo. Em seguida, o desenvolvedor precisa criar um perfil do IAM. (Por exemplo, essa perfil chama GameRole.) O perfil deve ter um documento de política do IAM anexado a ele especificando as condições sob as quais o aplicativo pode acessar a tabela GameScores.

Quando um usuário deseja jogar, ele faz login em sua conta do Login with Amazon de dentro do aplicativo do jogo. O aplicativo então chama o AWS Security Token Service (AWS STS) fornecendo o ID do aplicativo Login with Amazon e solicitando a associação em GameRole. O AWS STS retorna as credenciais temporárias da AWS para o aplicativo e permite que ele acesse a tabela GameScores de acordo com o documento de política de GameRole.

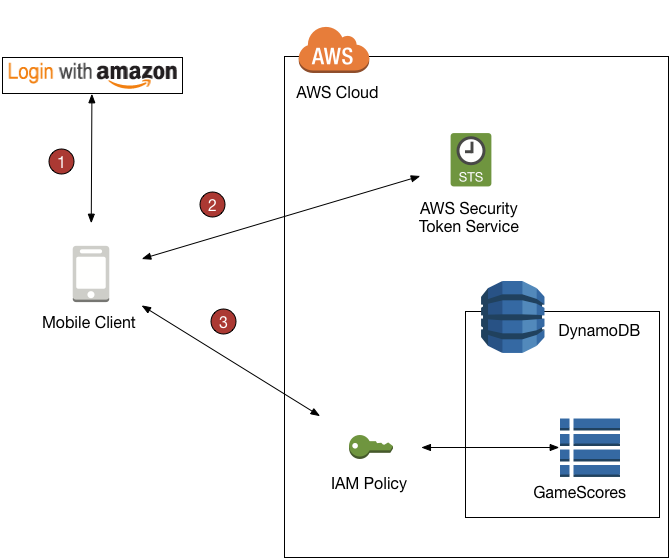

O diagrama a seguir mostra como essas partes se encaixam.

Visão geral da federação de identidades da .Web

-

O aplicativo chama um provedor de identidade de terceiros para autenticar o usuário e o aplicativo. O provedor de identidade retorna um token de identidade da web para o aplicativo.

-

O aplicativo chama AWS STS e passa o token de identidade da web como entrada. O AWS STS autoriza o aplicativo e fornece credenciais de acesso da AWS temporárias. O aplicativo tem permissão para assumir um perfil do IAM (GameRole) e acessar os recursos da AWS de acordo com a política de segurança do perfil.

-

O aplicativo chama o DynamoDB para acessar a tabela GameScores. Como ele assumiu a GameRole, o aplicativo está sujeito à política de segurança associada a esse perfil. O documento de política impede o aplicativo de acessar dados que não pertencem ao usuário.

Mais uma vez, essa é a política de segurança de GameRole que foi mostrada em Uso de condições de política do IAM para controle de acesso refinado:

A cláusula Condition determina quais itens em GameScores são visíveis para o aplicativo. Isso é feito ao comparar o ID do Login with Amazon com os valores de chave de partição UserId em GameScores. Somente os itens que pertencem ao usuário atual podem ser processados usando uma das ações do DynamoDB que estão listadas nessa política. Outros itens na tabela não podem ser acessados. Além disso, somente os atributos específicos listados na política podem ser acessados.