Configurar SSO para ODBC usando o plugin Okta e o Okta Identity Provider

Esta página descreve como configurar o driver ODBC do Amazon Athena e o plugin Okta para adicionar o recurso de logon único (SSO) usando o provedor de identidade Okta.

Pré-requisitos

A conclusão das etapas neste tutorial requer o seguinte:

-

Driver ODBC do Amazon Athena. Para obter os links para baixar, consulte Conectar ao Amazon Athena com ODBC.

-

Uma função do IAM que você deseje usar com o SAML. Para obter mais informações, consulte Criar uma função para a federação SAML 2.0 no Guia do usuário do IAM.

-

Uma conta do Okta. Para obter informações, acesse Okta.com

.

Criar uma integração de aplicações no Okta

Primeiro, use o painel do Okta para criar e configurar uma aplicação SAML 2.0 para autenticação única no Athena. Você pode usar uma aplicação Redshift existente no Okta para configurar o acesso ao Athena.

Criar uma integração de aplicações no Okta

-

Faça login na página de administração da conta em Okta.com

. -

No painel de navegação, escolha Applications (Aplicações), Applications (Aplicações).

-

Na página Applications (Aplicações), escolha Browse App Catalog (Navegar pelo App Catalog).

-

Na página Browse App Integration Catalog (Navegar pelo catálogo de integração de aplicações), na seção Use Case (Caso de uso), escolha All Integrations (Todas as integrações).

-

Na caixa de pesquisa, insira Amazon Web Services Redshift e escolha Amazon Web Services Redshift SAML.

-

Escolha Add Integration (Adicionar integração).

-

Na seção General Settings Required (Configurações gerais obrigatórias), em Application label (Rótulo da aplicação), insira um nome para a aplicação. Este tutorial usa o nome Athena-ODBC-Okta.

-

Selecione Done (Concluído).

-

Na página da aplicação no Okta (por exemplo, Atena-ODBC-Okta), escolha Sign On (Fazer logon).

-

Na seção Settings (Configurações), escolha Edit (Editar).

-

Na seção Advanced Sign-on Settings (Configurações avançadas de logon), configure os valores a seguir.

-

Em IdP ARN and Role ARN (ARN do IdP e ARN do perfil), insira o ARN do IDP da AWS e o ARN do perfil como valores separados por vírgulas. Para obter mais informações sobre o formato da função do IAM, consulte Configurar asserções SAML para a resposta de autenticação no Guia do usuário do IAM.

-

Em Session Duration (Duração da sessão), insira um valor entre 900 e 43.200 segundos. Este tutorial usa o padrão de 3.600 (uma hora).

O Athena não utiliza as configurações DbUser Format (Formato DbUser), AutoCreate e Allowed DBGroups (DBGroups permitidos). Não é necessário configurá-las.

-

-

Escolha Salvar.

Recuperar informações de configuração de ODBC do Okta

Agora que você criou a aplicação no Okta, já pode recuperar o ID da aplicação e o URL do host do IdP. Eles serão necessários posteriormente para configurar o ODBC para conexão com o Athena.

Recuperar informações de configuração de ODBC do Okta

-

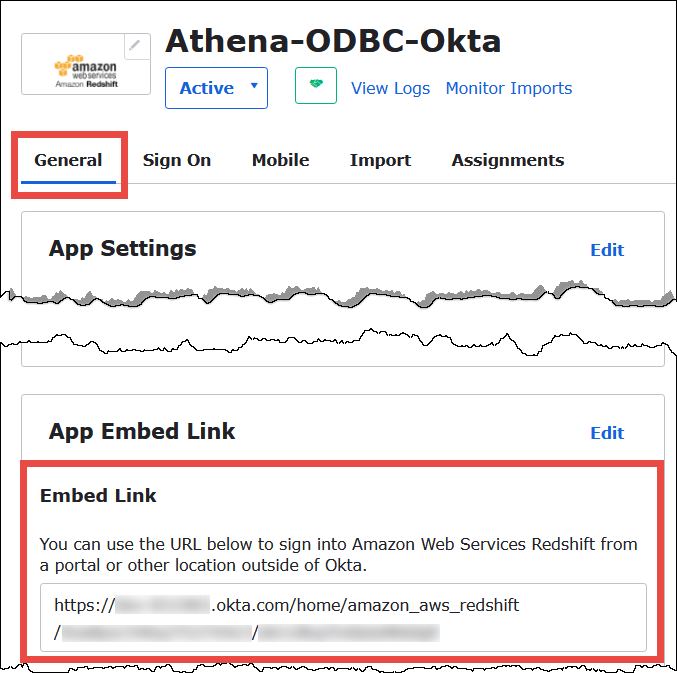

Escolha a guia General (Geral) da aplicação no Okta e role para baixo até a seção App Embed Link (Link de incorporação da aplicação).

O URL do link de incorporação está no seguinte formato:

https://trial-1234567.okta.com/home/amazon_aws_redshift/Abc1de2fghi3J45kL678/abc1defghij2klmNo3p4 -

No URL do link de incorporação, extraia e salve as seguintes partes:

-

O primeiro segmento depois de

https://, até e incluindookta.com(por exemplo, trial-1234567.okta.com). Esse é seu host de IdP. -

Os dois últimos segmentos do URL, inclusive a barra no meio. Os segmentos são duas cadeias de 20 caracteres com uma mistura de números e letras maiúsculas e minúsculas (por exemplo, Abc1de2fghi3J45kL678/abc1defghij2klmNo3p4). Esse é o ID da aplicação.

-

Adicionar um usuário à aplicação no Okta

Agora você já pode adicionar um usuário à aplicação no Okta.

Adicionar um usuário à aplicação no Okta

-

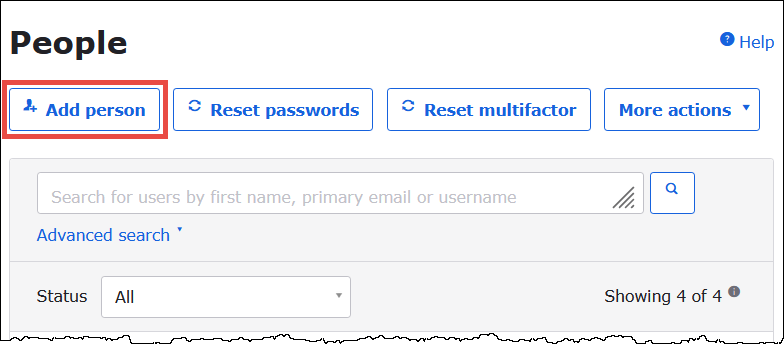

No painel de navegação à esquerda, escolha Directory (Diretório) e People (Pessoas).

-

Escolha Add person (Adicionar pessoa).

-

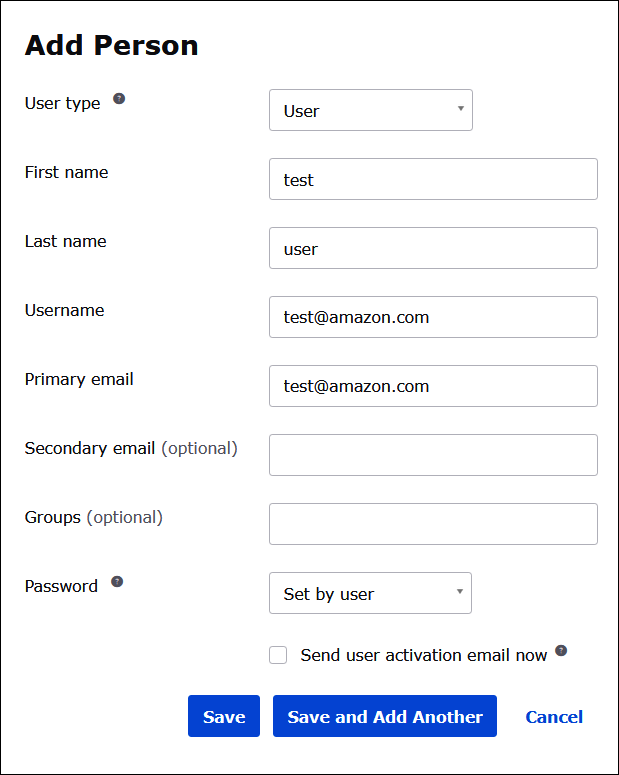

Na caixa de diálogo Add Person (Adicionar pessoa), insira as informações a seguir.

-

Insira os valores em First name (Nome) e Last name (Sobrenome). Este tutorial usa

test user. -

Insira os valores de Username (Nome de usuário) e Primary email (E-mail principal). Este tutorial usa

test@amazon.compara ambos. Os requisitos de segurança para senhas podem variar.

-

-

Escolha Salvar.

Agora você já pode atribuir o usuário criado à aplicação.

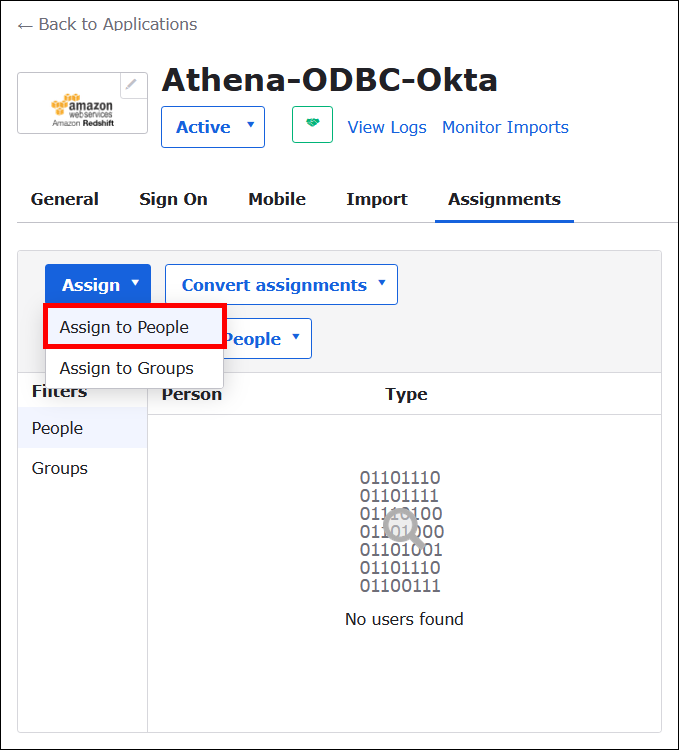

Atribuir um usuário à aplicação:

-

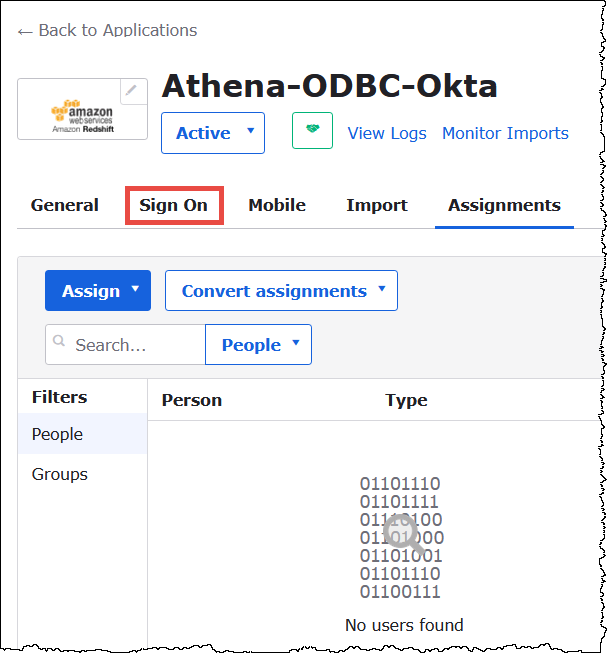

No painel de navegação, escolha Applications (Aplicações), Applications (Aplicações) e escolha o nome da aplicação (por exemplo, Atena-ODBC-Okta).

-

Escolha Assign (Atribuir) e depois escolha Assign to People (Atribuir a pessoas).

-

Escolha a opção Assign (Atribuir) para o usuário e escolha Done (Concluído).

-

No prompt, escolha Save and Go Back (Salvar e voltar). A caixa de diálogo exibe o status do usuário como Assigned (Atribuído).

-

Selecione Done (Concluído).

-

Escolha a guia Sign On (Fazer logon).

-

Role para baixo até a seção SAML Signing Certificates (Certificados de assinatura SAML).

-

Escolha Ações.

-

Abra o menu de contexto (clique com o botão direito) em View IdP metadata (Visualizar metadados do IdP) e escolha a opção do navegador para salvar o arquivo.

-

Salve o arquivo com uma extensão

.xml.

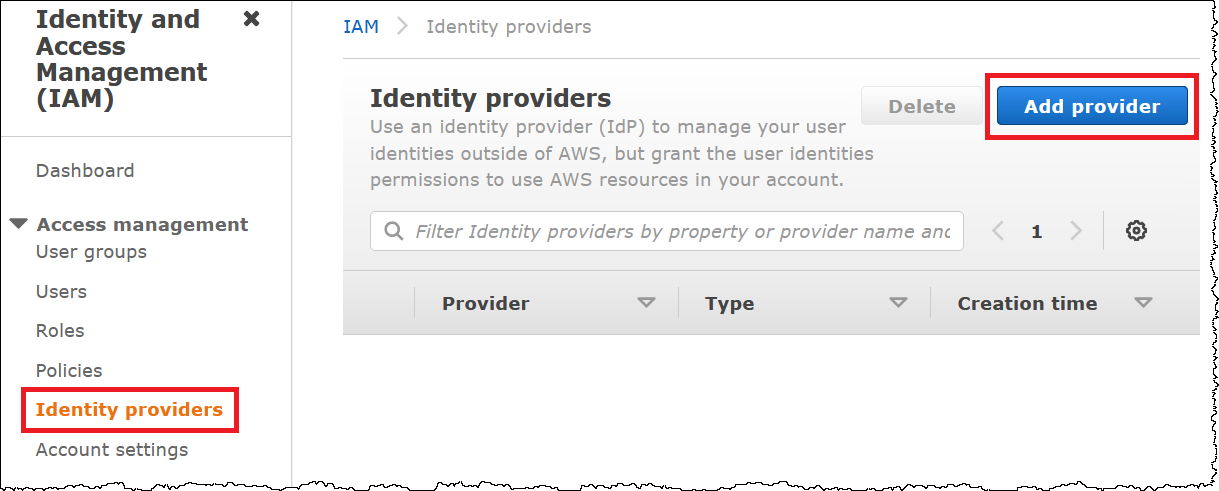

Criar um perfil e um provedor de identidade SAML da AWS

Agora você já pode carregar o arquivo XML de metadados no console do IAM na AWS. Esse arquivo será usado para criar um perfil e um provedor de identidade do AWS SAML. Use uma conta de administrador de produtos da AWS para executar essas etapas.

Criar um perfil e um provedor de identidade SAML na AWS

-

Faça login no AWS Management Console e abra o console do IAM em https://console.aws.amazon.com/IAM/

. -

No painel de navegação, escolha Identity providers (Provedores de identidade) e, em seguida Add provider (Adicionar provedor).

-

Na página Add an Identity provider (Adicionar um provedor de identidade), em Configure provider (Configurar provedor), insira as informações a seguir.

-

Em Provider type (Tipo de provedor), escolha SAML.

-

Em Provider name (Nome do provedor), insira um nome para o provedor (por exemplo,

AthenaODBCOkta). -

Em Metadata document (Documento de metadados), use a opção Choose file (Escolher arquivo) para carregar o arquivo XML de metadados do provedor de identidade (IdP) que você baixou.

-

-

Escolha Add provider (Adicionar provedor).

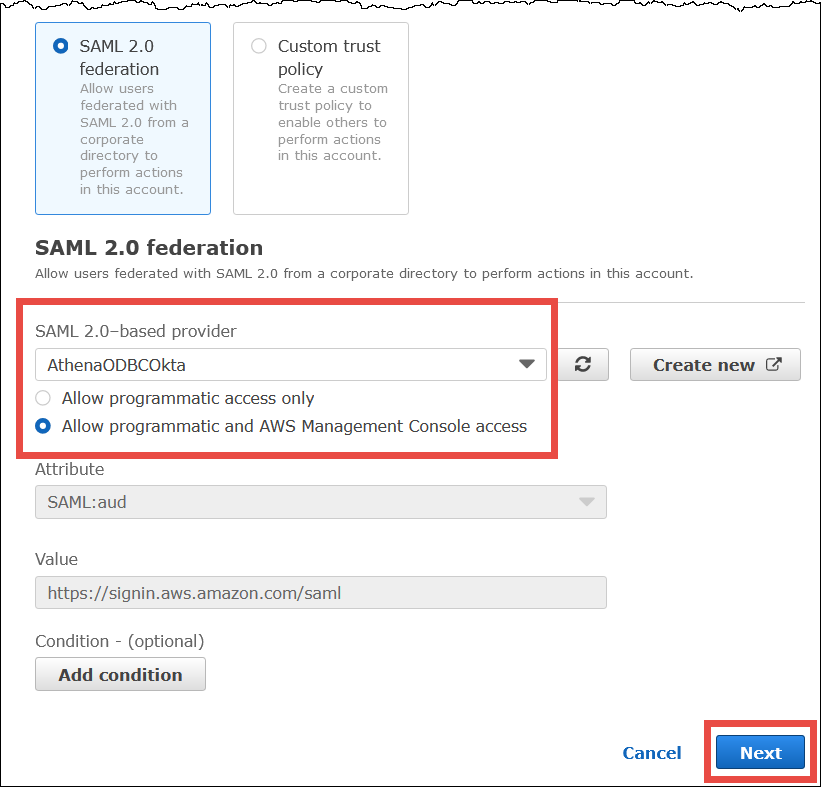

Criar um perfil do IAM para acessar o Athena e o Amazon S3

Agora você já pode criar um perfil do IAM para acessar o Athena e o Amazon S3. Você atribuirá esse perfil ao usuário. Dessa forma, você poderá fornecer ao usuário acesso de logon único ao Athena.

Criar uma perfil do IAM para as tarefas

-

No painel de navegação do console do IAM, escolha Roles (Funções) e Create role (Criar função).

-

Na página Create role (Criar perfil), escolha as seguintes opções:

-

Em Select type of trusted entity (Selecionar tipo de entidade confiável), escolha SAML 2.0 Federation.

-

Em SAML 2.0–based provider (Provedor baseado no SAML 2.0), escolha o provedor de identidade SAML que você criou (por exemplo, AthenaODBCOkta).

-

Selecione Permitir acesso programático e pelo AWS Management Console.

-

-

Escolha Próximo.

-

Na página Add Permissions (Adicionar permissões), em Filter policies (Filtrar políticas), insira

AthenaFulle pressione ENTER. -

Selecione a política gerenciada

AmazonAthenaFullAccesse escolha Next (Próximo).

-

Na página Name, review, and create (Nomear, revisar e criar), em Role name (Nome do perfil), insira um nome para o perfil (por exemplo,

Athena-ODBC-OktaRole) e escolha Create role (Criar perfil).

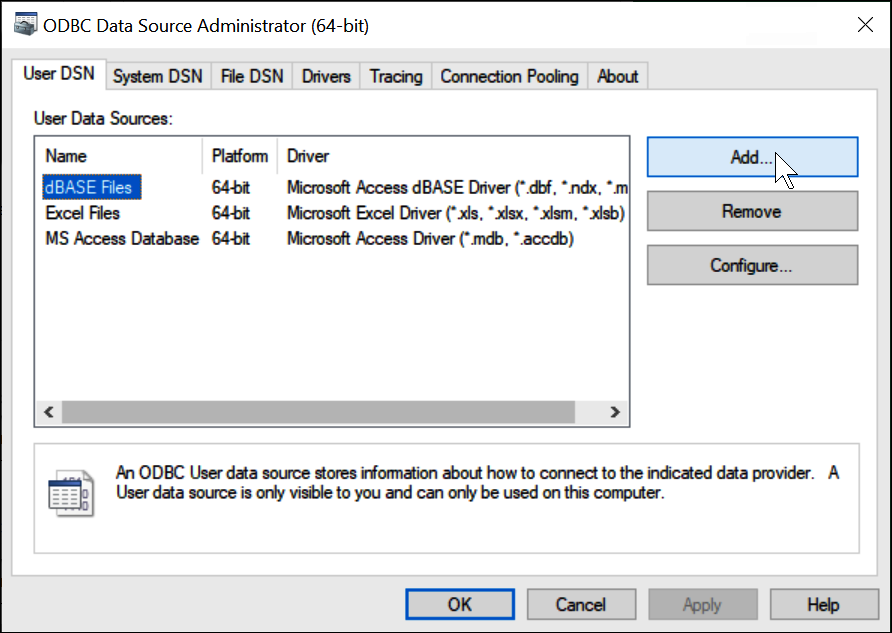

Configurar a conexão ODBC do Okta com o Athena

Agora você já pode configurar a conexão ODBC do Okta com o Athena usando o programa ODBC Data Sources no Windows.

Configurar sua conexão ODBC do Okta com o Athena

-

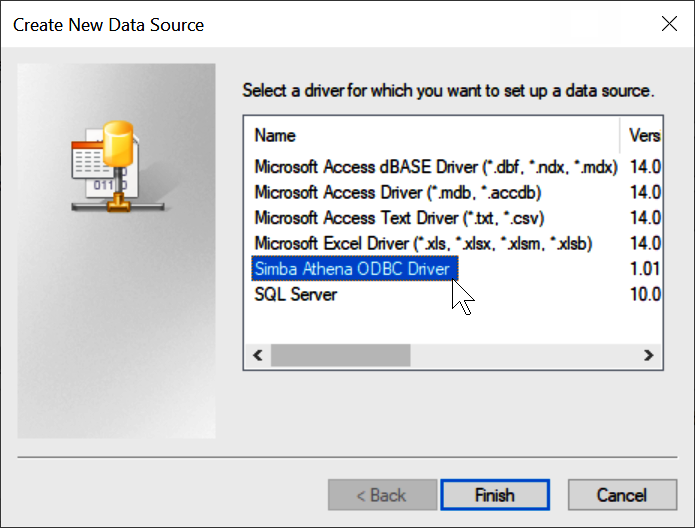

No Windows, inicie o programa ODBC Data Sources .

-

No programa ODBC Data Source Administrator, escolhaAdd (Adicionar).

-

Escolha Simba Athena ODBC Driver (Driver ODBC do Simba Athena) e depois escolha Finish (Finalizar).

-

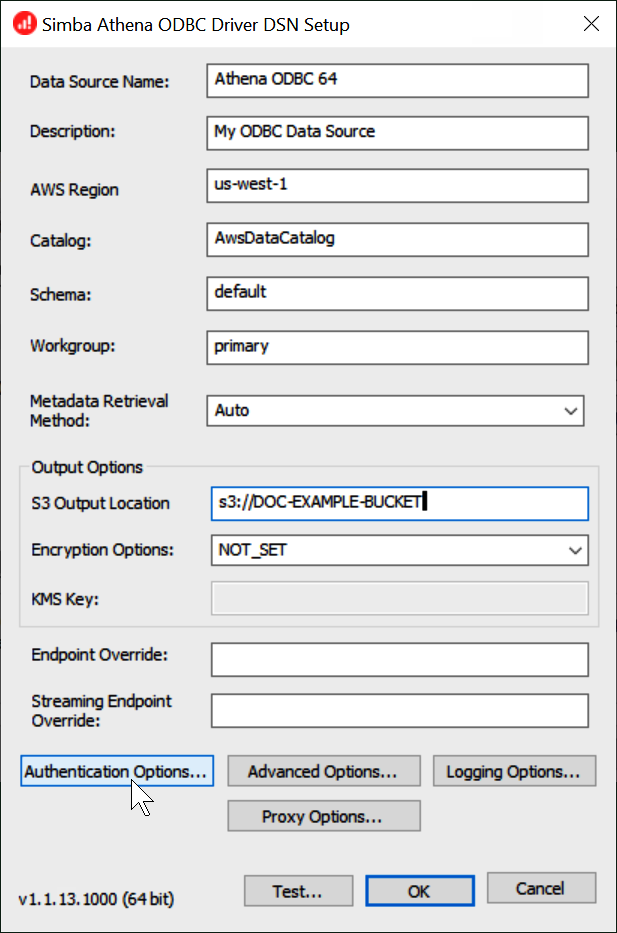

Na caixa de diálogo Simba Athena ODBC Driver DSN Setup (Configuração do driver DSN do Simba Athena), insira os valores descritos.

-

Para Data Source Name (Nome da fonte de dados), insira um nome para a fonte de dados (por exemplo,

Athena ODBC 64). -

Em Description (Descrição), insira uma descrição para a origem dos dados.

-

Em Região da AWS, insira a Região da AWS que você está usando (por exemplo,

us-west-1). -

Para S3 Output Location, (Local de saída do S3), insira o caminho do Amazon S3 onde deseja que sua saída seja armazenada.

-

-

Escolha Authentication Options (Opções de autenticação).

-

Na caixa de diálogo Authentication Options (Opções de autenticação, escolha ou insira os valores a seguir.

-

Em Authentication Type (Tipo de autenticação), escolha Okta.

-

Em User (Usuário), insira o nome de usuário do Okta.

-

Em Password (Senha), insira sua senha do Okta.

-

Em IdP Host (Host de IdP), insira o valor registrado anteriormente (por exemplo,

trial-1234567.okta.com). -

Em IdP Port (Porta IdP), insira

443. -

Em App ID (ID da aplicação), insira o valor registrado anteriormente (os dois últimos segmentos do link de incorporação do Okta).

-

Em Okta App Name (Nome da aplicação no Okta), insira

amazon_aws_redshift.

-

-

Escolha OK.

-

Escolha Test (Testar) para testar a conexão ou OK para concluir.