Configurar Single Sign-On com uso de ODBC, SAML 2.0 e o provedor de identidade Okta

Para se conectar a origens de dados, você pode usar o Amazon Athena com provedores de identidade (IdPs) como PingOne, Okta, OneLogin e outros. A partir do driver Athena ODBC versão 1.1.13 e do driver Athena JDBC versão 2.0.25, está incluído um plugin SAML de navegador que você pode configurar para trabalhar com qualquer provedor de SAML 2.0. Este tópico mostra como configurar o driver ODBC do Amazon Athena e o plug-in SAML baseado em navegador para adicionar o recurso de autenticação única (SSO) usando o provedor de identidade Okta.

Pré-requisitos

A conclusão das etapas neste tutorial requer o seguinte:

-

Driver Athena ODBC versão 1.1.13 ou posterior. As versões 1.1.13 e posteriores incluem suporte a SAML no navegador. Para obter os links de download, consulte Conectar-se ao Amazon Athena com ODBC.

-

Uma função do IAM que você deseje usar com o SAML. Para obter mais informações, consulte Criar uma função para a federação SAML 2.0 no Guia do usuário do IAM.

-

Uma conta do Okta. Para obter informações, acesse okta.com

.

Criar uma integração de aplicações no Okta

Primeiro, use o painel do Okta para criar e configurar uma aplicação SAML 2.0 para autenticação única no Athena.

Para usar o painel do Okta para configurar a autenticação única para o Athena

-

Faça login na página de administração do Okta em

okta.com. -

No painel de navegação, escolha Applications (Aplicações), Applications (Aplicações).

-

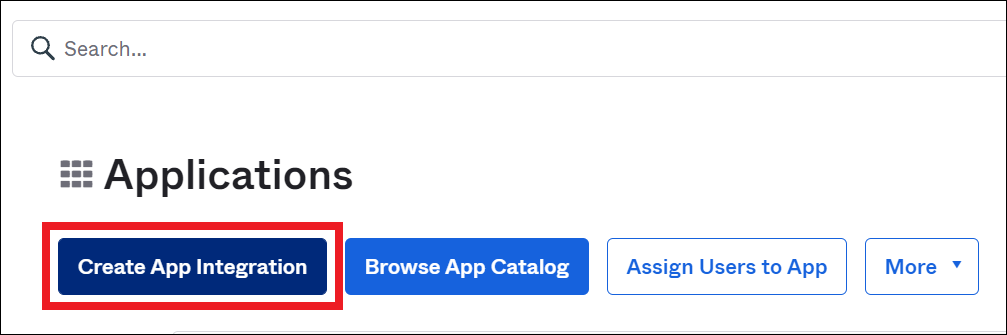

Na página Applications (Aplicações), escolha Create App Integration (Criar integração de aplicação).

-

Na caixa de diálogo Create a new app integration (Criar uma nova integração de aplicações) para Sign-in method (Método de login), selecioneSAML 2.0 e, depois, escolha Next (Próximo).

-

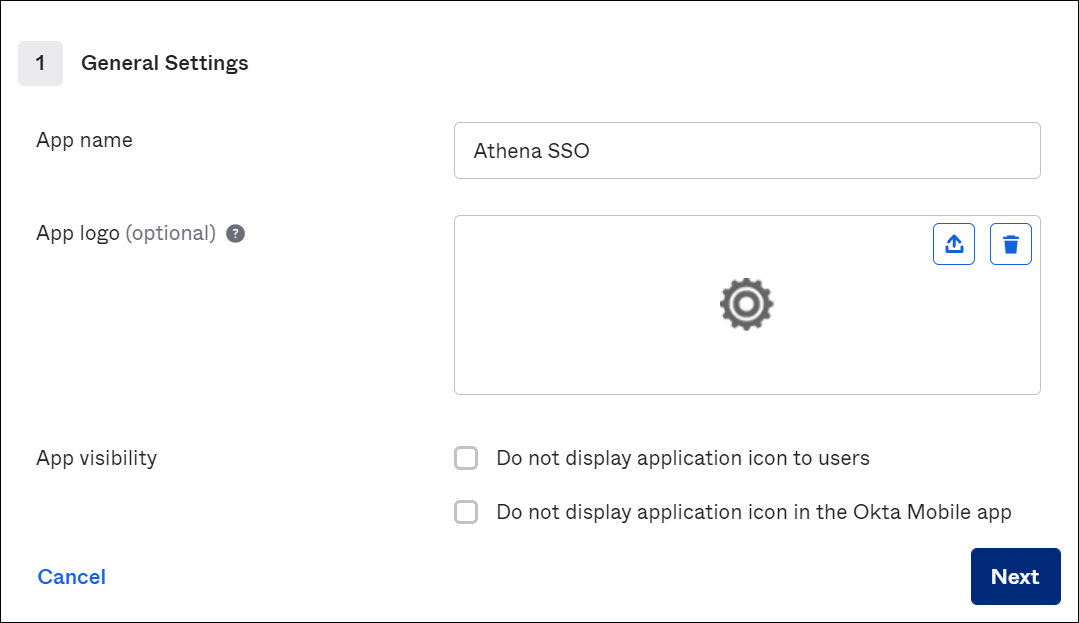

Na página Create SAML Integration (Criar integração SAML), na seção General Settings (Configurações gerais) insira um nome para a aplicação. Este tutorial usa o nome Athena SSO.

-

Escolha Próximo.

-

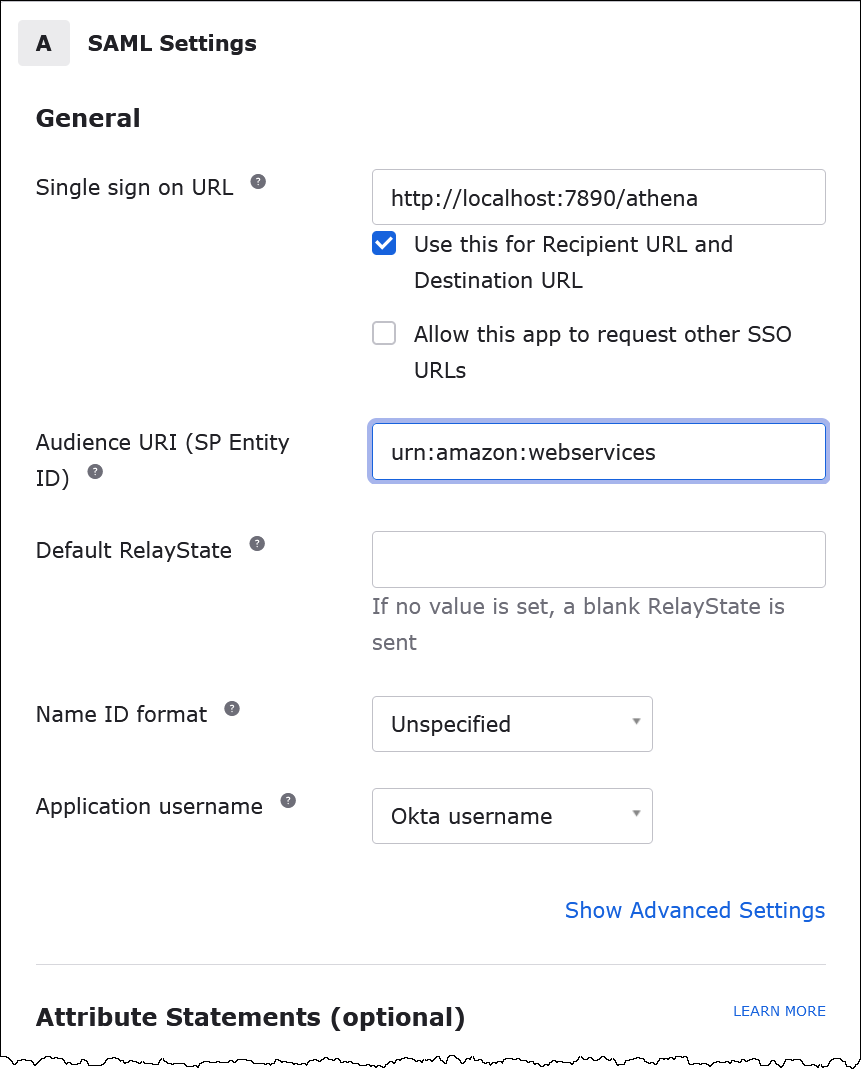

Na página Configure SAML (Configurar o SAML), na seção SAML Settings (Configurações do SAML), insira os seguintes valores:

-

Para Single sign on URL, (URL de autenticação única), insira

http://localhost:7890/athena -

Para Audience URI, (URI do público), insira

urn:amazon:webservices

-

-

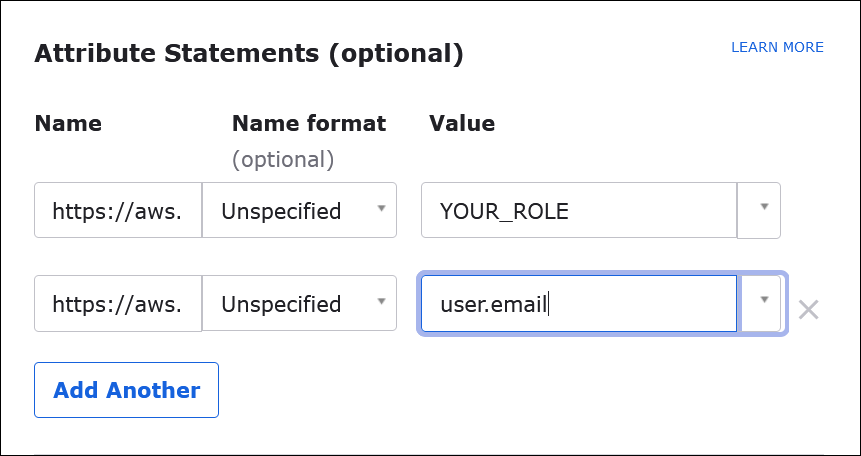

Para Attribute Statements (optional) (Instruções de atributo (opcional)), insira os dois pares nome/valor a seguir. Esses são atributos de mapeamento obrigatórios.

-

Para Name (Nome), insira o seguinte URL:

https://aws.amazon.com/SAML/Attributes/RolePara Value (Valor) insira o nome da função do IAM. Para obter mais informações sobre o formato da função do IAM, consulte Configurar asserções SAML para a resposta de autenticação no Guia do usuário do IAM.

-

Para Name (Nome), insira o seguinte URL:

https://aws.amazon.com/SAML/Attributes/RoleSessionNameEm Valor, insira

user.email.

-

-

Escolha Next (Próximo) e, em seguida, escolha Finish (Concluir).

Quando o Okta cria a aplicação, ele também cria o URL de login que você recuperará em seguida.

Obter o URL de login no painel do Okta

Agora que a aplicação foi criada, você pode obter o URL de login e outros metadados no painel do Okta.

Obter o URL de login no painel do Okta

-

No painel de navegação do Okta, escolha Applications (Aplicações), Applications (Aplicações).

-

Escolha a aplicação para a qual deseja encontrar o URL de login (por exemplo, AthenaSSO).

-

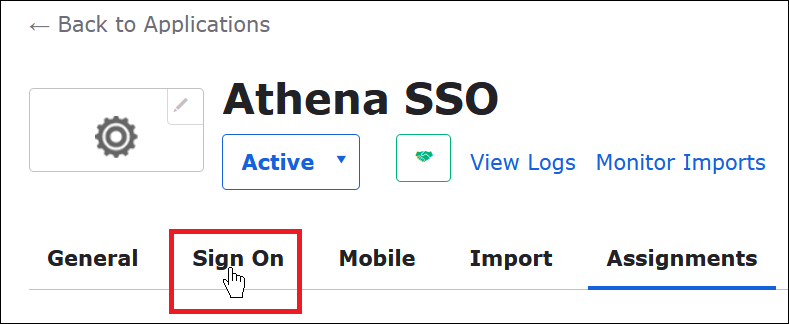

Na página da aplicação, selecione Sign On (Logon).

-

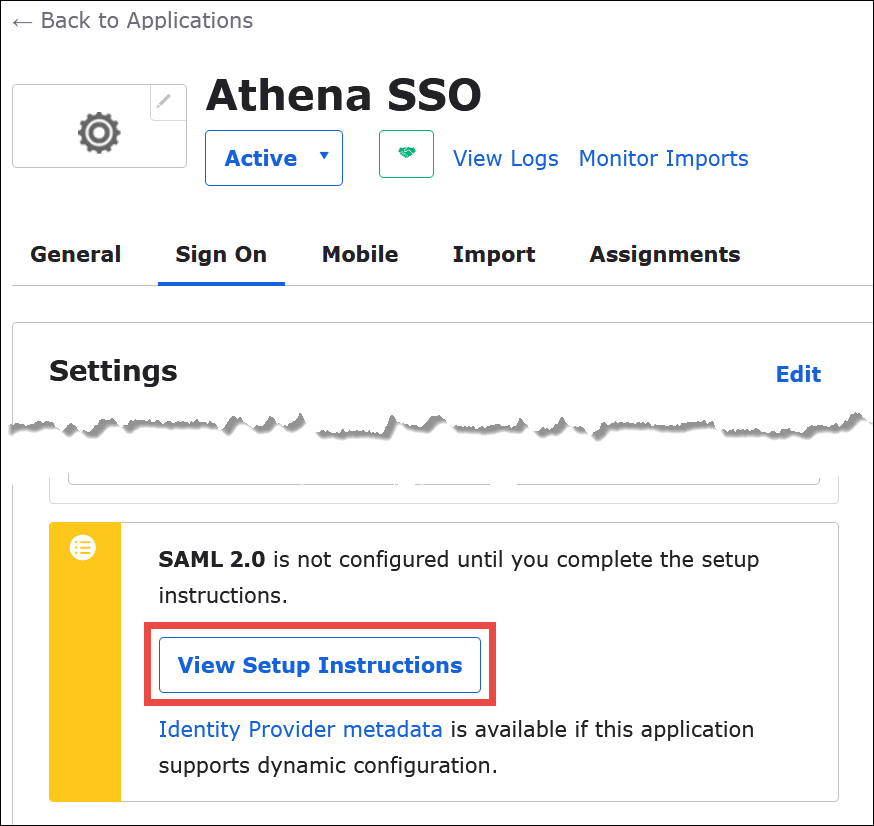

Escolha View Setup Instructions (Exibir instruções de configuração).

-

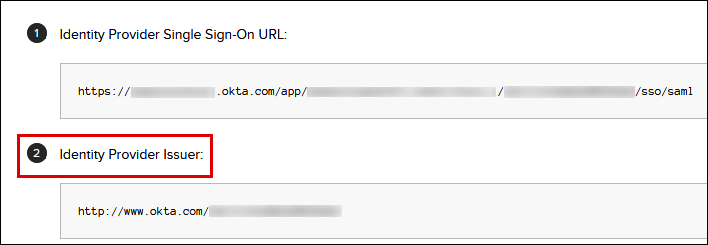

Na página How to Configure SAML 2.0 for Athena SSO (Como configurar o SAML 2.0 para o Athena SSO), localize o URL para Identity Provider Issuer (Emissor do provedor de identidade). Em algumas lugares no painel do Okta, esse URL é referenciado como SAML issuer ID (ID do emissor do SAML).

-

Copie ou armazene o valor de Identity Provider Single Sign-On URL (URL de logon único do provedor de identidade).

Na próxima seção, quando configurar a conexão ODBC, você fornecerá esse valor como o parâmetro de conexão Login URL (URL de login) para o plug-in SAML do navegador.

Configurar a conexão ODBC SAML do navegador com o Athena

Agora você está pronto para configurar a conexão SAML do navegador com o Athena usando o programa ODBC Data Sources no Windows.

Para configurar a conexão ODBC SAML do navegador com o Athena

-

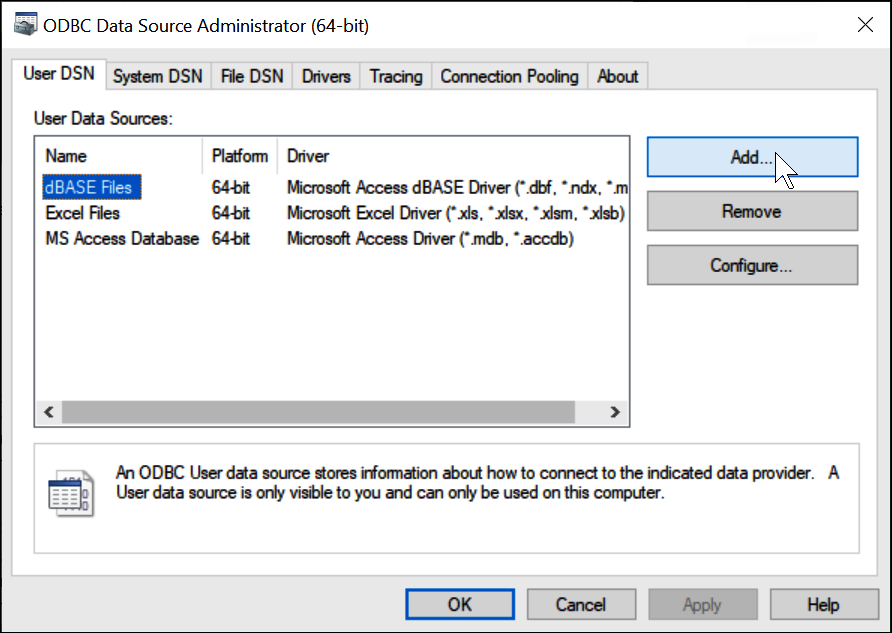

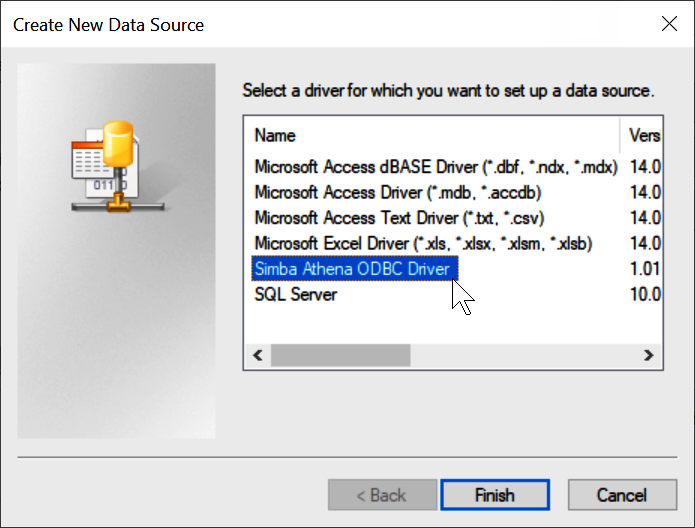

No Windows, inicie o programa ODBC Data Sources .

-

No programa ODBC Data Source Administrator, escolhaAdd (Adicionar).

-

Escolha Simba Athena ODBC Driver (Driver ODBC do Simba Athena) e depois escolha Finish (Finalizar).

-

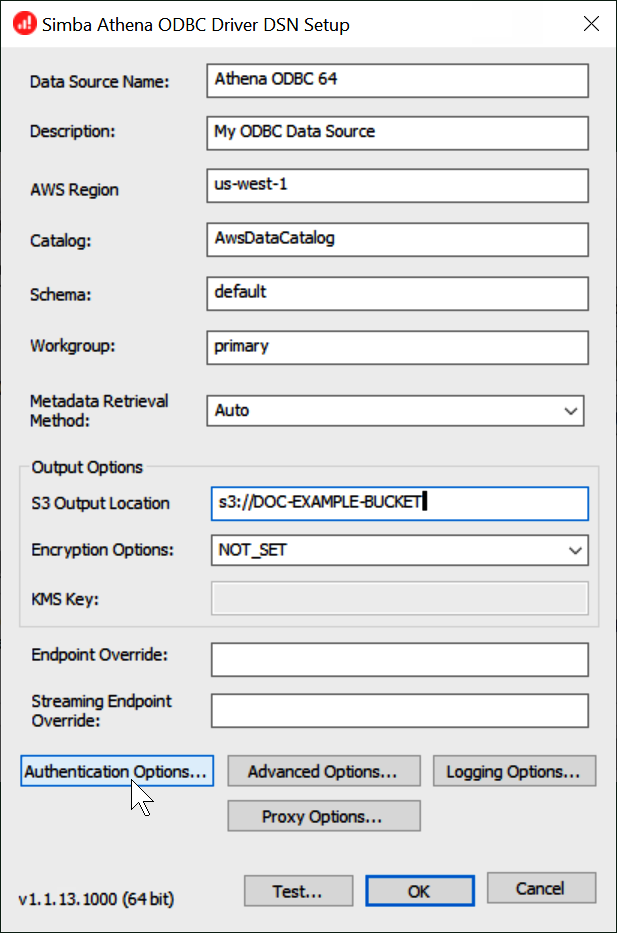

Na caixa de diálogo Simba Athena ODBC Driver DSN Setup (Configuração do driver DSN do Simba Athena), insira os valores descritos.

-

Para Data Source Name (Nome da origem de dados), insira um nome para a origem dos dados (por exemplo, Athena ODBC 64).

-

Em Description (Descrição), insira uma descrição para a origem dos dados.

-

Para Região da AWS, insira a Região da AWS que você está usando (por exemplo,

us-west-1). -

Para S3 Output Location, (Local de saída do S3), insira o caminho do Amazon S3 onde deseja que sua saída seja armazenada.

-

-

Escolha Authentication Options (Opções de autenticação).

-

Na caixa de diálogo Authentication Options (Opções de autenticação, escolha ou insira os valores a seguir.

-

Para Authentication Type (Tipo de autenticação), escolha BrowserSAML.

-

Para Login URL (URL de login), insira o Identity Provider Single Sign-On URL (URL de autenticação única do provedor de identidade) que você obteve no painel do Okta.

-

Em Listen Port (Porta de escuta), insira 7890.

-

Para Timeout (sec) (Tempo limite (s)), insira um valor de tempo limite de conexão em segundos.

-

-

Escolha OK para fechar as Authentication Options (Opções de autenticação).

-

Selecione Test (Testar) para testar a conexão ou OK para finalizar.