Habilitar consultas federadas entre contas

A consulta federada permite consultar as origens de dados que não são do Amazon S3 usando os conectores de origem de dados implantados no AWS Lambda. O recurso de consulta federada entre contas permite que a função do Lambda e as origens de dados a serem consultadas estejam localizadas em contas diferentes.

nota

Só use esse método se você não tiver registrado sua fonte de dados federada com o AWS Glue Data Catalog. Se você tiver registrado sua fonte de dados no AWS Glue Data Catalog, use o modelo de recursos e permissões entre contas do AWS Glue Data Catalog. Para mais informações, consulte Concessão de acesso entre contas no Guia do usuário do AWS Glue.

Como administrador de dados, você pode habilitar consultas federadas entre contas compartilhando seu conector de dados com uma conta de analista de dados ou, como analista de dados, usando um ARN do Lambda compartilhado de um administrador de dados para adicionar à sua conta. Quando alterações de configuração são feitas em um conector na conta de origem, a configuração atualizada é aplicada automaticamente às instâncias compartilhadas do conector nas outras contas de usuário.

Considerações e limitações

-

O recurso de consulta federada entre contas está disponível para conectores de dados de metastore não Hive que usam uma origem de dados baseada no Lambda.

-

O recurso não está disponível para o tipo de origem de dados AWS Glue Data Catalog. Para obter informações sobre o acesso entre contas aos AWS Glue Data Catalogs, consulte Configurar o acesso entre contas aos catálogos de dados do AWS Glue.

-

Se a resposta da função do Lambda do conector excede o limite de tamanho de resposta do Lambda de 6 MB, o Athena automaticamente criptografa, agrupa e distribui a resposta para um bucket do Amazon S3 que você configurou. A entidade que executa a consulta do Athena deve ter acesso ao local do vazamento para que o Athena leia os dados vazados. Recomendamos definir uma política de ciclo de vida do Amazon S3 para excluir objetos do local do vazamento, pois os dados não serão necessários após a conclusão da consulta.

-

Não há suporte para o uso de consultas federadas em Regiões da AWS.

Permissões obrigatórias

Para configurar as permissões necessárias, ações devem ser aplicadas na Conta A e na Conta B.

Ações para a Conta A

Para que a Conta A de administrador de dados compartilhe uma função do Lambda com a Conta B de analista de dados, a Conta B requer a função invoke do Lambda e acesso ao bucket de vazamento. Consequentemente, a Conta A deve adicionar uma política baseada em recursos à função do Lambda e acesso do principal ao bucket de vazamento no Amazon S3.

-

A política a seguir concede as permissões da função invoke do Lambda à Conta B em uma função do Lambda na conta A.

-

A política a seguir concede acesso ao bucket de vazamento a entidade principal na conta B.

{ "Version": "2008-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": ["arn:aws:iam::account-B-id:user/username"] }, "Action": [ "s3:GetObject", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::spill-bucket", "arn:aws:s3:::spill-bucket/*" ] } ] } -

Se a função do Lambda criptografar o bucket de vazamento com uma chave AWS KMS, em vez de usar a criptografia padrão oferecida pelo SDK da federação, a política de chave AWS KMS na conta A deverá conceder acesso ao usuário na Conta B, como no exemplo a seguir.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": { "AWS": ["arn:aws:iam::account-B-id:user/username"] }, "Action": [ "kms:Decrypt" ], "Resource": "*" // Resource policy that gets placed on the KMS key. }

Ações para a Conta B

Para que a Conta A compartilhe seu conector com a Conta B, a Conta B deve criar uma função chamada AthenaCrossAccountCreate-, que a Conta A assume chamando a ação de API AssumeRole do AWS Security Token Service.account-A-id

-

Use o console do IAM ou a AWS CLI para criar o perfil

AthenaCrossAccountCreate-como um perfil de política de confiança personalizada. Uma política de confiança personalizada delega acesso e permite que outras pessoas realizem ações na sua conta da AWS. Para ver as instruções passo a passo, consulte Criar um perfil usando políticas de confiança personalizadas no Guia de Usuário do IAM.account-A-idA relação de confiança deve ter um objeto de entidade principal no qual a chave é

AWSe o valor é o ARN da Conta A, como no exemplo a seguir.... "Principal": { "AWS": ["arn:aws:iam::account-A-id:user/username"] }, ... -

Também na Conta B, crie uma política como a descrita a seguir que permita a ação

CreateDataCatalog.{ "Effect": "Allow", "Action": "athena:CreateDataCatalog", "Resource": "arn:aws:athena:*:account-B-id:datacatalog/*" } -

Adicione ao perfil

AthenaCrossAccountCreate-que você criou usando a Conta B a política que permite a açãoaccount-A-idCreateDataCatalog.

Compartilhar uma origem de dados na conta A com a conta B

Após aplicar as permissões, você poderá usar a página Fontes de dados e catálogos no console do Athena para compartilhar um conector de dados em sua conta (Conta A) com outra conta (Conta B). A conta A mantém total controle e propriedade do conector. Quando a conta A faz alterações de configuração no conector, a configuração atualizada se aplica ao conector compartilhado na conta B.

nota

Você só pode compartilhar uma fonte de dados do tipo Lambda e não pode compartilhar fontes de dados que usam conexões do AWS Glue. Para obter mais informações, consulte Conectores de fonte de dados disponíveis.

Para compartilhar uma origem de dados do Lambda na conta A com a conta B

Abra o console do Athena em https://console.aws.amazon.com/athena/

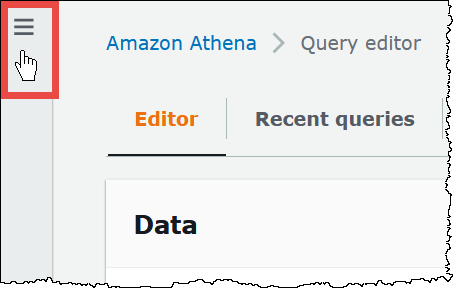

. Se o painel de navegação do console não estiver visível, escolha o menu de expansão à esquerda.

-

Escolha Fontes de dados e catálogos.

-

Na página Fontes de dados e catálogos, escolha o link do conector que deseja compartilhar.

-

Na página de detalhes de uma fonte de dados do Lambda, no menu Ações, escolha a opção Compartilhar no canto superior direito.

-

Na caixa de diálogo Compartilhar

Lambda-namecom outra conta?, insira as informações necessárias.-

Para Data source name (Nome da origem dos dados), insira o nome da origem de dados copiada como você deseja que apareça na outra conta.

-

Para Account ID, (ID da conta), insira o ID da conta com a qual deseja compartilhar sua origem dos dados (neste caso, Conta B).

-

-

Selecione Share. O conector de dados compartilhados que você especificou é criado na Conta B. As alterações de configuração do conector na Conta A se aplicam ao conector na Conta B.

Adicionar uma origem de dados compartilhada da conta A à conta B

Como analista de dados, você pode receber, de um administrador de dados, o ARN de um conector para adicionar à sua conta. Você pode usar a página Fontes de dados e catálogos do console do Athena para adicionar o ARN do Lambda fornecido pelo administrador à sua conta.

Para adicionar o Lambda ARN de um conector de dados compartilhado à sua conta

Abra o console do Athena em https://console.aws.amazon.com/athena/

. -

Se o painel de navegação não estiver visível, escolha o menu de expansão à esquerda.

-

Escolha Fontes de dados e catálogos.

-

Na página Fontes de dados e catálogos, escolha Criar fonte de dados.

-

Na página Escolha uma fonte de dados, escolha Conector personalizado ou compartilhado.

-

Escolha Próximo.

-

Na página Inserir detalhes da fonte de dados, na seção Detalhes da conexão, em Selecionar ou inserir uma função do Lambda, insira o ARN do Lambda da conta A.

-

Escolha Próximo.

-

Na página Revisar e criar, escolha Criar fonte de dados.

Solução de problemas

Se você receber uma mensagem de erro informando que a Conta A não tem permissões para assumir uma função na Conta B, certifique-se de que o nome da função criada na Conta B esteja escrito corretamente e ela que tenha a política adequada anexada.