As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Exemplos de AWS Audit Manager controles

Você pode analisar os exemplos nesta página para saber mais sobre como os controles funcionam em AWS Audit Manager.

No Audit Manager, os controles podem coletar evidências automaticamente de quatro tipos de fonte de dados:

-

AWS CloudTrail— Capture a atividade do usuário de seus CloudTrail registros e importe-a como evidência da atividade do usuário

-

AWS Security Hub: colete descobertas do Security Hub e importe-as como evidência de verificação de conformidade

-

AWS Config: colete avaliações de regras do AWS Config e importe-as como evidência de verificação de conformidade

-

AWS Chamadas de API — Capture um instantâneo do recurso de uma chamada de API e importe-o como evidência de dados de configuração

Observe que alguns controles coletam evidências usando agrupamentos predefinidos dessas fontes de dados. Esses agrupamentos de fontes de dados são conhecidos como fontes gerenciadas pela AWS. Cada fonte AWS gerenciada representa um controle comum ou um controle central. Essas fontes gerenciadas oferecem uma maneira eficiente de mapear seus requisitos de conformidade para um grupo relevante de fontes de dados subjacentes que são validadas e mantidas por avaliadores certificados pelo setor

Os exemplos nesta página mostram como os controles coletam evidências de cada um dos tipos individuais de fonte de dados. Esses exemplos descrevem a aparência de um controle, como o Audit Manager gera evidências da fonte de dados e as próximas etapas para demonstrar conformidade.

dica

Recomendamos que você ative o AWS Config Security Hub para uma experiência ideal no Audit Manager. Quando você ativa esses serviços, o Audit Manager pode usar as descobertas do Security Hub e Regras do AWS Config gerar evidências automatizadas.

-

Depois de habilitar AWS Security Hub, certifique-se de habilitar também todos os padrões de segurança e ativar a configuração de descobertas de controle consolidadas. Essa etapa garante que o Audit Manager possa importar descobertas para todos os padrões de conformidade suportados.

-

Depois de habilitar AWS Config, certifique-se de também habilitar o relevante Regras do AWS Config ou implantar um pacote de conformidade para o padrão de conformidade relacionado à sua auditoria. Essa etapa garante que o Audit Manager possa importar descobertas para todo o suporte Regras do AWS Config que você habilitou.

Os exemplos estão disponíveis para cada um dos seguintes tipos de controles:

Tópicos

Controles automatizados usados AWS Security Hub como tipo de fonte de dados

Controles automatizados usados AWS Config como tipo de fonte de dados

Controles automatizados que usam chamadas de AWS API como um tipo de fonte de dados

Controles automatizados usados AWS CloudTrail como tipo de fonte de dados

Controles com tipos de fonte de dados mistos (automatizados e manuais)

Controles automatizados usados AWS Security Hub como tipo de fonte de dados

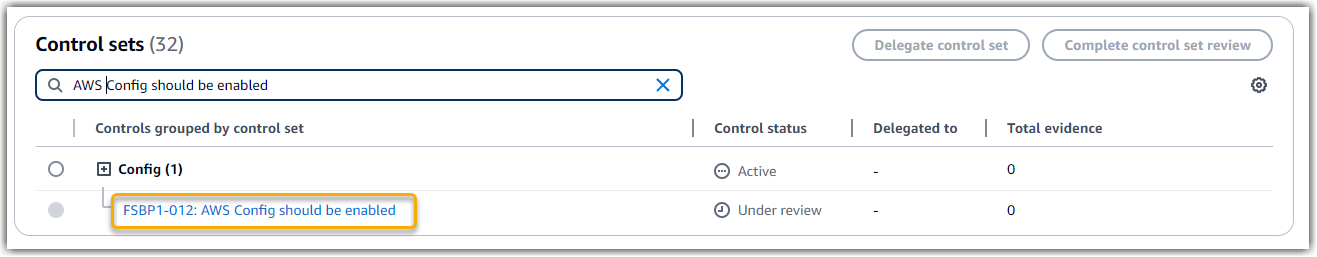

Este exemplo mostra um controle usado AWS Security Hub como tipo de fonte de dados. Esse é um controle padrão retirado do Framework de Práticas Recomendadas de Segurança Básica (Foundational Security Best Practices, ou FSBP)AWS. O Audit Manager usa esse controle para gerar evidências que podem ajudar a alinhar seu AWS ambiente aos requisitos do FSBP.

Exemplo de detalhes de controle

-

Nome do controle:

FSBP1-012: AWS Config should be enabled -

Conjunto de controles:

Config. Esse é um agrupamento específico de framework para os controles do FSBP relacionados ao gerenciamento de configurações. -

Fonte de evidência: fontes de dados individuais

-

Tipo de fonte de dados — AWS Security Hub

-

Tipo de evidência: verificação de conformidade

No exemplo a seguir, esse controle aparece em uma avaliação do Audit Manager criada a partir do framework do FSBP.

A avaliação mostra o status do controle. Também mostra o volume de evidência coletado para esse controle até o momento. A partir daqui, você pode delegar a análise do conjunto de controles ou conclui-la você mesmo. A escolha do nome do controle abre uma página de detalhes com mais informações, incluindo as evidências desse controle.

O que esse controle faz

Esse controle exige que AWS Config esteja habilitado em todos os Regiões da AWS lugares em que você usa o Security Hub. O Audit Manager pode usar esse controle para verificar se você ativou AWS Config.

Como o Audit Manager coleta evidências para esse controle

O Audit Manager executa as seguintes etapas para coletar evidências para esse controle:

-

Para cada controle, o Audit Manager avalia seus atributos dentro do escopo. Ele faz isso usando a fonte de dados especificada nas configurações de controle. Neste exemplo, suas AWS Config configurações são o recurso e o Security Hub é o tipo de fonte de dados. O Audit Manager procura o resultado de uma verificação específica do Security Hub ([Config.1]).

-

O resultado da avaliação dos atributos é salvo e convertido em evidências amigáveis ao auditor. O Audit Manager gera evidências de verificação de conformidade para controles que usam o Security Hub como um tipo de fonte de dados. Essa evidência contém o resultado da verificação de conformidade relatada diretamente do Security Hub.

-

O Audit Manager anexa a evidência salva ao controle denominado

FSBP1-012: AWS Config should be enabledem sua avaliação.

Como você pode usar o Audit Manager para demonstrar conformidade com esse controle

Depois que a evidência é anexada ao controle, você ou um representante de sua escolha podem analisar a evidência para checar se é necessária alguma remediação.

Neste exemplo, o Audit Manager pode exibir uma decisão de Falha do Security Hub. Isso pode acontecer se você não tiver ativado AWS Config. Nesse caso, você pode tomar a ação corretiva de habilitar AWS Config, o que ajuda a alinhar seu AWS ambiente aos requisitos do FSBP.

Quando suas AWS Config configurações estiverem alinhadas com o controle, marque o controle como Revisado e adicione a evidência ao seu relatório de avaliação. Em seguida, você pode compartilhar esse relatório com os auditores para demonstrar que o controle está funcionando conforme o esperado.

Controles automatizados usados AWS Config como tipo de fonte de dados

Este exemplo mostra um controle usado AWS Config como tipo de fonte de dados. Esse é um controle padrão retirado do Framework de Proteção do AWS Control Tower. O Audit Manager usa esse controle para gerar evidências que ajudam a alinhar seu AWS ambiente com os AWS Control Tower Guardrails.

Exemplo de detalhes de controle

-

Nome do controle:

CT-4.1.2: 4.1.2 - Disallow public write access to S3 buckets -

Conjunto de controles: esse controle pertence ao conjunto de controles

Disallow public access. Esse é um agrupamento de controles relacionado ao gerenciamento de identidade e acesso. -

Fonte de evidência: fonte de dados individual

-

Tipo de fonte de dados — AWS Config

-

Tipo de evidência: verificação de conformidade

No exemplo a seguir, esse controle aparece em uma avaliação do Audit Manager criada a partir da estrutura do AWS Control Tower Guardrails.

A avaliação mostra o status do controle. Também mostra o volume de evidência coletado para esse controle até o momento. A partir daqui, você pode delegar a análise do conjunto de controles ou conclui-la você mesmo. A escolha do nome do controle abre uma página de detalhes com mais informações, incluindo as evidências desse controle.

O que esse controle faz

O Audit Manager pode usar esse controle para verificar se os níveis de acesso de suas políticas de bucket do S3 são muito tolerantes para atender aos requisitos. AWS Control Tower Mais especificamente, ele pode verificar as configurações do Block Public Access, as políticas do bucket e as listas de controle de acesso (ACL) do bucket, para confirmar se seus buckets não permitem acesso público de gravação.

Como o Audit Manager coleta evidências para esse controle

O Audit Manager executa as seguintes etapas para coletar evidências para esse controle:

-

Para cada controle, o Audit Manager avalia seus atributos dentro do escopo usando a fonte de dados especificada nas configurações de controle. Nesse caso, seus buckets do S3 serão os atributos e AWS Config será o tipo de fonte de dados. O Audit Manager procura o resultado de uma AWS Config regra específica (s3- bucket-public-write-prohibited) para avaliar as configurações, a política e a ACL de cada um dos buckets do S3 que estão no escopo de sua avaliação.

-

O resultado da avaliação dos atributos é salvo e convertido em evidências amigáveis ao auditor. O Audit Manager gera evidências de verificação de conformidade para controles usados AWS Config como um tipo de fonte de dados. Essa evidência contém o resultado da verificação de conformidade relatada diretamente de AWS Config.

-

O Audit Manager anexa a evidência salva ao controle denominado

CT-4.1.2: 4.1.2 - Disallow public write access to S3 bucketsem sua avaliação.

Como você pode usar o Audit Manager para demonstrar conformidade com esse controle

Depois que a evidência é anexada ao controle, você ou um representante de sua escolha podem analisar a evidência para checar se é necessária alguma remediação.

Neste exemplo, o Audit Manager pode exibir uma regra AWS Config declarando que um bucket do S3 não está em conformidade. Isso pode acontecer se um de seus buckets do S3 tiver uma configuração de Block Public Access que não restrinja políticas públicas, e a política em uso permita acesso público de gravação. Para corrigir isso, você pode atualizar a configuração de Block Public Access para restringir políticas públicas. Ou você pode usar uma política de bucket diferente que não permita acesso público de gravação. Essa ação corretiva ajuda a alinhar seu AWS ambiente aos AWS Control Tower requisitos.

Quando estiver satisfeito com o fato de que seus níveis de acesso ao bucket do S3 estarem alinhados com o controle, você poderá marcar o controle como Analisado e adicionar as evidências ao seu relatório de avaliação. Em seguida, você pode compartilhar esse relatório com os auditores para demonstrar que o controle está funcionando conforme o esperado.

Controles automatizados que usam chamadas de AWS API como um tipo de fonte de dados

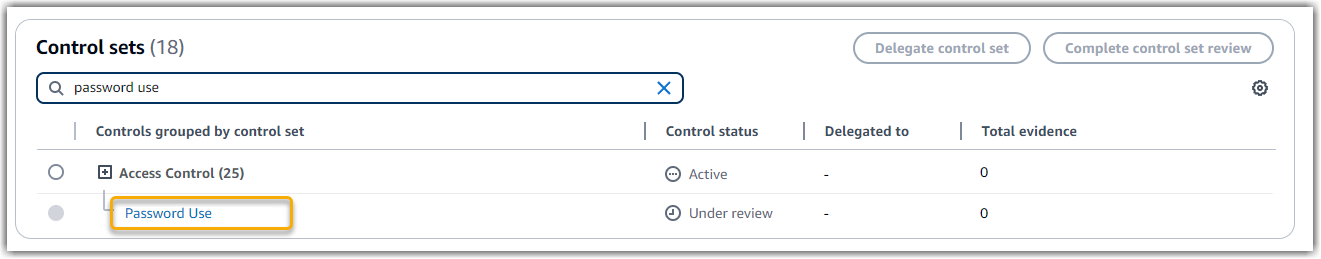

Este exemplo mostra um controle personalizado que usa chamadas de AWS API como um tipo de fonte de dados. O Audit Manager usa esse controle para gerar evidências que podem ajudar a alinhar seu AWS ambiente com seus requisitos específicos.

Exemplo de detalhes de controle

-

Nome do controle:

Password Use -

Conjunto de controles: esse controle pertence ao conjunto de controles chamado

Access Control. Esse é um agrupamento de controles relacionado ao gerenciamento de identidade e acesso. -

Fonte de evidência: fonte de dados individual

-

Tipo de fonte de dados — chamadas de AWS API

-

Tipo de evidência: dados de configuração

No exemplo a seguir, o controle aparece em uma avaliação do Audit Manager criada a partir de um framework personalizado.

A avaliação mostra o status do controle. Também mostra o volume de evidência coletado para esse controle até o momento. A partir daqui, você pode delegar a análise do conjunto de controles ou conclui-la você mesmo. A escolha do nome do controle abre uma página de detalhes com mais informações, incluindo as evidências desse controle.

O que esse controle faz

O Audit Manager pode usar esse controle personalizado para ajudá-lo a garantir acesso suficiente a políticas de controle de acesso. Esse controle exige que você siga práticas recomendadas de segurança na seleção e uso de senhas. O Audit Manager pode ajudá-lo a validar isso recuperando uma lista de todas as políticas de senha das entidades principais do IAM que estão no escopo de sua avaliação.

Como o Audit Manager coleta evidências para esse controle

O Audit Manager executa as seguintes etapas para coletar evidências para esse controle personalizado:

-

Para cada controle, o Audit Manager avalia seus atributos dentro do escopo usando a fonte de dados especificada nas configurações de controle. Nesse caso, seus principais do IAM são os recursos e as chamadas de AWS API são o tipo de fonte de dados. O Audit Manager procura a resposta de uma chamada específica da API IAM (GetAccountPasswordPolicy). Em seguida, ele retorna as políticas de senha para as Contas da AWS no escopo de sua avaliação.

-

O resultado da avaliação dos atributos é salvo e convertido em evidências amigáveis ao auditor. O Audit Manager gera evidências de dados de configuração para controles que usam chamadas de API como fonte de dados. Essa evidência contém os dados originais capturados das respostas da API e metadados adicionais, que indicam quais controles os dados permitem.

-

O Audit Manager anexa a evidência salva ao controle denominado

Password Useem sua avaliação.

Como você pode usar o Audit Manager para demonstrar conformidade com esse controle

Depois que a evidência é anexada ao controle, você ou um representante de sua escolha podem analisar a evidência para checar se é necessária alguma remediação.

Neste exemplo, você pode analisar as evidências para ver a resposta da chamada de API. A GetAccountPasswordPolicyresposta descreve os requisitos de complexidade e os períodos de rotação obrigatórios para as senhas de usuário em sua conta. Você pode usar essa resposta da API como evidência para mostrar que você tem políticas de controle de acesso por senha suficientes para as Contas da AWS que estão no escopo de sua avaliação. Se quiser, você também pode fornecer comentários adicionais sobre essas políticas adicionando um comentário ao controle.

Quando estiver satisfeito com o fato de que as políticas de senhas das entidades principais do AIM estão alinhadas com o controle personalizado, você poderá marcar o controle como Analisado e adicionar as evidências ao seu relatório de avaliação. Em seguida, você pode compartilhar esse relatório com os auditores para demonstrar que o controle está funcionando conforme o esperado.

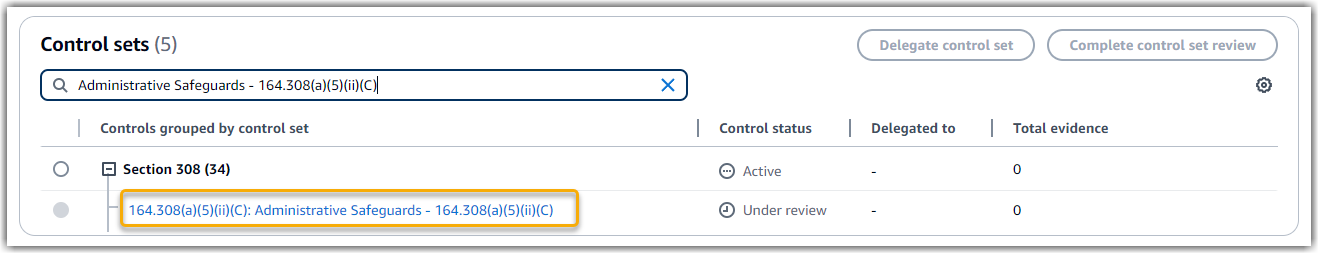

Controles automatizados usados AWS CloudTrail como tipo de fonte de dados

Este exemplo mostra um controle usado AWS CloudTrail como tipo de fonte de dados. Esse é um controle padrão retirado do Framework da HIPPA Security Rule 2003. O Audit Manager usa esse controle para gerar evidências que podem ajudar a alinhar o ambiente da AWS aos requisitos da HIPPA.

Exemplo de detalhes de controle

-

Nome do controle:

164.308(a)(5)(ii)(C): Administrative Safeguards - 164.308(a)(5)(ii)(C) -

Conjunto de controles: esse controle pertence ao conjunto de controles chamado

Section 308. Esse é um agrupamento de controles da HIPAA específicos do framework relacionados a salvaguardas administrativas. -

Fonte de evidência — fonte AWS gerenciada (controles principais)

-

Tipo de fonte de dados subjacente: AWS CloudTrail

-

Tipo de evidência: atividade do usuário

Aqui esse controle é mostrado em uma avaliação do Audit Manager criada a partir do framework HIPAA:

A avaliação mostra o status do controle. Também mostra o volume de evidência coletado para esse controle até o momento. A partir daqui, você pode delegar a análise do conjunto de controles ou conclui-la você mesmo. A escolha do nome do controle abre uma página de detalhes com mais informações, incluindo as evidências desse controle.

O que esse controle faz

Esse controle exige que você tenha procedimentos de monitoramento implementados para detectar o acesso não autorizado. Um exemplo de acesso não autorizado é quando alguém entra no console sem a autenticação multifator (MFA) habilitada. O Audit Manager ajuda você a validar esse controle fornecendo evidências de que você configurou CloudWatch a Amazon para monitorar as solicitações de login do console de gerenciamento nas quais o MFA não está habilitado.

Como o Audit Manager coleta evidências para esse controle

O Audit Manager executa as seguintes etapas para coletar evidências para esse controle:

-

Para cada controle, o Audit Manager avalia seus atributos dentro do escopo usando as fontes de evidências especificadas nas configurações de controle. Nesse caso, o controle usa vários controles centrais como fontes de evidência.

Cada controle central é um agrupamento gerenciado de fontes de dados individuais. Em nosso exemplo, um desses controles principais (

Configure Amazon CloudWatch alarms to detect management console sign-in requests without MFA enabled) usa um CloudTrail evento (monitoring_EnableAlarmActions) como fonte de dados subjacente.O Audit Manager analisa seus CloudTrail registros, usando a

monitoring_EnableAlarmActionspalavra-chave para encontrar ações que ativam CloudWatch alarmes registradas por CloudTrail. Em seguida, ele retorna um log dos eventos relevantes que estão dentro do escopo de sua avaliação. -

O resultado da avaliação dos atributos é salvo e convertido em evidências amigáveis ao auditor. O Audit Manager gera evidências de atividade do usuário para controles usados CloudTrail como um tipo de fonte de dados. Essa evidência contém os dados originais capturados da Amazon CloudWatch e metadados adicionais que indicam qual controle os dados suportam.

-

O Audit Manager anexa a evidência salva ao controle denominado

164.308(a)(5)(ii)(C): Administrative Safeguards - 164.308(a)(5)(ii)(C)em sua avaliação.

Como você pode usar o Audit Manager para demonstrar conformidade com esse controle

Depois que a evidência é anexada ao controle, você ou um representante de sua escolha podem analisar a evidência para checar se é necessária alguma remediação.

Neste exemplo, você pode revisar as evidências para ver os eventos de ativação do alarme que foram registrados por. CloudTrail Você pode usar esse log como evidência para mostrar que você tem procedimentos de monitoramento suficientes para detectar quando os logins no console ocorrem sem a MFA habilitada. Se quiser, você também pode fornecer comentários adicionais sobre essas políticas adicionando um comentário ao controle. Por exemplo, se o log mostrar vários logins sem MFA, você pode adicionar um comentário que descreva como você corrigiu o problema. O monitoramento regular dos logins do console ajuda a evitar problemas de segurança que podem surgir a partir de discrepâncias e tentativas inadequadas de login. Por sua vez, essa prática recomendada ajuda a alinhar seu AWS ambiente aos requisitos da HIPAA.

Quando estiver satisfeito com o fato de que seu procedimento de monitoramento está alinhado com o controle, você poderá marcar o controle como Analisado e adicionar as evidências ao seu relatório de avaliação. Em seguida, você pode compartilhar esse relatório com os auditores para demonstrar que o controle está funcionando conforme o esperado.

Controles manuais

Alguns controles não oferecem suporte à coleta automatizada de evidências. Isso inclui controles que dependem do fornecimento de registros físicos e assinaturas, além de observações, entrevistas e outros eventos não gerados na nuvem. Nesses casos, você pode carregar manualmente evidências para demonstrar que está satisfazendo os requisitos do controle.

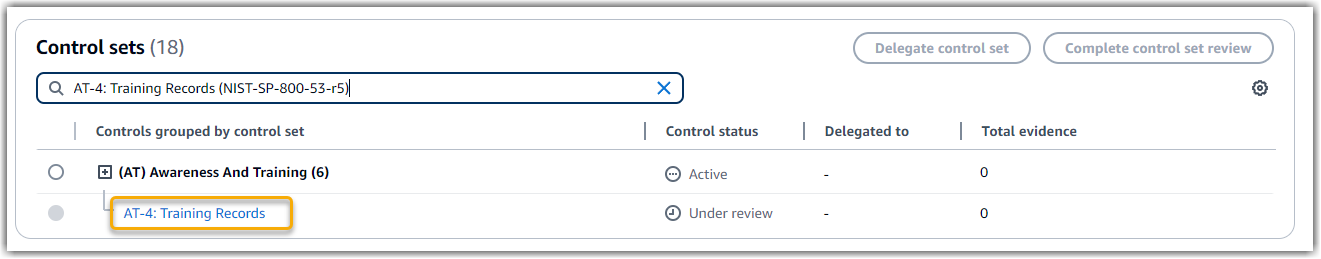

Este exemplo mostra um controle manual retirado do Framework NIST 800-53 (Rev. 5). Você pode usar o Audit Manager para carregar e armazenar evidências que demonstrem a conformidade com esse controle.

Exemplo de detalhes de controle

-

Nome do controle:

AT-4: Training Records -

Conjunto de controles:

(AT) Awareness and training. Esse é um agrupamento de controles do NIST específicos do framework relacionados ao treinamento. -

Fonte de evidência: fonte de dados individual

-

Tipo de fonte de dados: manual

-

Tipo de evidência: manual

Aqui está esse controle mostrado em uma avaliação do Audit Manager que foi criada a partir da estrutura do NIST 800-53 (Rev. 5): Low-Moderate-High

A avaliação mostra o status do controle. Também mostra o volume de evidência coletado para esse controle até o momento. A partir daqui, você pode delegar a análise do conjunto de controles ou conclui-la você mesmo. A escolha do nome do controle abre uma página de detalhes com mais informações, incluindo as evidências desse controle.

O que esse controle faz

Você pode usar esse controle para ajudá-lo a garantir que sua equipe receba o nível apropriado de treinamento em segurança e privacidade. Especificamente, você pode demonstrar que documentou as atividades de treinamento em segurança e privacidade para todos os funcionários, com base em suas funções. Você também pode exibir provas de que há registros de treinamento mantidos para cada indivíduo.

Como você pode carregar manualmente evidências para esse controle

Para fazer upload de evidências manuais que complementem as evidências automatizadas, consulte Carregando evidências manuais em AWS Audit Manager. O Audit Manager anexa a evidência carregada ao controle denominado AT-4: Training Records em sua avaliação.

Como você pode usar o Audit Manager para demonstrar conformidade com esse controle

Se você tiver documentação que suporte esse controle, poderá carregá-la como evidência manual. Por exemplo, você pode carregar a cópia mais recente dos materiais de treinamento obrigatórios baseados em funções que seu departamento de Recursos Humanos emitiu aos funcionários.

Assim como nos controles automatizados, você pode delegar controles manuais às partes interessadas para ajudá-lo a analisar as evidências (ou, nesse caso, fornecê-las). Por exemplo, ao analisar esse controle, você percebe que ele atende apenas parcialmente aos requisitos. Esse pode ser o caso se você não tiver uma cópia de nenhum rastreamento de participação em treinamentos presenciais. É possível delegar o controle a uma parte interessada do RH, que pode, então, carregar uma lista de funcionários que participaram do treinamento.

Quando estiver satisfeito com o fato de que você está alinhado com o controle, você poderá marcar o controle como Analisado e adicionar as evidências ao seu relatório de avaliação. Em seguida, você pode compartilhar esse relatório com os auditores para demonstrar que o controle está funcionando conforme o esperado.

Controles com tipos de fonte de dados mistos (automatizados e manuais)

Em muitos casos, é necessária uma combinação de evidências automatizadas e manuais para satisfazer um controle. Embora o Audit Manager possa fornecer evidências automatizadas relevantes para o controle, talvez seja necessário complementar esses dados com evidências manuais que você mesmo identifique e carregue.

Este exemplo mostra um controle que usa uma combinação de evidências manuais e automatizadas. Esse é um controle padrão retirado do Framework NIST 800-53 (Rev. 5). O Audit Manager usa esse controle para gerar evidências que podem ajudar a alinhar o ambiente da AWS aos requisitos NIST.

Exemplo de detalhes de controle

-

Nome do controle:

Personnel Termination -

Conjunto de controles:

(PS) Personnel Security (10). Esse é um agrupamento de controles do NIST específicos do framework relacionados aos indivíduos que realizam manutenção de hardware ou software em sistemas organizacionais. -

Fonte de evidência — AWS gerenciada (controles principais) e fontes de dados individuais (manual)

-

Tipo de fonte de dados subjacente — chamadas de AWS API AWS CloudTrail, AWS Config,, Manual

-

Tipo de evidência: dados de configuração, atividade do usuário, verificação de conformidade, evidência manual

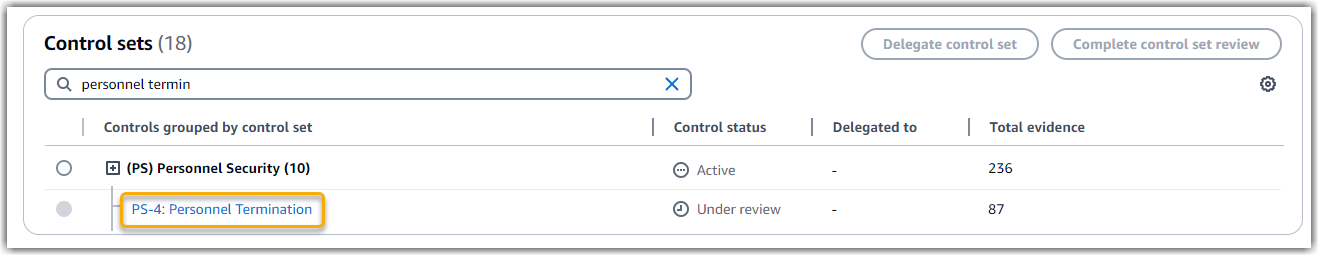

Aqui, esse controle mostrado em uma avaliação do Audit Manager foi criado a partir do framework Baixa-Moderada-Alta do NIST 800-53 (Rev. 5):

A avaliação mostra o status do controle. Também mostra o volume de evidência coletado para esse controle até o momento. A partir daqui, você pode delegar a análise do conjunto de controles ou conclui-la você mesmo. A escolha do nome do controle abre uma página de detalhes com mais informações, incluindo as evidências desse controle.

O que esse controle faz

Você pode usar esse controle para confirmar que está protegendo as informações organizacionais caso um funcionário seja demitido. Especificamente, você pode demonstrar que desativou o acesso ao sistema e revogou as credenciais do indivíduo. Além disso, você pode demonstrar que todos os indivíduos demitidos participaram de uma entrevista de saída que incluiu uma discussão sobre os protocolos de segurança relevantes para sua organização.

Como o Audit Manager coleta evidências para esse controle

O Audit Manager executa as seguintes etapas para coletar evidências para esse controle:

-

Para cada controle, o Audit Manager avalia seus atributos dentro do escopo usando as fontes de evidências especificadas nas configurações de controle.

Nesse caso, o controle usa vários controles centrais como fontes de evidência. Por sua vez, cada um desses controles principais coleta evidências relevantes de fontes de dados individuais (chamadas de AWS AWS CloudTrail API e AWS Config). O Audit Manager usa esses tipos de fonte de dados para avaliar seus recursos do IAM (como grupos, chaves e políticas) em relação às chamadas, CloudTrail eventos e AWS Config regras relevantes da API.

-

O resultado da avaliação dos atributos é salvo e convertido em evidências amigáveis ao auditor. Essa evidência contém os dados originais que são capturados de cada fonte de dados e metadados adicionais que indicam quais controles os dados permitem.

-

O Audit Manager anexa a evidência salva ao controle denominado

Personnel Terminationem sua avaliação.

Como você pode carregar manualmente evidências para esse controle

Para fazer upload de evidências manuais que complementem as evidências automatizadas, consulte Carregando evidências manuais em AWS Audit Manager. O Audit Manager anexa a evidência carregada ao controle denominado Personnel Termination em sua avaliação.

Como você pode usar o Audit Manager para demonstrar conformidade com esse controle

Depois que a evidência é anexada ao controle, você ou um representante de sua escolha podem analisar a evidência para checar se é necessária alguma remediação. Por exemplo, ao analisar esse controle, você percebe que ele atende apenas parcialmente aos requisitos. Esse pode ser o caso se você tiver provas de que o acesso foi revogado, mas não tiver uma cópia de alguma entrevista de saída. É possível delegar o controle a uma parte interessada do RH, que pode, então, carregar uma cópia da papelada da entrevista de saída. Ou, se nenhum funcionário foi demitido durante o período de auditoria, você pode deixar um comentário informando por que nenhuma papelada assinada foi anexada ao controle.

Quando estiver satisfeito com seu alinhamento com o controle, você poderá marcar o controle como Analisado e adicionar as evidências ao seu relatório de avaliação. Em seguida, você pode compartilhar esse relatório com os auditores para demonstrar que o controle está funcionando conforme o esperado.