As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

AWS CloudHSM backups de cluster

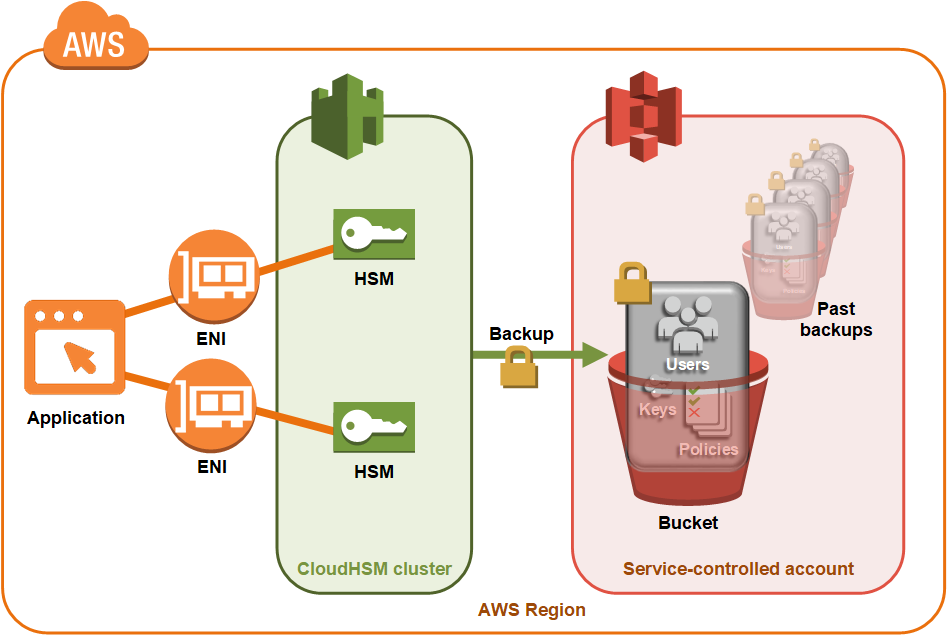

AWS CloudHSM faz backups periódicos dos usuários, chaves e políticas no cluster. Os backups são seguros, duráveis e atualizados em um cronograma previsível. A ilustração a seguir mostra o relacionamento entre seus backups e o cluster.

Para obter mais informações sobre Trabalhar com backups, consulte Backups do cluster.

- Segurança

Quando AWS CloudHSM faz um backup do HSM, o HSM criptografa todos os seus dados antes de enviá-los para. AWS CloudHSM Os dados nunca saem do HSM em formato de texto simples. Além disso, os backups não podem ser descriptografados AWS porque AWS não tem acesso à chave usada para descriptografar os backups. Para obter mais informações, consulte Segurança dos backups do cluster.

- Durabilidade

AWS CloudHSM armazena backups em um bucket do Amazon Simple Storage Service (Amazon S3) controlado pelo serviço na mesma região do seu cluster. Os backups têm um nível de durabilidade de 99,999999999%, o mesmo de qualquer objeto armazenado no Amazon S3.