As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Inicialize o cluster em AWS CloudHSM

Depois de criar seu cluster e adicionar seu módulo de segurança de hardware (HSM) AWS CloudHSM, você pode inicializar o cluster. Conclua as etapas dos tópicos a seguir para inicializar o cluster do .

nota

Antes de inicializar o cluster, revise o processo pelo qual você pode verificar a identidade e a autenticidade do. HSMs Esse processo é opcional e funciona apenas até que um cluster seja inicializado. Depois que o cluster for inicializado, você não poderá usar esse processo para obter seus certificados ou verificar o. HSMs

Tópicos

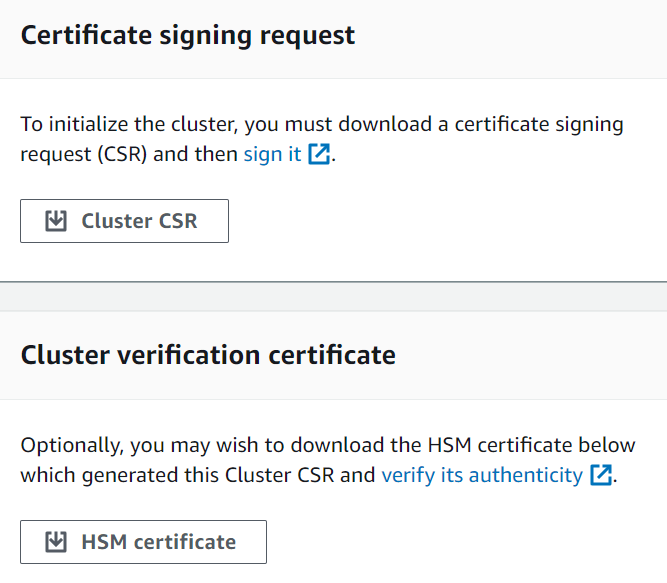

Etapa 1. Obter a Solicitação de assinatura de certificado (CSR) do cluster

Antes de inicializar o cluster, é necessário baixar e assinar uma solicitação de assinatura de certificado (CSR) gerada pelo primeiro HSM do cluster. Se tiver seguido as etapas para verificar a identidade do HSM do cluster, você já deverá ter a CSR e poderá assiná-la. Caso contrário, obtenha a CSR agora usando o AWS CloudHSM console

Importante

Para inicializar seu cluster, sua âncora de confiança deve estar em conformidade com a RFC 5280

Se estiver usando extensões X509v3, a extensão X509v3 Basic Constraints deve estar presente.

A âncora de confiança deve ser um certificado autoassinado.

Os valores de extensão não devem entrar em conflito uns com os outros.

Etapa 2. Assinar a CSR

Atualmente, você deve criar um certificado de assinatura autoassinado e usá-lo para assinar a CSR do seu cluster. Você não precisa do AWS CLI para esta etapa e o shell não precisa estar associado à sua AWS conta. Para assinar a CSR, você deve fazer o seguinte:

Conclua a seção anterior (consulte Etapa 1. Obter a Solicitação de assinatura de certificado (CSR) do cluster).

Crie uma chave privada.

Use a chave privada para criar um certificado de assinatura.

Assine a CSR do seu cluster.

Crie uma chave privada

nota

Para um cluster de produção, a chave deve ser criada com segurança usando uma fonte confiável de aleatoriedade. Recomendamos que você use um HSM fora do local e off-line ou o equivalente. Armazene a chave com segurança. A chave estabelece a identidade do cluster e seu controle exclusivo sobre o HSMs que ele contém.

Durante a fase de desenvolvimento e teste, você pode usar qualquer ferramenta conveniente (como o OpenSSL) para criar e assinar o certificado do cluster. O exemplo a seguir mostra como criar uma chave. Após usar a chave para criar um certificado autoassinado (veja abaixo), você deve armazená-la com segurança. Para entrar na sua AWS CloudHSM instância, o certificado precisa estar presente, mas a chave privada não.

Use o comando a seguir para criar uma chave privada. Ao inicializar um AWS CloudHSM cluster, você deve usar o certificado RSA 2048 ou o certificado RSA 4096.

$openssl genrsa -aes256 -out customerCA.key 2048Generating RSA private key, 2048 bit long modulus ........+++ ............+++ e is 65537 (0x10001) Enter pass phrase for customerCA.key: Verifying - Enter pass phrase for customerCA.key:

Usar a chave privada para criar um certificado autoassinado

O hardware confiável que você usa para criar a chave privada para seu cluster de produção também deve fornecer uma ferramenta de software para gerar um certificado autoassinado usando essa chave. O exemplo a seguir usa o OpenSSL e a chave privada criada na etapa anterior para criar um certificado de assinatura. O certificado é válido por 10 anos (3652 dias). Leia as instruções na tela e siga os avisos.

$openssl req -new -x509 -days 3652 -key customerCA.key -out customerCA.crtEnter pass phrase for customerCA.key: You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [AU]: State or Province Name (full name) [Some-State]: Locality Name (eg, city) []: Organization Name (eg, company) [Internet Widgits Pty Ltd]: Organizational Unit Name (eg, section) []: Common Name (e.g. server FQDN or YOUR name) []: Email Address []:

Este comando cria um arquivo de certificado nomeado customerCA.crt. Coloque esse certificado em cada host a partir do qual você se conectará ao seu AWS CloudHSM cluster. Se você der um nome diferente ao arquivo ou armazená-lo em um caminho diferente da raiz do host, edite o arquivo de configuração do cliente adequadamente. Use o certificado e a chave privada que você acabou de criar para assinar a solicitação de assinatura de certificado (CSR) do cluster na próxima etapa.

Assinar a CSR do cluster

O hardware confiável que você usa para criar a chave privada do cluster de produção também deve fornecer uma ferramenta para assinar a CSR por meio dessa chave. O exemplo a seguir usa o OpenSSL para assinar a CSR do cluster. O exemplo usa a chave privada e o certificado autoassinado criado na etapa anterior.

$openssl x509 -req -days 3652 -in<cluster ID>_ClusterCsr.csr \ -CA customerCA.crt \ -CAkey customerCA.key \ -CAcreateserial \ -out<cluster ID>_CustomerHsmCertificate.crtSignature ok subject=/C=US/ST=CA/O=Cavium/OU=N3FIPS/L=SanJose/CN=HSM:<HSM identifier>:PARTN:<partition number>, for FIPS mode Getting CA Private Key Enter pass phrase for customerCA.key:

Este comando cria um arquivo chamado <cluster ID>_CustomerHsmCertificate.crt

Etapa 3. Inicializar o cluster

Use o certificado assinado do HSM e o certificado de assinatura para inicializar o cluster. Você pode usar o AWS CloudHSM console AWS CLI