As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Solução de problemas CodePipeline

As informações a seguir podem ajudar a solucionar problemas comuns no AWS CodePipeline.

Tópicos

Os nomes de pasta de artefatos do pipeline parecem estar truncados

Adicionar CodeBuild GitClone permissões para ações CodeCommit de origem

GitHub (via OAuth aplicativo) ação de origem: a lista de repositórios mostra repositórios diferentes

GitHub (via GitHub aplicativo) ação de origem: não é possível concluir a conexão com um repositório

Pipelines com Amazon S3, Amazon ECR CodeCommit ou fonte não são mais iniciados automaticamente

Os pipelines alterados do modo PARALLEL exibirão um modo de execução anterior

EC2 A ação de implantação falha com uma mensagem de erro No such file

A ação EKS Deploy falha com uma mensagem cluster unreachable de erro

Erro de pipeline: um pipeline configurado com o AWS Elastic Beanstalk resulta em uma mensagem de erro: "Falha na implantação. A função fornecida não tem permissões suficientes: Serviço:AmazonElasticLoadBalancing”

Problema: a função de serviço de CodePipeline não tem permissões suficientes para AWS Elastic Beanstalk, incluindo, mas não se limita a, algumas operações no Elastic Load Balancing. A função de serviço do CodePipeline foi atualizada em 6 de agosto de 2015 para resolver esse problema. Os clientes que criaram a função de serviço antes dessa data devem modificar a declaração de política da função de serviço para adicionar as permissões necessárias.

Correções possíveis: a solução mais fácil é editar a declaração de política para sua função de serviço, conforme detalhado em Adicionar permissões à função de serviço do CodePipeline.

Após aplicar a política editada, siga as etapas em Iniciar um pipeline manualmente para executar novamente e de maneira manual todos os pipelines que usam o Elastic Beanstalk.

Dependendo das necessidades de segurança, também é possível modificar as permissões de outras maneiras.

Erro de implantação: um pipeline configurado com uma ação de AWS Elastic Beanstalk implantação trava em vez de falhar se a permissão DescribeEvents "” estiver ausente

Problema: a função de serviço de CodePipeline deve incluir a "elasticbeanstalk:DescribeEvents" ação de qualquer pipeline que use AWS Elastic Beanstalk. Sem essa permissão, as ações de AWS Elastic Beanstalk implantação são interrompidas sem falhar ou indicar um erro. Se essa ação estiver ausente da sua função de serviço, CodePipeline não terá permissões para executar o estágio de implantação do pipeline AWS Elastic Beanstalk em seu nome.

Possíveis correções: revise sua função CodePipeline de serviço. Se a ação "elasticbeanstalk:DescribeEvents" estiver ausente, use as etapas em Adicionar permissões à função de serviço do CodePipeline para adicioná-la usando o recurso Editar política no console do IAM.

Após aplicar a política editada, siga as etapas em Iniciar um pipeline manualmente para executar novamente e de maneira manual todos os pipelines que usam o Elastic Beanstalk.

Erro de pipeline: uma ação de origem retorna a mensagem de permissões insuficientes: “Não foi possível acessar o CodeCommit repositóriorepository-name. Verifique se a função do IAM do pipeline tem permissões suficientes para acessar o repositório"

Problema: a função de serviço para CodePipeline não tem permissões suficientes CodeCommit e provavelmente foi criada antes da adição do suporte para o uso de CodeCommit repositórios em 18 de abril de 2016. Os clientes que criaram a função de serviço antes dessa data devem modificar a declaração de política da função de serviço para adicionar as permissões necessárias.

Possíveis correções: adicione as permissões necessárias CodeCommit à política da sua função de CodePipeline serviço. Para obter mais informações, consulte Adicionar permissões à função de serviço do CodePipeline.

Erro de pipeline: uma ação de compilação ou de teste do Jenkins é executada por muito tempo e falha devido a falta de credenciais ou de permissões

Problema: se o servidor Jenkins estiver instalado em uma EC2 instância da Amazon, a instância pode não ter sido criada com uma função de instância que tenha as permissões necessárias CodePipeline. Se você estiver usando um usuário do IAM em um servidor Jenkins, em uma instância local ou em uma EC2 instância da Amazon criada sem a função do IAM necessária, o usuário do IAM não tem as permissões necessárias ou o servidor Jenkins não pode acessar essas credenciais por meio do perfil configurado no servidor.

Possíveis correções: certifique-se de que a função da EC2 instância da Amazon ou o usuário do IAM estejam configurados com a política AWSCodePipelineCustomActionAccess gerenciada ou com as permissões equivalentes. Para obter mais informações, consulte AWS políticas gerenciadas para AWS CodePipeline.

Se você estiver usando um usuário do IAM, verifique se o AWS perfil configurado na instância usa o usuário do IAM configurado com as permissões corretas. Talvez seja necessário fornecer as credenciais de usuário do IAM que você configurou para integração entre o Jenkins e CodePipeline diretamente na interface do usuário do Jenkins. Essa não é uma melhor prática recomendada. Se precisar fazer isso, verifique se o servidor Jenkins é seguro a usa HTTPS em vez de HTTP.

Erro de pipeline: um pipeline criado em uma AWS região usando um bucket criado em outra AWS região retorna um "InternalError" com o código "JobFailed”

Problema: o download de um artefato armazenado em um bucket do Amazon S3 falhará se o pipeline e o bucket forem criados em AWS regiões diferentes.

Possíveis correções: certifique-se de que o bucket do Amazon S3 em que seu artefato está armazenado esteja na mesma AWS região do pipeline que você criou.

Erro de implantação: um arquivo ZIP que contém um arquivo WAR é implantado com êxito AWS Elastic Beanstalk, mas o URL do aplicativo relata um erro 404 não encontrado

Problema: um arquivo WAR é implantado com êxito em um ambiente AWS Elastic Beanstalk mas o URL do aplicativo resulta em um erro "404 Not Found".

Possíveis correções: AWS Elastic Beanstalk pode descompactar um arquivo ZIP, mas não um arquivo WAR contido em um arquivo ZIP. Em vez de especificar um arquivo WAR no arquivo buildspec.yml, especifique uma pasta que contém o conteúdo a ser implantado. Por exemplo:

version: 0.2 phases: post_build: commands: - mvn package - mv target/my-web-app ./ artifacts: files: - my-web-app/**/* discard-paths: yes

Para ver um exemplo, consulte Amostra do AWS Elastic Beanstalk para o CodeBuild.

Os nomes de pasta de artefatos do pipeline parecem estar truncados

Problema: quando você visualiza os nomes dos artefatos do pipeline em CodePipeline, os nomes parecem estar truncados. Isso pode fazer com que os nomes pareçam ser semelhantes ou não conter todo o nome do pipeline.

Explicação: CodePipeline trunca os nomes dos artefatos para garantir que o caminho completo do Amazon S3 não exceda os limites de tamanho da política ao CodePipeline gerar credenciais temporárias para funcionários.

Mesmo que o nome do artefato pareça estar truncado, CodePipeline mapeia para o compartimento de artefatos de uma forma que não seja afetada por artefatos com nomes truncados. O pipeline pode funcionar normalmente. Isso não é um problema com a pasta ou os artefatos. Há um limite de 100 caracteres para nomes de pipelines. Embora o nome da pasta do artefato possa parecer reduzido, ele ainda é exclusivo para o pipeline.

Adicione CodeBuild GitClone permissões para conexões com o Bitbucket GitHub, GitHub Enterprise Server ou .com GitLab

Quando você usa uma AWS CodeStar conexão em uma ação de origem e em uma CodeBuild ação, há duas maneiras pelas quais o artefato de entrada pode ser passado para a compilação:

-

O padrão: a ação de origem produz um arquivo zip que contém o código que o CodeBuild obtém por download.

-

Clone do Git: o código-fonte pode ser obtido por download diretamente para o ambiente de compilação.

O modo de clone do Git permite que você interaja com o código-fonte como um repositório Git em funcionamento. Para usar esse modo, você deve conceder permissões ao seu CodeBuild ambiente para usar a conexão.

Para adicionar permissões à sua política CodeBuild de função de serviço, você cria uma política gerenciada pelo cliente que anexa à sua função de CodeBuild serviço. As etapas a seguir criam uma política em que a permissão UseConnection é especificada no campo action e o ARN de conexão é especificado no campo Resource.

Para usar o console para adicionar as UseConnection permissões

-

Para localizar o ARN de conexão para o pipeline, abra o pipeline e clique no ícone (i) na ação de origem. Você adiciona o ARN da conexão à sua política de função CodeBuild de serviço.

Um exemplo de ARN de conexão é:

arn:aws:codeconnections:eu-central-1:123456789123:connection/sample-1908-4932-9ecc-2ddacee15095 -

Para encontrar sua função CodeBuild de serviço, abra o projeto de compilação usado em seu pipeline e navegue até a guia Detalhes da compilação.

-

Escolha o link Service role (Função de serviço) . Isso abre o console do IAM, onde você pode adicionar uma nova política que concede acesso à sua conexão.

-

No console do IAM, escolha Attach policies (Anexar políticas) e selecione Create policy (Criar política).

Use o seguinte exemplo de modelo de política. Adicione seu ARN de conexão no campo

Resource, conforme mostrado neste exemplo:Na guia JSON, cole sua política.

-

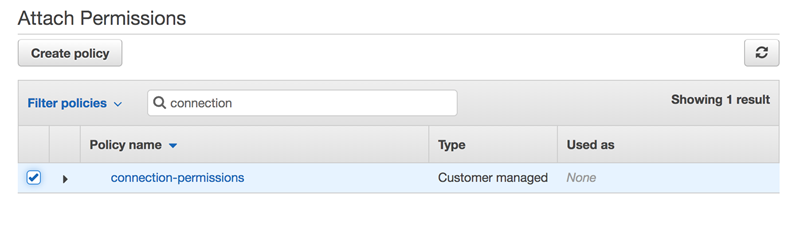

Selecione Revisar política. Insira um nome para a política (por exemplo,

connection-permissions) e escolha Create policy (Criar política). -

Retorne à página onde você estava anexando permissões, atualize a lista de políticas e selecione a política que acabou de criar. Escolha Anexar políticas.

Adicionar CodeBuild GitClone permissões para ações CodeCommit de origem

Quando seu pipeline tem uma ação de CodeCommit origem, há duas maneiras de passar o artefato de entrada para a construção:

-

Padrão — A ação de origem produz um arquivo zip que contém o código que foi CodeBuild baixado.

-

Clone completo: o código-fonte pode ser obtido por download diretamente para o ambiente de compilação.

A opção Clone completo permite que você interaja com o código-fonte como um repositório Git em funcionamento. Para usar esse modo, você deve adicionar permissões para que seu CodeBuild ambiente extraia do seu repositório.

Para adicionar permissões à sua política CodeBuild de função de serviço, você cria uma política gerenciada pelo cliente que anexa à sua função de CodeBuild serviço. As etapas a seguir criam uma política que especifica a permissão codecommit:GitPull no campo action.

Para usar o console para adicionar as GitPull permissões

-

Para encontrar sua função CodeBuild de serviço, abra o projeto de compilação usado em seu pipeline e navegue até a guia Detalhes da compilação.

-

Escolha o link Service role (Função de serviço) . Isso abre o console do IAM, no qual você pode adicionar uma nova política que concede acesso ao seu repositório.

-

No console do IAM, escolha Attach policies (Anexar políticas) e selecione Create policy (Criar política).

-

Na guia JSON, cole a política de exemplo a seguir.

{ "Action": [ "codecommit:GitPull" ], "Resource": "*", "Effect": "Allow" }, -

Selecione Revisar política. Insira um nome para a política (por exemplo,

codecommit-gitpull) e escolha Create policy (Criar política). -

Retorne à página onde você estava anexando permissões, atualize a lista de políticas e selecione a política que acabou de criar. Escolha Anexar políticas.

<source artifact name>Erro de pipeline: uma implantação com a ação do CodeDeployTo ECS retorna uma mensagem de erro: “Exceção ao tentar ler o arquivo de artefato de definição de tarefa de:”

Problema:

O arquivo de definição da tarefa é um artefato necessário para a ação de CodePipeline implantação no Amazon ECS por meio de CodeDeploy (a CodeDeployToECS ação). O tamanho máximo do ZIP do artefato na ação de implantação CodeDeployToECS é de 3 MB. A seguinte mensagem de erro é retornada quando o arquivo não é encontrado ou o tamanho do artefato excede 3 MB:

Exception while trying to read the task definition artifact file from: <source artifact name> (Exceção ao tentar ler o arquivo de artefato de definição de tarefa de: <nome do artefato de origem>)

Possíveis correções: verifique se o arquivo de definição de tarefa está incluído como um artefato. Se o arquivo já existir, verifique se o tamanho compactado é menor que 3 MB.

GitHub (via OAuth aplicativo) ação de origem: a lista de repositórios mostra repositórios diferentes

Problema:

Depois de uma autorização bem-sucedida para uma ação GitHub (via OAuth aplicativo) no CodePipeline console, você pode escolher em uma lista de seus GitHub repositórios. Se a lista não incluir os repositórios que você esperava ver, você poderá solucionar o problema da conta usada para autorização.

Possíveis correções: a lista de repositórios fornecida no CodePipeline console é baseada na GitHub organização à qual a conta autorizada pertence. Verifique se a conta que você está usando para autorizar GitHub é a conta associada à GitHub organização em que seu repositório foi criado.

GitHub (via GitHub aplicativo) ação de origem: não é possível concluir a conexão com um repositório

Problema:

Como uma conexão com um GitHub repositório usa o AWS Conector para GitHub, você precisa de permissões de proprietário da organização ou permissões de administrador no repositório para criar a conexão.

Possíveis correções: Para obter informações sobre os níveis de permissão de um GitHub repositório, consulte https://docs.github.com/en/free-pro-team@ latest/github/setting-up-and-managing-organizations-and-teams/permission - levels-for-an-organization

Erro do Amazon S3: a função de CodePipeline serviço <ARN>está negando o acesso ao S3 para o bucket do S3 < > BucketName

Problema:

Enquanto estiver em andamento, a CodeCommit ação em CodePipeline verifica se o bucket de artefatos do pipeline existe. Se a ação não tiver permissão para verificação, ocorre um AccessDenied erro no Amazon S3 e a seguinte mensagem de erro é exibida em: CodePipeline

CodePipeline a função de serviço “arn:aws:iam: ::role/service-role/AccountID" está negando o acesso ao S3 para o bucket do S3 "” RoleID BucketName

Os CloudTrail registros da ação também registram o AccessDenied erro.

Possíveis correções: Faça o seguinte:

-

Para a política anexada à sua função de CodePipeline serviço, adicione

s3:ListBucketà lista de ações em sua política. Para obter instruções sobre como visualizar sua política de perfil de serviço, consulte Visualizar o ARN do pipeline e o ARN do perfil de serviço (console). Edite a declaração de política para seu perfil de serviço, conforme detalhado em Adicionar permissões à função de serviço do CodePipeline. -

Para a política baseada em recursos anexada ao bucket de artefatos do Amazon S3 para seu pipeline, também chamada de política de compartimento de artefatos, adicione uma declaração para permitir que

s3:ListBucketa permissão seja usada por sua função de serviço. CodePipelinePara adicionar sua política ao bucket de artefatos

-

Siga as etapas em Visualizar o ARN do pipeline e o ARN do perfil de serviço (console) para escolher seu bucket de artefatos na página Configurações do pipeline e, em seguida, visualize-o no console do Amazon S3.

-

Escolha Permissions (Permissões).

-

Em Bucket policy (Política de bucket), escolha Edit (Editar).

-

No campo de texto Política, insira uma nova política de bucket ou edite a política existente, conforme mostrado no exemplo a seguir. A política de bucket é um arquivo JSON; portanto, você deve inserir um JSON válido.

O exemplo a seguir mostra uma declaração de política de bucket para um bucket de artefatos em que está o exemplo de ID de função para a função de serviço.

AROAEXAMPLEID{ "Effect": "Allow", "Principal": "*", "Action": "s3:ListBucket", "Resource": "arn:aws:s3:::BucketName", "Condition": { "StringLike": { "aws:userid": "AROAEXAMPLEID:*" } } }O exemplo a seguir mostra a mesma declaração de política de bucket após a adição da permissão.

Para obter mais informações, consulte as etapas em https://aws.amazon.com/blogs/security/writing-iam-policies-how-to-grant-access-to-an-amazon-s3-bucket/

. -

Escolha Salvar.

-

Após aplicar a política editada, siga as etapas em Iniciar um pipeline manualmente para executar novamente e de maneira manual o seu pipeline.

Pipelines com Amazon S3, Amazon ECR CodeCommit ou fonte não são mais iniciados automaticamente

Problema:

Depois de fazer uma alteração nas configurações de uma ação que usa regras de eventos (EventBridgeou CloudWatch Eventos) para detecção de alterações, o console pode não detectar uma alteração em que os identificadores de gatilho de origem sejam semelhantes e tenham caracteres iniciais idênticos. Como a nova regra de evento não é criada pelo console, o pipeline não é mais iniciado automaticamente.

Um exemplo de uma pequena alteração no final do nome do parâmetro para CodeCommit seria alterar o nome da CodeCommit ramificação MyTestBranch-1 paraMyTestBranch-2. Como a alteração está no final do nome da ramificação, a regra de evento para a ação de origem pode não atualizar ou criar uma regra para as novas configurações de origem.

Isso se aplica às ações de origem que usam eventos CWE para detecção de alterações, da seguinte maneira:

| Ação de origem | Parâmetros/identificadores de gatilho (console) |

|---|---|

| Amazon ECR |

Nome do repositório Tag da imagem |

| Amazon S3 |

Bucket Chave de objeto do S3 |

| CodeCommit |

Nome do repositório Nome da ramificação |

Correções possíveis:

Execute um destes procedimentos:

-

Altere as configurações CodeCommit /S3/ECR para que sejam feitas alterações na parte inicial do valor do parâmetro.

Exemplo: altere o nome da filial de

release-branchpara2nd-release-branch. Evite alterações no fim do nome, comorelease-branch-2. -

Altere as configurações CodeCommit /S3/ECR para cada pipeline.

Exemplo: altere o nome da filial de

myRepo/myBranchparamyDeployRepo/myDeployBranch. Evite alterações no fim do nome, comomyRepo/myBranch2. -

Em vez do console, use a CLI ou AWS CloudFormation crie e atualize suas regras de eventos de detecção de alterações. Para obter instruções sobre como criar regras de eventos para uma ação de origem do S3, consulte Conectando-se às ações de origem do Amazon S3 que usam e EventBridge AWS CloudTrail. Para obter instruções sobre como criar regras de eventos para uma ação do Amazon ECR, consulte Recursos e ações de origem do Amazon ECR EventBridge . Para obter instruções sobre como criar regras de eventos para uma CodeCommit ação, consulteCodeCommit ações de origem e EventBridge.

Após editar sua configuração de ação no console, aceite os recursos atualizados de detecção de alterações criados pelo console.

Erro de conexão ao se conectar a GitHub: “Ocorreu um problema, verifique se os cookies estão habilitados em seu navegador” ou “O proprietário de uma organização deve instalar o GitHub aplicativo”

Problema:

Para criar a conexão para uma ação GitHub de origem em CodePipeline, você deve ser o proprietário GitHub da organização. Para repositórios que não estão em uma organização, você deve ser o proprietário do repositório. Quando uma conexão é criada por alguém que não seja o proprietário da organização, é criada uma solicitação para o proprietário da organização e um dos seguintes erros é exibido:

Ocorreu um problema, verifique se os cookies estão habilitados em seu navegador

OU

O proprietário da organização deve instalar o GitHub aplicativo

Possíveis correções: Para repositórios em uma GitHub organização, o proprietário da organização deve criar a conexão com o GitHub repositório. Para repositórios que não estão em uma organização, você deve ser o proprietário do repositório.

Pipelines configurados para os modos de execução QUEUED ou PARALLEL falham ao atingir o limite de execuções.

Problema: no modo Em FILA, um pipeline pode ter no máximo 50 execuções simultâneas. Quando esse limite é atingido, o pipeline falha sem uma mensagem de status.

Possíveis correções: realize a edição do modo de execução na definição do pipeline de forma isolada, sem combinar com outras alterações.

Para ter mais informações sobre o modo de execução QUEUED ou PARALLEL, consulte CodePipeline conceitos .

Ao alterar para os modos QUEUED ou SUPERSEDED, pipelines configurados no modo PARALLEL podem apresentar uma definição desatualizada.

Problema: ao modificar o modo de execução de pipelines configurados no modo PARALLEL para QUEUED ou SUPERSEDED, a definição do pipeline para o modo PARALLEL permanece desatualizada. As alterações feitas na definição do pipeline no modo PARALLEL não são aplicadas aos modos SUPERSEDED ou QUEUED.

Possíveis correções: quando ajustar o modo de execução de pipelines no modo PARALLEL para QUEUED ou SUPERSEDED, não faça alterações simultâneas na definição do pipeline.

Para ter mais informações sobre o modo de execução QUEUED ou PARALLEL, consulte CodePipeline conceitos .

Os pipelines alterados do modo PARALLEL exibirão um modo de execução anterior

Problema: ao ajustar o modo de execução de pipelines no modo PARALLEL para QUEUED ou SUPERSEDED, o estado do pipeline não refletirá o modo atualizado como PARALLEL. Caso o pipeline seja alterado de PARALLEL para QUEUED ou SUPERSEDED, o estado no modo SUPERSEDED ou QUEUED corresponderá ao último estado registrado em um desses modos. Se o pipeline nunca tiver sido executado nesse modo antes, o estado estará vazio.

Possíveis correções: ao ajustar o modo de execução de pipelines no modo PARALLEL para QUEUED ou SUPERSEDED, esteja ciente de que o estado PARALLEL não será exibido no modo de execução.

Para ter mais informações sobre o modo de execução QUEUED ou PARALLEL, consulte CodePipeline conceitos .

Pipelines configurados com conexões que filtram gatilhos por caminhos de arquivos podem falhar ao iniciar durante a criação da ramificação.

Descrição: Para pipelines com ações de origem que usam conexões, como uma ação de BitBucket origem, você pode configurar um gatilho com uma configuração do Git que permite filtrar por caminhos de arquivo para iniciar seu pipeline. Em certos casos, para pipelines com acionadores filtrados em caminhos de arquivo, o pipeline pode não iniciar quando uma ramificação com um filtro de caminho de arquivo é criada pela primeira vez, pois isso não permite que a CodeConnections conexão resolva os arquivos que foram alterados. Se a configuração Git do gatilho estiver definida para filtrar por caminhos de arquivos, o pipeline não será ativado imediatamente após a criação da ramificação com filtro no repositório de origem. Para ter mais informações sobre como filtrar por caminhos de arquivos, consulte Adicione gatilho com tipos de eventos de push ou pull request de código.

Resultado: por exemplo, pipelines CodePipeline que tenham um filtro de caminho de arquivo em uma ramificação “B” não serão acionados quando a ramificação “B” for criada. Se não houver filtros de caminho de arquivo, o pipeline ainda será iniciado.

Pipelines com conexões que usam filtragem de gatilho por caminhos de arquivo podem não iniciar quando o limite de arquivos é atingido

Descrição: Para pipelines com ações de origem que usam conexões, como uma ação de BitBucket origem, você pode configurar um gatilho com uma configuração do Git que permite filtrar por caminhos de arquivo para iniciar seu pipeline. CodePipeline recupera até os primeiros 100 arquivos; portanto, quando a configuração do Git para o gatilho é configurada para filtrar caminhos de arquivo, o pipeline pode não iniciar se houver mais de 100 arquivos. Para obter mais informações sobre filtragem em caminhos de arquivo, consulte. Adicione gatilho com tipos de eventos de push ou pull request de código

Resultado: por exemplo, se um diff contém 150 arquivos, CodePipeline examina os primeiros 100 arquivos (em nenhuma ordem específica) para verificar o filtro de caminho de arquivo especificado. Se o arquivo que corresponde ao filtro do caminho do arquivo não estiver entre os 100 arquivos recuperados pelo CodePipeline, o pipeline não será invocado.

CodeCommit ou as revisões de origem do S3 no modo PARALELO podem não corresponder ao evento EventBridge

Descrição: Para execuções de pipeline no modo PARALELO, uma execução pode começar com a alteração mais recente, como a confirmação do CodeCommit repositório, que pode não ser a mesma alteração do evento. EventBridge Em alguns casos, quando uma fração de segundo pode ocorrer entre confirmações ou tags de imagem que iniciam o pipeline, quando CodePipeline recebe o evento e inicia a execução, outra confirmação ou tag de imagem foi enviada CodePipeline (por exemplo, a CodeCommit ação) clonará a confirmação HEAD naquele momento.

Resultado: para pipelines no modo PARALLEL com uma fonte CodeCommit ou S3, independentemente da alteração que acionou a execução do pipeline, a ação de origem sempre clonará o HEAD no momento em que for iniciada. Por exemplo, em um pipeline no modo PARALLEL, o primeiro commit inicia a execução 1, enquanto o segundo será utilizado para a segunda execução do pipeline.

EC2 A ação de implantação falha com uma mensagem de erro No such file

Descrição: depois que a ação de EC2 implantação descompacta os artefatos no diretório de destino nas instâncias, a ação executa o script. Se o script estiver no diretório de destino, mas a ação não conseguir executá-lo, a ação falhará nessa instância e as instâncias restantes falharão na implantação.

Um erro semelhante às mensagens de erro a seguir é exibido nos registros de uma implantação em que o diretório de destino está /home/ec2-user/deploy/ e o caminho do repositório de origem estámyRepo/postScript.sh.

-

Instance i-0145a2d3f3EXAMPLE is FAILED on event AFTER_DEPLOY, message: ----------ERROR------- chmod: cannot access '/home/ec2-user/deploy/myRepo/postScript.sh': No such file or directory /var/lib/<path>/_script.sh: line 2: /home/ec2-user/deploy/myRepo/postScript.sh: No such file or directory failed to run commands: exit status 127 -

Executing commands on instances i-0145a2d3f3EXAMPLE, SSM command id <ID>, commands: chmod u+x /home/ec2-user/deploy/script.sh ----------ERROR-------: No such file or directory

Resultado: a ação de implantação falha no pipeline.

Possíveis correções: Para solucionar problemas, use as etapas a seguir.

-

Visualize os registros para verificar qual instância causou a falha do script.

-

Altere directory (

cd) para o diretório de destino na sua instância. Teste a execução do script na instância. -

No seu repositório de origem, edite o arquivo de script para remover quaisquer comentários ou comandos que possam estar causando o problema.

A ação EKS Deploy falha com uma mensagem cluster

unreachable de erro

Descrição: Depois que a ação de implantação do EKS é executada, a ação falha com uma mensagem cluster unreachable de erro. A mensagem mostra um problema de acesso no cluster devido à falta de permissões. Com base no tipo de arquivo (gráfico do Helm ou arquivos de manifesto do Kubernetes), a mensagem de erro é exibida da seguinte forma.

-

Para uma ação de implantação do EKS que está usando um gráfico do Helm, um erro semelhante à mensagem de erro a seguir é exibido.

error message: helm upgrade --install my-release test-chart --wait Error: Kubernetes cluster unreachable: the server has asked for the client to provide credentials -

Para uma ação de implantação do EKS que está usando arquivos de manifesto do Kubernetes, um erro semelhante à mensagem de erro a seguir é exibido.

kubectl apply -f deployment.yaml Error: error validating "deployment.yaml": error validating data: failed to download openapi: the server has asked for the client to provide credentials

Resultado: a ação de implantação falha no pipeline.

Possíveis correções: se estiver usando uma função existente, a função de CodePipeline serviço deve ser atualizada com as permissões necessárias para usar a ação de implantação do EKS. Além disso, para permitir que a função de CodePipeline serviço acesse seu cluster, você deve adicionar uma entrada de acesso ao seu cluster e especificar a função de serviço para a entrada de acesso.

-

Verifique se a função CodePipeline de serviço tem as permissões necessárias para a ação de implantação do EKS. Para obter a referência de permissões, consultePermissões de política de perfil de serviço.

-

Adicione uma entrada de acesso ao seu cluster e especifique a função CodePipeline de serviço para o acesso. Para obter um exemplo, consulte Etapa 4: criar uma entrada de acesso para a função CodePipeline de serviço.

Precisa de ajuda com outro problema?

Veja estes outros recursos:

-

Entrar em contato com o AWS Support

. -

Faça uma pergunta no Fórum do CodePipeline

. -

Solicite um aumento da cota

. Para obter mais informações, consulte Cotas em AWS CodePipeline. nota

Até duas semanas podem ser necessárias para o processamento das solicitações de aumento da cota.