As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Usando o login iniciado pelo SP SAML

Como prática recomendada, implemente o login service-provider-initiated (iniciado pelo SP) em seu grupo de usuários. O Amazon Cognito inicia a sessão do usuário e a redireciona para o seu IdP. Com esse método, você tem o maior controle sobre quem apresenta as solicitações de login. Você também pode permitir o login iniciado pelo IDP sob certas condições. Para ter mais informações, consulte SAMLinício de sessão nos grupos de usuários do Amazon Cognito.

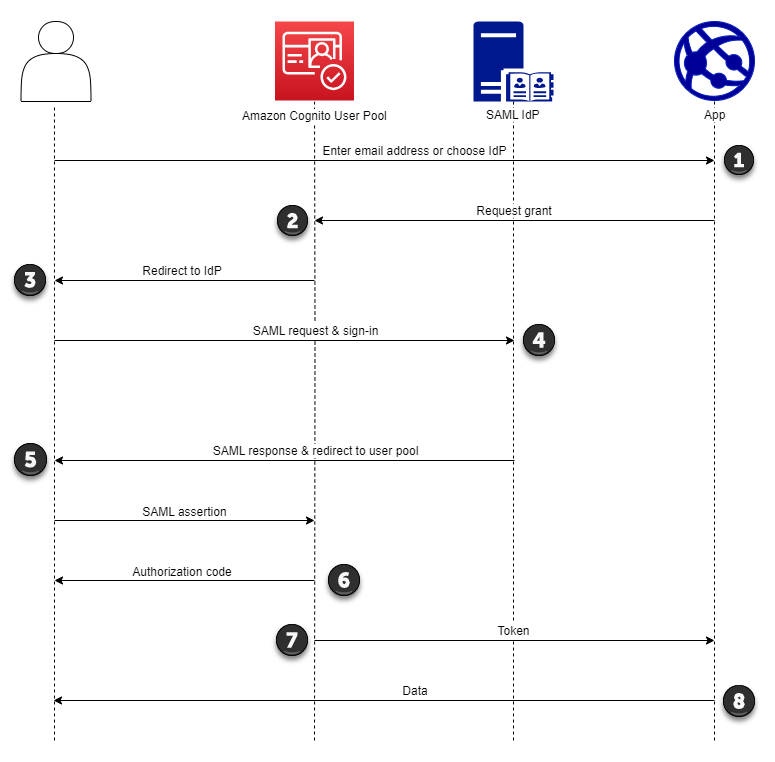

O processo a seguir mostra como os usuários fazem login no seu grupo de usuários por meio de um SAML provedor.

-

Seu usuário insere o endereço de e-mail em uma página de login. Para determinar o redirecionamento do usuário para o IdP, você pode coletar o endereço de e-mail em um aplicativo personalizado ou invocar a interface de usuário hospedada na visualização da web. Você pode configurar sua interface de usuário hospedada para exibir uma lista IdPs ou solicitar apenas um endereço de e-mail.

-

Seu aplicativo invoca o endpoint de redirecionamento do grupo de usuários e solicita uma sessão com o ID do cliente que corresponde ao aplicativo e o ID do IdP que corresponde ao usuário.

-

O Amazon Cognito redireciona seu usuário para o IdP com uma SAML solicitação, opcionalmente assinada, em um elemento.

AuthnRequest -

O IdP autentica o usuário de forma interativa ou com uma sessão memorizada em um cookie do navegador.

-

O IdP redireciona seu usuário para o endpoint de SAML resposta do grupo de usuários com a declaração SAMLopcionalmente criptografada em sua carga útil. POST

nota

O Amazon Cognito cancela sessões que não recebem uma resposta em 5 minutos e redireciona o usuário para a interface hospedada. Quando seu usuário experimenta esse resultado, ele recebe uma mensagem

Something went wrongde erro. -

Depois de verificar a SAML afirmação e mapear os atributos do usuário a partir das declarações na resposta, o Amazon Cognito cria ou atualiza internamente o perfil do usuário no grupo de usuários. Normalmente, seu grupo de usuários retorna um código de autorização para a sessão do navegador do usuário.

-

Seu usuário apresenta o código de autorização ao seu aplicativo, que troca o código por tokens JSON da web (JWTs).

-

Seu aplicativo aceita e processa o token de ID do usuário como autenticação, gera solicitações autorizadas aos recursos com o token de acesso e armazena o token de atualização.

Quando um usuário se autentica e recebe uma concessão de código de autorização, o grupo de usuários retorna tokens de ID, acesso e atualização. O token de ID é um objeto de autenticação para gerenciamento de identidade OIDC baseado. O token de acesso é um objeto de autorização com escopos OAuth2.0

Você também pode escolher a duração dos tokens de atualização. Depois que o token de atualização do usuário expirar, ele deverá entrar novamente. Se eles se autenticaram por meio de um SAML IdP, a duração da sessão de seus usuários é definida pela expiração dos tokens, não pela expiração da sessão com o IdP. Seu aplicativo precisa armazenar o token de atualização de cada usuário e renovar a sessão quando ela expirar. A interface de usuário hospedada mantém as sessões do usuário em um cookie do navegador válido por 1 hora.