As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Etapa 1: preparar o domínio autogerenciado do AD

Primeiro, é necessário seguir várias etapas obrigatórias em seu domínio autogerenciado (on-premises).

Configurar o firewall autogerenciado

Você deve configurar seu firewall autogerenciado para que as seguintes portas estejam abertas CIDRs para todas as sub-redes usadas pela VPC que contém seu Microsoft AD gerenciado. AWS Neste tutorial, permitimos tráfego de entrada e saída de 10.0.0.0/16 (o bloco CIDR da VPC do nosso AWS Microsoft AD gerenciado) nas seguintes portas:

-

TCP/UDP 53 - DNS

-

TCP/UDP 88 - autenticação de Kerberos

-

TCP/UDP 389: Lightweight Directory Access Protocol (LDAP)

-

TCP 445: Server Message Block (SMB)

-

TCP 9389 - Serviços Web do Active Directory (ADWS) (Opcional - Essa porta precisa estar aberta se você quiser usar seu nome NetBIOS em vez do nome de domínio completo para autenticação com aplicativos como AWS Amazon ou Amazon.) WorkDocs QuickSight

nota

SMBv1 não é mais suportado.

Essas são as portas mínimas necessárias para conectar a VPC ao diretório autogerenciado. Sua configuração específica pode exigir que portas adicionais sejam abertas.

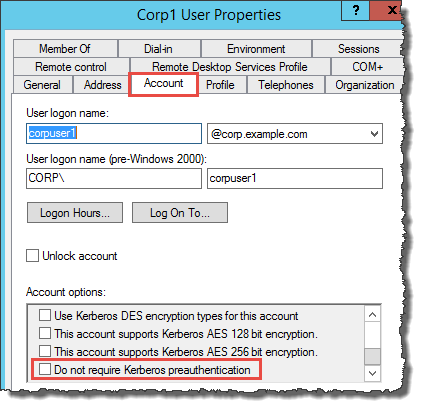

Verificar se a pré-autenticação Kerberos está habilitada

As contas de usuário nos dois diretórios devem ter a pré-autenticação Kerberos habilitada. Esse é o padrão, mas vamos verificar as propriedades de qualquer usuário aleatório para ter certeza de que nada foi alterado.

Para exibir as configurações de Kerberos do usuário

-

No controlador de domínio autogerenciado, abra o Gerenciador de servidores.

-

No menu Tools, escolha Active Directory Users and Computers (Usuários e computadores do Active Directory).

-

Escolha a pasta Users (Usuários) e abra o menu de contexto (clique com o botão direito do mouse). Selecione qualquer conta de usuário aleatória listada no painel direito. Escolha Properties (Propriedades).

-

Selecione a guia Account (Conta). Na lista Account options, role para baixo e confirme se a opção Do not require Kerberos preauthentication não está marcada.

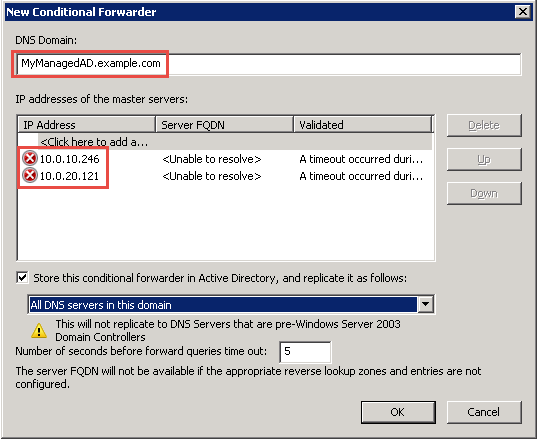

Configurar encaminhadores condicionais de DNS para o domínio autogerenciado

Você deve configurar encaminhadores condicionais de DNS em cada domínio. Antes de fazer isso em seu domínio autogerenciado, primeiro você obterá algumas informações sobre seu Microsoft AD AWS gerenciado.

Para configurar encaminhadores condicionais de DNS para seu domínio autogerenciado

-

Faça login no AWS Management Console e abra o AWS Directory Service console

. -

No painel de navegação, selecione Directories (Diretórios).

-

Escolha o ID do diretório do seu Microsoft AD AWS gerenciado.

-

Na página Details (Detalhes), anote os valores em Directory name (Nome do diretório) e o DNS address (Endereço DNS) do seu diretório.

-

Agora, retorne ao seu controlador de domínio autogerenciado. Abra o Gerenciador de Servidores.

-

No menu Ferramentas, escolha DNS.

-

Na árvore do console, expanda o servidor DNS do domínio para o qual você está configurando a confiança. Nosso servidor é WIN-5V70 CN7 VJ0.corp.example.com.

-

Na árvore do console, escolha Encaminhadores condicionais.

-

No menu Ação, escolha Novo encaminhador condicional.

-

No domínio DNS, digite o nome de domínio totalmente qualificado (FQDN) do seu AWS Microsoft AD gerenciado, que você anotou anteriormente. Neste exemplo, o FQDN é MyManaged Ad.example.com.

-

Escolha os endereços IP dos servidores primários e digite os endereços DNS do seu diretório AWS gerenciado do Microsoft AD, que você anotou anteriormente. Neste exemplo, são eles: 10.0.10.246, 10.0.20.121

Depois de digitar o endereço DNS, você pode obter um erro como “tempo limite” ou “não foi possível resolver”. Em geral, você pode ignorar esses erros.

-

Selecione Store this conditional forwarder in Active Directory, and replicate it as follows.

-

Selecione All DNS servers in this domain e escolha OK.

Próxima etapa

Etapa 2: preparar o AWS Managed Microsoft AD