As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Configurar uma rede para uma instância de replicação

AWS O DMS sempre cria a instância de replicação em uma VPC baseada na Amazon VPC. Especifique a VPC em que a instância de replicação está localizada. Você pode usar sua VPC padrão para sua conta e AWS região, ou você pode criar uma nova VPC.

Verifique se a interface de rede elástica alocada para a VPC da instância de replicação está associada a um grupo de segurança. Além disso, verifique se as regras desse grupo de segurança permitem que todo o tráfego em todas as portas saia da VPC. Essa abordagem permite a comunicação da instância de replicação com os endpoints dos bancos de dados de origem e de destino, desde que as regras de entrada corretas estejam ativadas neles. É recomendável que você utilize as configurações padrão para os endpoints, que permitem a saída em todas as portas para todos os endereços.

Os endpoints de origem e de destino acessam a instância de replicação que está dentro do VPC, conectando-se ao VPC ou estando no VPC. Os endpoints do banco de dados devem incluir listas de controle de acesso à rede (ACLs) e regras de grupo de segurança (se aplicável) que permitam o acesso de entrada da instância de replicação. A forma como você configura isso depende da configuração da rede utilizada. É possível utilizar o grupo de segurança da VPC da instância de replicação, o endereço IP público ou privado da instância de replicação ou o endereço IP público do gateway NAT. Essas conexões formam uma rede usada para a migração de dados.

nota

Como um endereço IP pode mudar como resultado de alterações na infraestrutura subjacente, é recomendável utilizar um intervalo de CIDR de VPC ou rotear o tráfego de saída da instância de replicação por meio de um IP elástico associado ao GW NAT. Para obter mais informações sobre a criação de uma VPC, incluindo um bloco CIDR, consulte Trabalho com VPCs e sub-redes no Guia do usuário da Amazon Virtual Private Cloud. Para obter informações sobre endereços IP elásticos, consulte Endereços IP elásticos no Guia do usuário do Amazon Elastic Compute Cloud.

Configurações de rede para migração de banco de dados

Você pode usar várias configurações de rede diferentes com o AWS Database Migration Service. A seguir, veja configurações comuns de uma rede usada para a migração de banco de dados.

Tópicos

Quando possível, é recomendável criar uma instância de replicação do DMS na mesma região do endpoint de destino e na mesma VPC ou sub-rede do endpoint de destino.

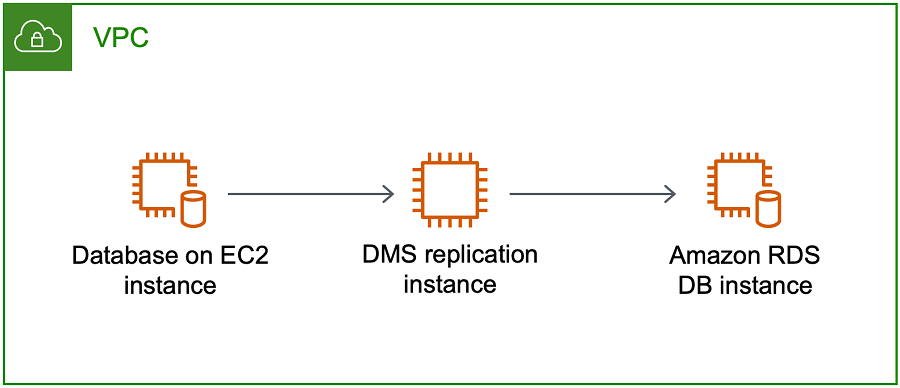

Configuração com todos os componentes de migração de banco de dados em uma VPC

A rede mais simples de migração de banco de dados é para que o endpoint de origem, a instância de replicação e o endpoint de destino estejam no mesmo VPC. Essa configuração é boa se seus endpoints de origem e destino estiverem em uma instância de banco de dados Amazon RDS ou em uma instância da Amazon EC2 .

A ilustração a seguir mostra uma configuração em que um banco de dados em uma EC2 instância da Amazon se conecta à instância de replicação e os dados são migrados para uma instância de banco de dados Amazon RDS.

O grupo de segurança da VPC utilizado nessa configuração deve permitir a entrada na porta do banco de dados na instância de replicação. É possível fazer isso de duas maneiras. É possível verificar se o grupo de segurança utilizado pela instância de replicação tem acesso aos endpoints. Ou permitir o intervalo CIDR da VPC, o IP elástico do GW NAT ou o endereço IP privado da instância de replicação, se estiver utilizando um. Mas não é recomendável utilizar o endereço IP privado da instância de replicação, pois isso poderá interromper a replicação se o endereço IP da replicação for alterado.

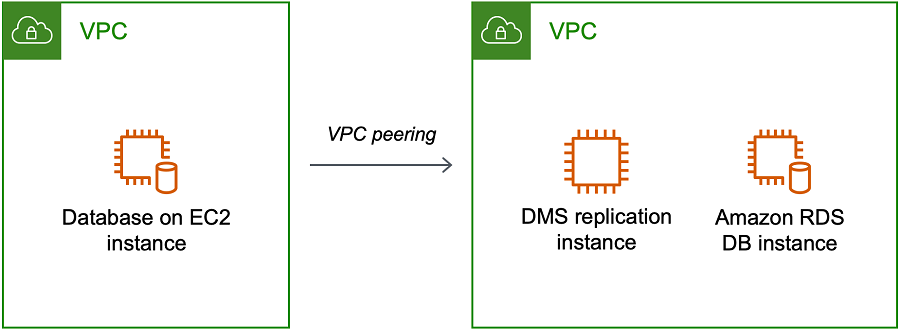

Configuração com vários VPCs

Se o endpoint de origem e os endpoints de destino estiverem diferentes VPCs, você poderá criar sua instância de replicação em um dos. VPCs Em seguida, você pode vincular os dois VPCs usando o peering de VPC.

Uma conexão de emparelhamento de VPC é uma conexão de rede entre duas VPCs que permite o roteamento usando os endereços IP privados de cada VPC como se estivessem na mesma rede. Você pode criar uma conexão de emparelhamento de VPC entre a sua própria VPCs, com uma VPC em outra AWS conta ou com uma VPC em uma região diferente. AWS Para obter mais informações sobre emparelhamento de VPC, consulte Emparelhamento de VPC, no Guia do usuário da Amazon VPC.

A ilustração a seguir mostra um exemplo de configuração utilizando o emparelhamento de VPCs. Aqui, o banco de dados de origem em uma EC2 instância da Amazon em uma VPC se conecta por emparelhamento de VPC a uma VPC. Essa VPC contém a instância de replicação e o banco de dados de destino em uma instância de banco de dados Amazon RDS.

Para implementar o emparelhamento de VPC, siga as instruções em Como trabalhar com conexões de emparelhamento de VPC encontradas na documentação do Amazon Virtual Private Cloud, emparelhamento de VPC. Verifique se a tabela de rotas de uma VPC contém o bloco CIDR da outra. Por exemplo, se a VPC A estiver utilizando o destino 10.0.0.0/16 e a VPC B estiver utilizando o destino 172.31.0.0, a tabela de rotas da VPC A deverá conter 172.31.0.0, e a tabela de rotas da VPC B deverá conter 10.0.0.0/16. Para obter informações mais detalhadas, consulte Atualizar as tabelas de rotas para a conexão de emparelhamento da VPC na documentação da Amazon Virtual Private Cloud, emparelhamento de VPC.

Os grupos de segurança da VPC utilizados nessa configuração devem permitir a entrada na porta do banco de dados da instância de replicação ou permitir a entrada no bloco CIDR da VPC que está sendo emparelhada.

Configuração com compartilhado VPCs

AWS DMS trata as sub-redes que são compartilhadas com uma conta de cliente participante em uma organização da mesma forma que as sub-redes normais na mesma conta. Abaixo está uma descrição de como AWS DMS manipuladores VPCs, sub-redes e como você pode usar o compartilhado. VPCs

Você pode configurar sua rede para operar em sub-redes personalizadas ou VPCs criando ReplicationSubnetGroup objetos. Ao criar um ReplicationSubnetGroup, é possível optar por especificar sub-redes de uma VPC específica na sua conta. A lista de sub-redes que você especificar deve incluir pelo menos duas sub-redes que estejam em zonas de disponibilidade separadas, e todas as sub-redes devem estar na mesma VPC. Ao criar umReplicationSubnetGroup, os clientes especificam apenas sub-redes. AWS DMS determinará a VPC em seu nome, pois cada sub-rede está vinculada a exatamente uma VPC.

Ao criar um AWS DMS ReplicationInstance ou um AWS DMS ReplicationConfig, você pode optar por especificar ReplicationSubnetGroup and/or um grupo de segurança de VPC no qual a replicação ReplicationInstance ou a replicação sem servidor opera. Se não for especificado, AWS DMS escolhe o padrão do cliente ReplicationSubnetGroup (que é AWS DMS criado em seu nome se não for especificado para todas as sub-redes na VPC padrão) e o grupo de segurança da VPC padrão.

É possível optar por executar as migrações em uma zona de disponibilidade especificada por você ou em qualquer uma das zonas de disponibilidade em seu ReplicationSubnetGroup. Ao AWS DMS tentar criar uma instância de replicação ou iniciar uma replicação sem servidor, isso traduz as zonas de disponibilidade de suas sub-redes em zonas de disponibilidade na conta de serviço principal, para garantir que executemos instâncias na zona de disponibilidade correta, mesmo que os mapeamentos da zona de disponibilidade não sejam idênticos entre as duas contas.

Se você utilizar uma VPC compartilhada, precisará garantir que cria os objetos do ReplicationSubnetGroup mapeados para as sub-redes que deseja utilizar a partir em uma VPC compartilhada. Ao criar um ReplicationInstance ou um ReplicationConfig, especifique um ReplicationSubnetGroup para a VPC compartilhada e especifique um grupo de segurança de VPC que você criou para a VPC compartilhada com a solicitação Create.

Observe o seguinte sobre a utilização de uma VPC compartilhada:

O proprietário da VPC não pode compartilhar um recurso com um participante, mas o participante pode criar um recurso de serviço na sub-rede do proprietário.

O proprietário da VPC não pode acessar um recurso (como uma instância de replicação) criado pelo participante, porque todos os recursos são específicos da conta. No entanto, desde que você crie a instância de replicação na VPC compartilhada, ela poderá acessar os recursos na VPC independentemente da conta proprietária, desde que o endpoint ou a tarefa de replicação tenha as permissões corretas.

Como os recursos são específicos da conta, outros participantes não podem acessar recursos pertencentes a outras contas. Não há permissões que você possa conceder a outras contas para permitir que elas acessem os recursos criados na VPC compartilhada com a sua conta.

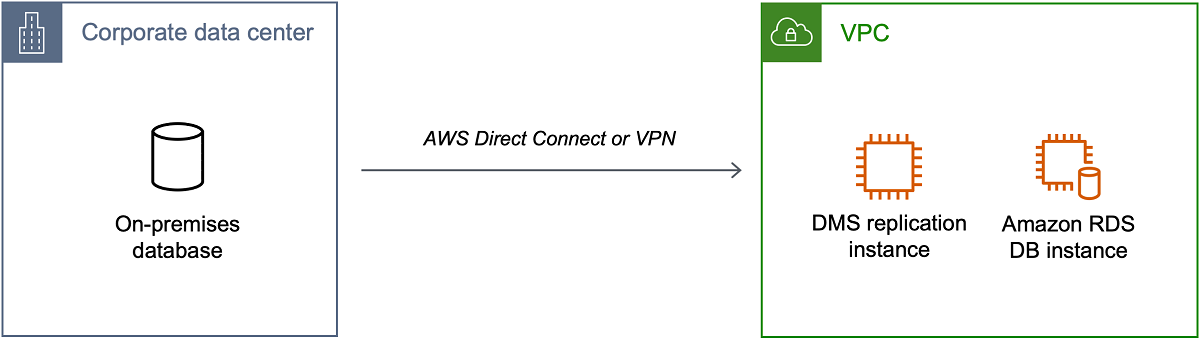

Configuração de uma rede para uma VPC usando AWS Direct Connect ou uma VPN

As redes remotas podem se conectar a uma VPC usando várias opções, como AWS Direct Connect ou uma conexão VPN de software ou hardware. Essas opções costumam ser usadas para integrar serviços locais existentes, como monitoramento, autenticação, segurança, dados ou outros sistemas, estendendo uma rede interna para a nuvem AWS . Usar esse tipo de extensão de rede facilita a conexão integrada a recursos hospedados na AWS, como uma VPC.

A ilustração a seguir mostra uma configuração em que o endpoint de origem é um banco de dados on-premises em um datacenter corporativo. Ele é conectado utilizando o AWS Direct Connect ou uma VPN a uma VPC que contém a instância de replicação e um banco de dados de destino em uma instância de banco de dados Amazon RDS.

Nessa configuração, o grupo de segurança da VPC deve incluir uma regra de roteamento que envia o tráfego destinado a um intervalo de CIDR de VPC ou a um endereço IP específico para um host. Esse host deve ser capaz de superar o tráfego da VPC na VPN local. Nesse caso, o host NAT inclui suas próprias configurações de grupo de segurança. Essas configurações devem permitir o tráfego do intervalo CIDR de VPC ou do endereço IP privado ou do grupo de segurança da instância de replicação para a instância do NAT. Mas não é recomendável utilizar o endereço IP privado da instância de replicação, pois isso poderá interromper a replicação se o endereço IP da replicação for alterado.

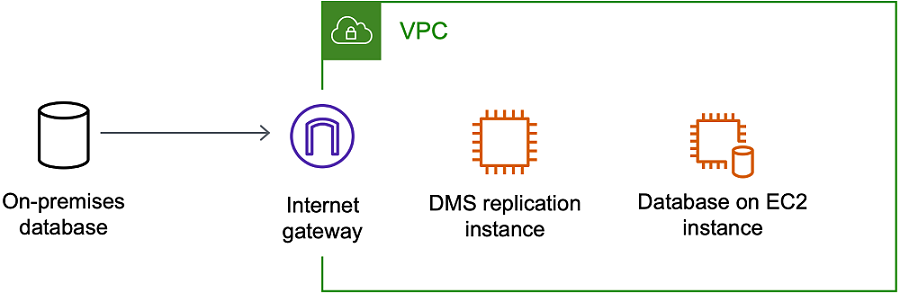

Configuração de uma rede para uma VPC utilizando a internet

Se você não usa uma VPN ou se conecta AWS Direct Connect a AWS recursos, pode usar a Internet para migrar seu banco de dados. Nesse caso, você pode migrar para uma instância da Amazon ou uma EC2 instância de banco de dados do Amazon RDS. Essa configuração envolve uma instância de replicação pública em um VPC com um gateway da Internet que contém o endpoint de destino e a instância de replicação.

Para adicionar um gateway da Internet à sua VPC, consulte Anexar um gateway da Internet, no Guia do usuário da Amazon VPC.

A tabela de rotas da VPC deve incluir regras de roteamento que enviem tráfego não destinado à VPC por padrão ao gateway da Internet. Nessa configuração, a conexão ao endpoint parecerá vir do endereço IP público da instância de replicação, não do endereço IP privado. Para obter mais informações, consulte Tabelas de rotas da VPC no Guia do usuário da Amazon VPC.

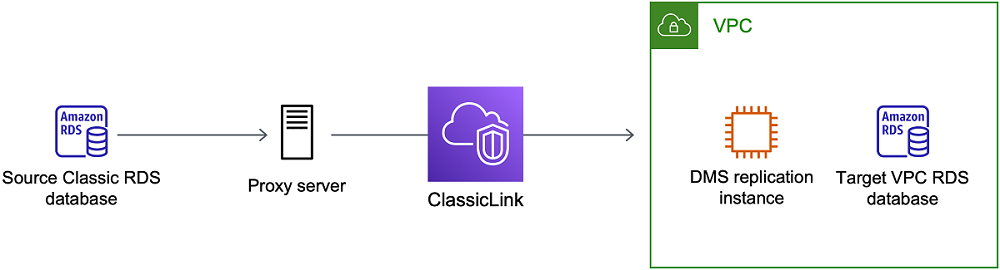

Configuração com uma instância de banco de dados RDS fora de uma VPC para uma instância de banco de dados em uma VPC usando ClassicLink

| Estamos nos aposentando do EC2 -Classic em 15 de agosto de 2022. Recomendamos que você migre de EC2 -Classic para uma VPC. Para obter mais informações, consulte Migrar de EC2 -Classic para uma VPC no Amazon EC2 User Guide e no blog EC2-Classic Networking is se aposentando — |

Para conectar uma instância de banco de dados Amazon RDS que não esteja em uma VPC a um servidor de replicação do DMS e uma instância de banco de dados em uma VPC, você pode usar com um servidor proxy. ClassicLink

ClassicLink permite vincular uma instância de banco de dados EC2 -Classic a uma VPC em sua conta, na AWS mesma região. Após criar o link, a instância do banco de dados de origem pode se comunicar com a instância de replicação dentro da VPC utilizando os endereços IP privados.

Como a instância de replicação na VPC não pode acessar diretamente a instância de banco de dados de origem EC2 na plataforma -Classic ClassicLink usando, você usa um servidor proxy. O servidor de proxy conecta instância de banco de dados de origem à VPC que contém a instância de replicação e a instância de banco de dados de destino. O servidor proxy usa ClassicLink para se conectar à VPC. O encaminhamento de portas no servidor de proxy permite a comunicação entre a instância de banco de dados de origem e a instância de banco de dados de destino na VPC.

Usando ClassicLink com o AWS Database Migration Service

Você pode conectar uma instância de banco de dados Amazon RDS que não esteja em uma VPC a um servidor de replicação do DMS e AWS uma instância de banco de dados que estejam em uma VPC. Para fazer isso, você pode usar a Amazon EC2 ClassicLink com um servidor proxy.

O procedimento a seguir mostra como usar ClassicLink para essa finalidade. Esse procedimento conecta uma instância de banco de dados de origem do Amazon RDS que não está em uma VPC a uma VPC contendo uma instância de replicação do DMS e AWS uma instância de banco de dados de destino.

Crie uma instância de replicação do AWS DMS em uma VPC. (Todas as instâncias de replicação são criadas em VPCs.)

Associe um grupo de segurança de VPC à instância de replicação e à instância de banco de dados de destino. Quando duas instâncias compartilham um grupo de segurança de VPC, elas podem se comunicar normalmente.

Configure um servidor proxy em uma instância EC2 Classic.

Crie uma conexão usando ClassicLink entre o servidor proxy e a VPC.

Crie endpoints AWS do DMS para os bancos de dados de origem e destino.

Crie uma tarefa AWS DMS.

Para usar para ClassicLink migrar um banco de dados em uma instância de banco de dados que não esteja em uma VPC para um banco de dados em uma instância de banco de dados em uma VPC

-

Crie uma instância de replicação do AWS DMS e atribua um grupo de segurança da VPC:

-

Faça login no AWS Management Console e abra o AWS DMS console em https://console.aws.amazon.com/dms/v2/

. Se você estiver conectado como usuário AWS Identity and Access Management (IAM), verifique se você tem as permissões apropriadas para acessar AWS DMS. Para obter mais informações sobre as permissões necessárias para a migração de banco de dados, consulte Permissões do IAM necessárias para utilizar o AWS DMS.

-

Na página Painel, selecione Instância de Replicação. Siga as instruções da seção Etapa 1: criar uma instância de replicação usando o console AWS DMS para criar uma instância de replicação.

-

Depois de criar a instância de replicação do AWS DMS, abra o console de EC2 serviço. Escolha Interfaces de rede no painel de navegação.

-

Escolha a DMSNetworkInterface e, em seguida, escolha Alterar grupos de segurança no menu Ações.

-

Escolha o grupo de segurança que deseja utilizar para a instância de replicação e a instância de banco de dados de destino.

-

-

Associe o grupo de segurança da última etapa à instância do banco de dados de destino.

Abra o console de serviço do Amazon RDS. No painel de navegação, escolha Instâncias.

Escolha a instância do banco de dados de destino. Para Ações de instância, escolha Modificar.

Para o parâmetro Grupo de segurança, selecione o grupo de segurança utilizado na etapa anterior.

Escolha Continuar e escolha Modificar instância de banco de dados.

-

Etapa 3: configurar um servidor proxy em uma instância EC2 clássica usando o NGINX. Use uma AMI de sua escolha para executar uma instância EC2 clássica. O exemplo abaixo baseia-se no AMI Ubuntu Server 14.04 LTS (HVM).

Para configurar um servidor proxy em uma instância EC2 Classic

-

Conecte-se à instância EC2 Classic e instale o NGINX usando os seguintes comandos:

Prompt> sudo apt-get update Prompt> sudo wget http://nginx.org/download/nginx-1.9.12.tar.gz Prompt> sudo tar -xvzf nginx-1.9.12.tar.gz Prompt> cd nginx-1.9.12 Prompt> sudo apt-get install build-essential Prompt> sudo apt-get install libpcre3 libpcre3-dev Prompt> sudo apt-get install zlib1g-dev Prompt> sudo ./configure --with-stream Prompt> sudo make Prompt> sudo make install -

Edite o arquivo daemon do NGINX,

/etc/init/nginx.conf, utilizando o código a seguir:# /etc/init/nginx.conf – Upstart file description "nginx http daemon" author "email" start on (filesystem and net-device-up IFACE=lo) stop on runlevel [!2345] env DAEMON=/usr/local/nginx/sbin/nginx env PID=/usr/local/nginx/logs/nginx.pid expect fork respawn respawn limit 10 5 pre-start script $DAEMON -t if [ $? -ne 0 ] then exit $? fi end script exec $DAEMON -

Crie um arquivo de configuração do NGINX em

/usr/local/nginx/conf/nginx.conf. No arquivo de configuração, insira o seguinte:# /usr/local/nginx/conf/nginx.conf - NGINX configuration file worker_processes 1; events { worker_connections 1024; } stream { server { listenDB instance port number; proxy_passDB instance identifier:DB instance port number; } } -

Na linha de comando, inicie o NGINX utilizando os seguintes comandos:

Prompt> sudo initctl reload-configuration Prompt> sudo initctl list | grep nginx Prompt> sudo initctl start nginx

-

-

Crie uma ClassicLink conexão entre o servidor proxy e a VPC de destino que contenha a instância de banco de dados de destino e a instância de replicação:

Abra o EC2 console e escolha a instância EC2 Classic que está executando o servidor proxy.

Em Ações, escolha e ClassicLink, em seguida, escolha Vincular à VPC.

-

Selecione o grupo de segurança utilizado anteriormente neste procedimento.

Escolha Vincular à VPC.

-

Etapa 5: Crie endpoints do AWS DMS usando o procedimento em. Etapa 2: Especificar endpoints de origem e de destino Certifique-se de usar o nome de host EC2 DNS interno do proxy como nome do servidor ao especificar o endpoint de origem.

-

Crie uma tarefa AWS DMS usando o procedimento emEtapa 3: Criar uma tarefa e migrar os dados.

Configuração para uma rede conectada aos AWS serviços

Para se conectar aos AWS serviços, use uma conexão com a Internet ou endpoints de Virtual Private Cloud (VPC). Isso se aplica quando:

- Seus endpoints de origem ou destino usam AWS serviços como:

-

-

AWS Secrets Manager

-

Amazon Simple Storage Service

-

- Seu endpoint de destino é um AWS serviço como:

-

-

Amazon S3

-

Amazon Kinesis

-

Amazon DynamoDB

-

Amazon Redshift

-

OpenSearch Serviço Amazon

-

Amazon Athena

-

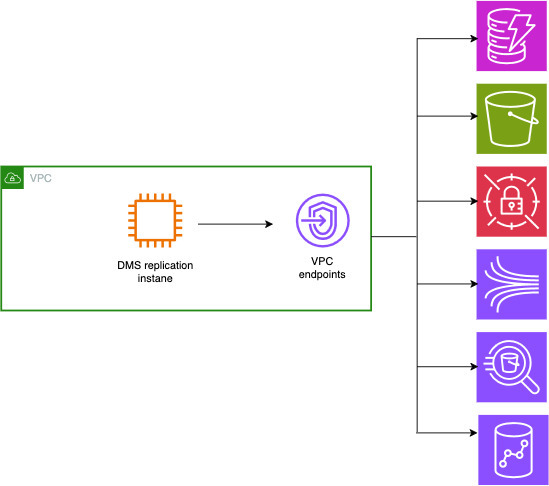

Configuração para uma rede conectada a AWS serviços usando VPC endpoints

Os VPC endpoints fornecem conexões seguras entre seus AWS recursos, conectando recursos de VPC a AWS serviços sem exigir acesso à Internet. Seus aplicativos em sub-redes privadas podem acessar AWS serviços enquanto permanecem na AWS rede, melhorando a segurança e reduzindo a latência. Consulte a imagem abaixo:

Para obter mais informações, consulte Como configurar VPC endpoints AWS DMS como endpoints de origem e destino e Configurar AWS DMS o gerenciador de segredos VPC Endpoint.

Configuração para uma rede que se conecta a AWS serviços usando a Internet

Uma instância de replicação precisa de acesso à Internet para se conectar aos AWS recursos durante a migração de dados.

Para obter mais informações sobre sub-redes públicas e privadas em uma VPC, consulte Exemplo: VPC com servidores em sub-redes privadas e NAT no Guia do usuário da Amazon Virtual Private Cloud. Você deve testar sua configuração de rede quanto à conectividade com qualquer serviço necessário.

Criar um grupo de sub-rede de replicação

Como parte da rede a ser utilizada para a migração de banco de dados, é necessário especificar as sub-redes na nuvem privada virtual (VPC) que você pretende utilizar. Essa VPC deve se basear no serviço Amazon VPC. Uma sub-rede é um intervalo de endereços IP no seu VPC em uma determinada zona de disponibilidade. Essas sub-redes podem ser distribuídas entre as zonas de disponibilidade da AWS região em que sua VPC está localizada.

Ao criar uma instância de replicação ou um perfil de instância no console do AWS DMS, você pode usar a sub-rede que você escolher.

É possível criar um grupo de sub-redes de replicação para definir as sub-redes que serão utilizadas. Selecione sub-redes em, pelo menos, duas zonas de disponibilidade.

Como criar um grupo de sub-rede de replicação

-

Faça login no AWS Management Console e abra o AWS DMS console em https://console.aws.amazon.com/dms/v2/

. Se estiver conectado como um usuário do IAM, verifique se você possui as permissões necessárias para acessar o AWS DMS. Para obter mais informações sobre as permissões necessárias para a migração de banco de dados, consulte Permissões do IAM necessárias para utilizar o AWS DMS.

-

No painel de navegação, escolha Grupos de sub-redes.

-

Selecione Create subnet group (Criar grupo de sub-redes).

-

Na página Editar grupo de sub-redes de replicação, especifique as informações do grupo de sub-rede de replicação. A tabela a seguir descreve as configurações.

Opção Ação Nome

Digite um nome para o grupo de sub-redes de replicação contendo de 8 a 16 caracteres ASCII imprimíveis (excluindo /, " e @). O nome deve ser exclusivo para sua conta na AWS região que você selecionou. Você pode optar por adicionar alguma inteligência ao nome, como incluir a AWS região e a tarefa que você está executando, por exemplo

DMS-default-VPC.Descrição

Digite uma breve descrição do grupo de sub-redes de replicação.

VPC

Selecione a VPC que deseja utilizar para a migração do banco de dados. Lembre-se de que o VPC deve ter, pelo menos, uma sub-rede em, pelo menos, duas Zonas de disponibilidade.

Adicionar sub-redes

Escolha as sub-redes que deseja incluir no grupo de sub-rede de replicação. Selecione sub-redes em, pelo menos, duas zonas de disponibilidade.

Selecione Create subnet group (Criar grupo de sub-redes).

Resolver endpoints de domínio utilizando o DNS

Normalmente, uma instância de AWS DMS replicação usa o resolvedor do Sistema de Nomes de Domínio (DNS) em uma EC2 instância da Amazon para resolver endpoints de domínio. Se a resolução de DNS for necessária, você poderá utilizar o Amazon Route 53 Resolver. Para obter mais informações sobre como utilizar o Route 53 DNS Resolver, consulte Introdução ao Route 53 Resolver.

Para obter informações sobre como utilizar seu próprio servidor de nomes on-premises para resolver determinados endpoints utilizando o Amazon Route 53 Resolver, consulte Utilização do seu próprio servidor de nomes on-premises.