As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Atualizar seus certificados TLS do Amazon DocumentDB

Tópicos

O certificado de autoridade de certificação (CA) para clusters Amazon DocumentDB foi atualizado em agosto de 2024. Se estiver usando clusters do Amazon DocumentDB com o Transport Layer Security (TLS) habilitado (a configuração padrão) e não tiver alternado a aplicação cliente e os certificados de servidor, as seguintes etapas serão necessárias para minimizar problemas de conectividade entre sua aplicação e seus clusters do Amazon DocumentDB.

Os certificados CA e de servidor foram atualizados como parte das melhores práticas de manutenção e segurança padrão do Amazon DocumentDB. As aplicações cliente devem adicionar os novos certificados de CA em seus armazenamentos de confiança, e as instâncias do Amazon DocumentDB existentes devem ser atualizadas para usar os novos certificados de CA antes dessa data de validade.

Atualizar sua aplicação e seu cluster do Amazon DocumentDB

Siga as etapas nesta seção para atualizar o pacote de certificados CA da aplicação (Etapa 1) e os certificados de servidor do cluster (Etapa 2). Antes de aplicar as alterações nos seus ambientes de produção, recomendamos testar estas etapas em um ambiente de desenvolvimento ou teste.

nota

Você deve concluir as etapas 1 e 2 em cada uma Região da AWS em que você tem clusters do Amazon DocumentDB.

Etapa 1: Fazer download do novo certificado de CA e atualizar seu aplicativo

Faça download do novo certificado da CA e atualize sua aplicação para usá-la na criação de conexões TLS com o Amazon DocumentDB. Faça download do novo pacote de certificados CA em https://truststore.pki.rds.amazonaws.com/global/global-bundle.pemglobal-bundle.pem.

nota

Se você estiver acessando o armazenamento de chaves que contém o certificado CA antigo (rds-ca-2019-root.pem) e os novos certificados CA (rds-ca-rsa2048-g1, rds-ca-rsa4096-g1, rds-ca-ecc384-g1), certifique-se de que o armazenamento de chaves seleciona global-bundle.

wget https://truststore.pki.rds.amazonaws.com/global/global-bundle.pem

Depois, atualize seus aplicativos para usar o novo pacote de certificados. O novo pacote CA contém o certificado CA antigo (rds-ca-2019) e os novos certificados CA (rds-ca-rsa2048-g1, 4096-g1, 384-g1). rds-ca-rsa rds-ca-ecc Com os dois certificados da autoridade de certificação (CA) no novo pacote, é possível atualizar seu aplicativo e cluster em duas etapas.

Para aplicações Java, crie um novo armazenamento confiável com o novo certificado CA. Para obter instruções, consulte a guia Java no tópico Conectar-se com o TLS habilitado.

Para verificar se a aplicação está usando o pacote de certificados CA mais recente, consulte Como garantir que estou usando o pacote da CA mais recente?. Se você já estiver usando o pacote de certificados CA mais recente em sua aplicação, poderá avançar para a Etapa 2.

Para obter exemplos de como usar um pacote CA com a sua aplicação, consulte Criptografia de dados em trânsito e Conectar-se com o TLS habilitado.

nota

Atualmente, o MongoDB Go Driver 1.2.1 aceita somente um certificado de servidor CA em sslcertificateauthorityfile. Consulte Conectar-se com o TLS habilitado para se conectar ao Amazon DocumentDB usando o Go quando o TLS estiver habilitado.

Etapa 2: atualizar o certificado do servidor

Depois que a aplicação foi atualizada para usar o novo pacote de CA, o próximo passo é atualizar o certificado de servidor modificando cada instância em um cluster do Amazon DocumentDB. Para modificar as instâncias para usarem o novo certificado de servidor, consulte as instruções a seguir.

O Amazon DocumentDB fornece o seguinte CAs para assinar o certificado do servidor de banco de dados para uma instância de banco de dados:

-

rds-ca-ecc384-g1 — usa uma autoridade de certificação com o algoritmo de chave privada ECC 384 e o algoritmo de assinatura. SHA384 Essa CA é compatível com a alternância automática de certificados do servidor. Isso tem suporte somente no Amazon DocumentDB 4.0 e 5.0.

-

rds-ca-rsa2048-g1 — usa uma autoridade de certificação com algoritmo de chave privada RSA 2048 e algoritmo de assinatura na maioria das regiões. SHA256 AWS Essa CA é compatível com a alternância automática de certificados do servidor.

-

rds-ca-rsa4096-g1 — usa uma autoridade de certificação com algoritmo de chave privada RSA 4096 e algoritmo de assinatura. SHA384 Essa CA é compatível com a alternância automática de certificados do servidor.

Esses certificados CA estão incluídos no pacote de certificados regionais e globais. Quando você usa a CA rds-ca-rsa 2048-g1, rds-ca-rsa 4096-g1 ou 384-g1 com um banco de dados, o Amazon rds-ca-ecc DocumentDB gerencia o certificado do servidor de banco de dados no banco de dados. O Amazon DocumentDB alterna automaticamente o certificado do servidor de banco de dados antes que ele expire.

nota

O Amazon DocumentDB não exigirá reinicialização para alternar certificados se seu cluster estiver em execução nas seguintes versões de patch do mecanismo:

Amazon DocumentDB 3.6: 1.0.208662 ou superior

Amazon DocumentDB 4.0: 2.0.10179 ou superior

Amazon DocumentDB 5.0: 3.0.4780 ou superior

Você pode determinar a versão atual do patch do mecanismo do Amazon DocumentDB executando o seguinte comando: db.runCommand({getEngineVersion: 1}).

Antes de atualizar o certificado de servidor, verifique se você concluiu a Etapa 1.

Alternância automática de certificados do servidor

O Amazon DocumentDB oferece suporte à rotação automática de certificados de servidor. O certificado do servidor é o certificado preliminar emitido para cada instância do cluster. Ao contrário dos certificados CA raiz, os certificados do servidor têm validade curta (12 meses) e o Amazon DocumentDB gerencia automaticamente sua rotação sem nenhuma ação de sua parte. O Amazon DocumentDB usa a mesma CA raiz para essa rotação automática, então você não precisa baixar um novo pacote de CA.

Importante

Ao se conectar ao seu cluster Amazon DocumentDB, recomendamos que você confie no pacote CA raiz em vez de confiar diretamente em cada certificado de servidor. Isso evitará erros de conexão após a rotação do certificado do servidor. Consulte Conectar-se com o TLS habilitado.

O Amazon DocumentDB tenta alternar seu certificado de servidor na janela de manutenção de sua preferência na meia-vida do certificado de servidor. O novo certificado de servidor é válido por 12 meses.

Use o describe-db-engine-versionsSupportsCertificateRotationWithoutRestart sinalizador para identificar se a versão do mecanismo suporta a rotação do certificado sem reinicialização.

nota

O Amazon DocumentDB oferece suporte à rotação de certificados de servidor sem reinicializações se seu cluster estiver sendo executado nas seguintes versões de patch do mecanismo:

Amazon DocumentDB 3.6: 1.0.208662 ou superior

Amazon DocumentDB 4.0: 2.0.10179 ou superior

Amazon DocumentDB 5.0: 3.0.4780 ou superior

Você pode determinar a versão atual do patch do mecanismo Amazon DocumentDB executando este comando:. db.runCommand({getEngineVersion: 1})

Se você estiver usando uma versão de patch de mecanismo mais antiga, o Amazon DocumentDB alternará o certificado do servidor e agendará um evento de reinicialização do banco de dados na janela de manutenção de sua preferência.

Solução de problemas

Se você estiver tendo problemas para conectar-se ao cluster como parte da alternância de certificado, sugerimos o seguinte:

-

Verifique se seus clientes estão usando o pacote de certificado mais recente. Consulte Como garantir que estou usando o pacote da CA mais recente?.

-

Verifique se suas instâncias estão usando o certificado mais recente. Consulte Como sei quais das minhas instâncias do Amazon DocumentDB estão usando o certificado de servidor antigo/novo?.

-

Verifique se a CA de certificado mais recente está sendo utilizada por sua aplicação. Alguns drivers, como Java e Go, exigem código extra para importar vários certificados de um pacote de certificados para o armazenamento confiável. Para obter mais informações sobre como se conectar ao Amazon DocumentDB usando TLS, consulte Conectar-se de forma programática ao Amazon DocumentDB.

-

Entre em contato com o suporte. Se você tiver dúvidas ou problemas, entre em contato com o Suporte

.

Perguntas frequentes

Veja a seguir as respostas a algumas perguntas comuns sobre certificados TLS.

E se eu tiver dúvidas ou problemas?

Se você tiver dúvidas ou problemas, entre em contato com o Suporte

Como sei se estou usando o TLS para conectar com meu cluster do Amazon DocumentDB?

Para ver se o cluster está usando TLS, examine o parâmetro tls do seu grupo de parâmetros do cluster. Se o parâmetro tls estiver definido como enabled, você está usando o certificado TLS para se conectar ao cluster. Para obter mais informações, consulte Gerenciando grupos de parâmetros de cluster do Amazon DocumentDB.

Por que vocês estão atualizando os certificados da CA e do servidor?

Os certificados da CA e do servidor do Amazon DocumentDB estão sendo atualizados como parte das práticas recomendadas de manutenção e segurança padrão do Amazon DocumentDB.

O que acontecerá se eu não fizer nada até a data de vencimento?

Se você estiver usando o TLS para se conectar ao seu cluster Amazon DocumentDB com um certificado CA expirado, seus aplicativos que se conectam via TLS não poderão mais se comunicar com o cluster Amazon DocumentDB.

O Amazon DocumentDB não alternará seus certificados de banco de dados automaticamente antes da expiração. Você deve atualizar suas aplicações e clusters para usar os novos certificados CA antes ou depois da data de expiração.

Como sei quais das minhas instâncias do Amazon DocumentDB estão usando o certificado de servidor antigo/novo?

Para identificar as instâncias do Amazon DocumentDB que ainda usam o certificado de servidor antigo, você pode usar o Amazon AWS Management Console DocumentDB ou o. AWS CLI

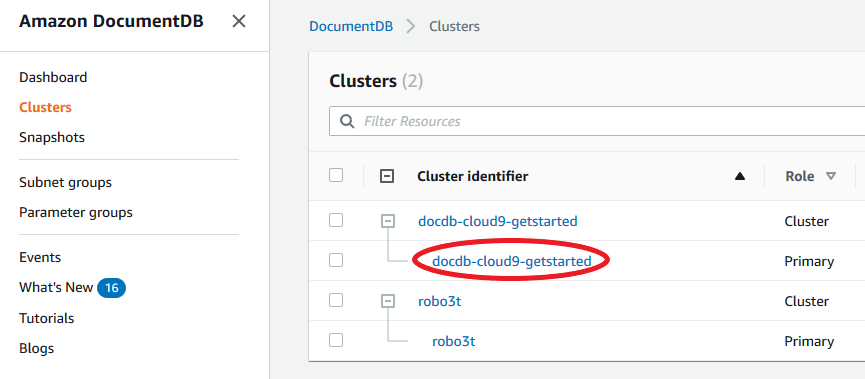

Como identificar as instâncias em seus clusters que estão usando o certificado mais antigo

-

Na lista de regiões no canto superior direito da tela, escolha aquela Região da AWS em que suas instâncias residem.

-

No painel de navegação no lado esquerdo do console, em DAX, selecione Clusters.

-

A coluna Autoridade de certificação (próxima à extremidade direita da tabela) mostra quais instâncias ainda estão com o certificado antigo do servidor (

rds-ca-2019) e com o novo certificado do servidor (rds-ca-rsa2048-g1).

Para identificar as instâncias em seus clusters que estão usando o certificado de servidor mais antigo, use o comando describe-db-clusters com o seguinte.

aws docdb describe-db-instances \ --filters Name=engine,Values=docdb \ --query 'DBInstances[*].{CertificateVersion:CACertificateIdentifier,InstanceID:DBInstanceIdentifier}'

Como modifico instâncias individuais no meu cluster do Amazon DocumentDB para atualizar o certificado do servidor?

Recomendamos atualizar os certificados de servidor para todas as instâncias de um determinado cluster ao mesmo tempo. Para modificar as instâncias em seu cluster, é possível usar o console ou a AWS CLI.

nota

Antes de atualizar o certificado de servidor, verifique se você concluiu a Etapa 1.

-

Na lista de regiões no canto superior direito da tela, escolha aquela Região da AWS em que seus clusters residem.

-

No painel de navegação no lado esquerdo do console, em DAX, selecione Clusters.

-

A coluna Autoridade de certificação (próxima à extremidade direita da tabela) mostra quais instâncias ainda estão com o certificado antigo do servidor (

rds-ca-2019) e com o novo certificado do servidor (). -

Na tabela Clusters, em Identificador de cluster, selecione uma instância para modificar.

-

Escolha Açõe e Modificar.

-

Em Autoridade de certificação, selecione o novo certificado do servidor (

rds-ca-rsa2048-g1) para esta instância. -

Você verá um resumo das alterações na próxima página. Há um alerta adicional para lembrar você de garantir que a aplicação esteja usando o pacote de certificados da CA mais recente antes de modificar a instância, para evitar interrupções na conectividade.

-

É possível optar por aplicar a modificação durante a próxima janela de manutenção ou imediatamente.

-

Escolha Modificar instância para concluir a atualização.

Conclua as etapas a seguir para identificar e alternar o certificado de servidor antigo para suas instâncias existentes do Amazon DocumentDB usando a AWS CLI.

-

Para modificar as instâncias imediatamente, execute o seguinte comando para cada instância do cluster.

aws docdb modify-db-instance --db-instance-identifier<yourInstanceIdentifier>--ca-certificate-identifier rds-ca-rsa2048-g1 --apply-immediately -

Para modificar as instâncias nos clusters para usarem o novo certificado CA na próxima janela de manutenção do cluster, execute o seguinte comando para cada instância no cluster.

aws docdb modify-db-instance --db-instance-identifier<yourInstanceIdentifier>--ca-certificate-identifier rds-ca-rsa2048-g1 --no-apply-immediately

O que acontecerá se eu adicionar uma nova instância a um cluster existente?

Todas as novas instâncias criadas usam o certificado de servidor antigo e exigem conexões TLS com o certificado CA antigo. Qualquer nova instância do Amazon DocumentDB criada após 25 de janeiro de 2024 usará como padrão o novo certificado 2048-g1. rds-ca-rsa

O que acontecerá se houver uma substituição de instância ou um failover no meu cluster?

Se houver uma substituição de instância no cluster, a nova instância criada continuará usando o mesmo certificado do servidor que a outra instância estava usando anteriormente. Recomendamos atualizar os certificados do servidor para todas as instâncias ao mesmo tempo. Se um failover acontecer no cluster, o certificado do servidor no novo primário será usado.

Se eu não uso TLS para me conectar ao meu cluster, ainda preciso atualizar cada uma das minhas instâncias?

É altamente recomendável ativar o TLS. Caso você não habilite o TLS, ainda recomendamos alternar os certificados em suas instâncias do Amazon DocumentDB, caso você planeje usar o TLS para se conectar aos seus clusters no futuro. Se você não pretende usar nunca o TLS para se conectar aos seus clusters do Amazon DocumentDB, não precisa fazer nada.

Se eu não estiver usando TLS para a conexão com meu cluster, mas planejo usá-lo no futuro, o que devo fazer?

Se você criou um cluster antes de janeiro de 2024, siga as Etapa 1 e Etapa 2 da seção anterior para garantir que sua aplicação esteja usando o pacote de CA atualizado e que cada instância do Amazon DocumentDB esteja usando o certificado de servidor mais recente. Se você criar um cluster após 25 de janeiro de 2024, seu cluster já terá o certificado de servidor mais recente (rds-ca-rsa2048-g1). Para verificar se a aplicação está usando o pacote de certificados CA mais recente, consulte Se eu não uso TLS para me conectar ao meu cluster, ainda preciso atualizar cada uma das minhas instâncias?.

O prazo pode ser prorrogado para além de agosto de 2024?

Se suas aplicações estiverem se conectando via TLS, o prazo não poderá ser prorrogado.

Como garantir que estou usando o pacote da CA mais recente?

Para verificar se você tem o pacote mais recente, use o comando a seguir. Para executar este comando, você deve ter o java instalado e as ferramentas java precisam estar na variável PATH do seu shell. Para obter mais informações, consulte Usar o Java

keytool -printcert -v -file global-bundle.pem

keytool -printcert -v -file global-bundle.p7b

Por que vejo "RDS" no nome do pacote da CA?

Para alguns recursos de gerenciamento, como o gerenciamento de certificados, o Amazon DocumentDB usa a tecnologia operacional que é compartilhada com o Amazon Relational Database Service (Amazon RDS).

Quando o novo certificado expirará?

O novo certificado de servidor expirará (geralmente) da seguinte forma:

-

rds-ca-rsa2048-g1 — Expira em 2016

-

rds-ca-rsa4096-g1 — expira em 2121

-

rds-ca-ecc384-g1 — expira em 2121

Que tipo de erros eu terei se eu não agir antes que o certificado expire?

As mensagens de erro variam dependendo do driver. Em geral, você verá erros de validação do certificado que contêm a string “o certificado expirou”.

Se eu apliquei o novo certificado de servidor, posso revertê-lo para o antigo certificado de servidor?

Se for necessário reverter uma instância para o certificado de servidor antigo, recomendamos fazer isso para todas as instâncias do cluster. Você pode reverter o certificado do servidor para cada instância em um cluster usando o AWS Management Console ou o. AWS CLI

-

Na lista de regiões no canto superior direito da tela, escolha aquela Região da AWS em que seus clusters residem.

-

No painel de navegação no lado esquerdo do console, em DAX, selecione Clusters.

-

Na tabela Clusters, em Identificador de cluster, selecione uma instância para modificar. Escolha Ações e, em seguida, Modificar.

-

Em Autoridade de certificação, é possível selecionar o certificado de servidor antigo (

rds-ca-2019). -

Escolha Continue para exibir um resumo das modificações.

-

Nesta página resultante, é possível optar por programar suas modificações para serem aplicadas na próxima janela de manutenção ou aplicá-las imediatamente. Faça sua seleção e escolha Modificar instância.

nota

Se você optar por aplicar as alterações imediatamente, todas as alterações na fila de modificações pendentes também serão aplicadas. Se qualquer uma das alterações pendentes exigir tempo de inatividade, escolher essa opção poderá causar um tempo de inatividade inesperado.

aws docdb modify-db-instance --db-instance-identifier<db_instance_name>ca-certificate-identifier rds-ca-2019<--apply-immediately | --no-apply-immediately>

Se você escolher --no-apply-immediately, a alteração será aplicada na próxima janela de manutenção do cluster.

Se eu restaurar de um snapshot ou uma restauração point-in-time, ele terá o novo certificado de servidor?

Se você restaurar um snapshot ou realizar uma point-in-time restauração após agosto de 2024, o novo cluster criado usará o novo certificado CA.

E se eu estiver tendo problemas para conectar-me diretamente ao cluster do Amazon DocumentDB de qualquer Mac OS?

O Mac OS atualizou os requisitos para certificados confiáveis. Os certificados confiáveis agora devem ser válidos por 397 dias ou menos (consulte https://support.apple.com/en-us/HT211025

nota

Esta restrição é observada nas versões mais recentes do Mac OS.

Os certificados de instância do Amazon DocumentDB são válidos por mais de quatro anos, mais do que o máximo do Mac OS. Para conectar-se diretamente a um cluster do Amazon DocumentDB em um computador que executa o Mac OS, você deve dar permissão a certificados inválidos ao criar a conexão TLS. Nesse caso, os certificados inválidos significam que o período de validade é superior a 397 dias. Você deve entender os riscos antes de permitir certificados inválidos ao conectar-se ao seu cluster do Amazon DocumentDB.

Para se conectar a um cluster Amazon DocumentDB a partir do Mac OS usando o AWS CLI, use o tlsAllowInvalidCertificates parâmetro.

mongo --tls --host <hostname> --username <username> --password <password> --port 27017 --tlsAllowInvalidCertificates