As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Configurar políticas de acesso para o Performance Insights

Para acessar o Performance Insights, é necessário ter as permissões apropriadas do AWS Identity and Access Management (IAM). Você tem as seguintes opções para conceder acesso:

-

Anexe a política gerenciada

AmazonRDSPerformanceInsightsReadOnlya um conjunto de permissões ou perfil. -

Crie uma política do IAM personalizada e anexe ela a um conjunto de permissões ou perfil.

Além disso, se você especificou uma chave gerenciada pelo cliente quando ativou o Performance Insights, certifique-se de que os usuários em sua conta têm as permissões kms:Decrypt e kms:GenerateDataKey na chave do KMS.

nota

Anexando a RDSPerformance InsightsReadOnly política da Amazon a um diretor do IAM

AmazonRDSPerformanceInsightsReadOnlyé uma política AWS gerenciada que concede acesso a todas as operações somente para leitura da API Amazon DocumentDB Performance Insights. Atualmente, todas as operações nesta API são somente leitura. Se você anexar AmazonRDSPerformanceInsightsReadOnly a um conjunto de permissões ou perfil, o destinatário poderá usar o Performance Insights com outros recursos do console.

Criação de uma política de IAM personalizada para o Performance Insights

Para usuários que não têm a política AmazonRDSPerformanceInsightsReadOnly, é possível conceder acesso ao Performance Insights criando ou modificando uma política do IAM gerenciada pelo usuário. Quando você anexa a política a um conjunto de permissões ou perfil, o destinatário pode usar o Performance Insights.

Para criar uma política personalizada

Abra o console do IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação, selecione Políticas.

-

Selecione Criar política.

-

Na página Create Policy (Criar política), escolha a guia JSON.

-

Copie e cole o texto a seguir,

us-east-1substituindo-o pelo nome da sua AWS região e111122223333pelo número da sua conta de cliente. -

Escolha Review policy (Revisar política).

-

Forneça um nome para a política e, se preferir, uma descrição. Em seguida, escolha Criar política.

Agora você pode anexar a política a um conjunto de permissões ou perfil. O procedimento a seguir pressupõe que você já tem um usuário disponível para essa finalidade.

Como anexar a política a um usuário

Abra o console do IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação, escolha Usuários.

-

Escolha um usuário existente na lista.

Importante

Para usar o Performance Insights, você deve ter acesso ao Amazon DocumentDB e à política personalizada. Por exemplo, a política AmazonDocDBReadOnlyAccesspredefinida fornece acesso somente de leitura ao Amazon DocDB. Para obter mais informações, consulte Gerenciando o acesso usando políticas.

-

Na página Summary (Resumo), escolha Add permissions (Adicionar permissões).

-

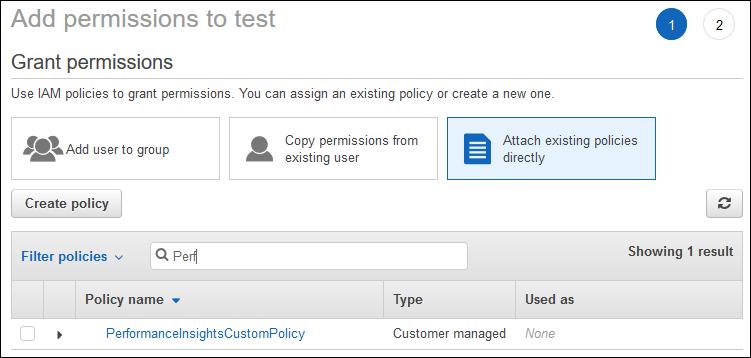

Escolha Anexar políticas existentes diretamente. Em Pesquisar, digite os primeiros caracteres do nome da sua política, conforme mostrado a seguir.

-

Escolha a política e, em seguida, escolha Próximo: revisar.

-

Escolha Adicionar permissões.

Configurando uma AWS KMS política para Performance Insights

O Performance Insights usa um AWS KMS key para criptografar dados confidenciais. Ao habilitar o Performance Insights por meio da API ou do console, você tem as seguintes opções:

-

Escolha o padrão Chave gerenciada pela AWS.

O Amazon DocumentDB usa o Chave gerenciada pela AWS para sua nova instância de banco de dados. O Amazon DocumentDB cria um Chave gerenciada pela AWS para sua AWS conta. Sua AWS conta tem uma conta diferente Chave gerenciada pela AWS para o Amazon DocumentDB para cada AWS região.

-

Escolha uma chave gerenciada pelo cliente.

Se você especificar uma chave gerenciada pelo cliente, os usuários em sua conta que chamam a API do Performance Insights precisarão das permissões

kms:Decryptekms:GenerateDataKeyna chave do KMS. Você pode configurar essas permissões por meio de políticas do IAM. No entanto, recomendamos que você gerencie essas permissões por meio da política de chaves do KMS. Para obter mais informações, consulte o tópico sobre como Utilizar políticas de chaves no AWS KMS.

A política de chave de exemplo a seguir mostra como adicionar instruções à sua política da chaves do KMS. Essas instruções permitem acesso ao Performance Insights. Dependendo de como você usa o AWS KMS, talvez você queira alterar algumas restrições. Antes de adicionar instruções à política, remova todos os comentários.