As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Opções de arquitetura do Kerberos com o Amazon EMR

Ao usar o Kerberos com o Amazon EMR, você pode escolher entre as arquiteturas listadas nesta seção. Independentemente da arquitetura que escolhida, você pode configurar o Kerberos usando as mesmas etapas. Você cria uma configuração de segurança, especifica a configuração de segurança do Kerberos e as opções específicas do cluster compatíveis ao criar o cluster, e você cria diretórios do HDFS para usuários do Linux no cluster que correspondam aos usuários principais no KDC. Para obter uma explicação sobre as opções de configuração e configurações de exemplo para cada arquitetura, consulte Configurar o Kerberos no Amazon EMR.

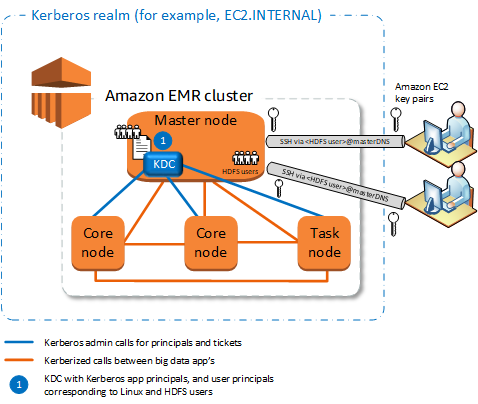

KDC dedicado ao cluster (KDC no nó primário)

Essa configuração está disponível no Amazon EMR 5.10.0 e versões posteriores.

Vantagens

-

O Amazon EMR tem total propriedade do KDC.

-

O KDC no cluster do EMR é independente das implementações centralizadas do KDC, como o Microsoft Active Directory ou o AWS Managed Microsoft AD.

-

O impacto no desempenho é mínimo porque o KDC gerencia a autenticação somente para nós locais no cluster.

-

Opcionalmente, outros clusters Kerberizados pode fazer referência ao KDC como um KDC externo. Para obter mais informações, consulte KDC externo: nó primário em um cluster diferente.

Considerações e limitações

-

Os clusters Kerberizados não podem autenticar uns ao outros, portanto, os aplicativos não podem interoperar. Se os aplicativos de cluster precisarem interoperar, você deverá estabelecer uma relação de confiança entre realms entre os clusters, ou configurar um cluster como o KDC externo para outros clusters. Se uma relação de confiança entre reinos for estabelecida, eles KDCs devem ter reinos Kerberos diferentes.

-

Você deve criar usuários Linux na EC2 instância do nó primário que correspondam aos principais usuários do KDC, junto com os diretórios do HDFS de cada usuário.

-

Os usuários principais devem usar um arquivo de chave EC2 privada e

kinitcredenciais para se conectar ao cluster usando SSH.

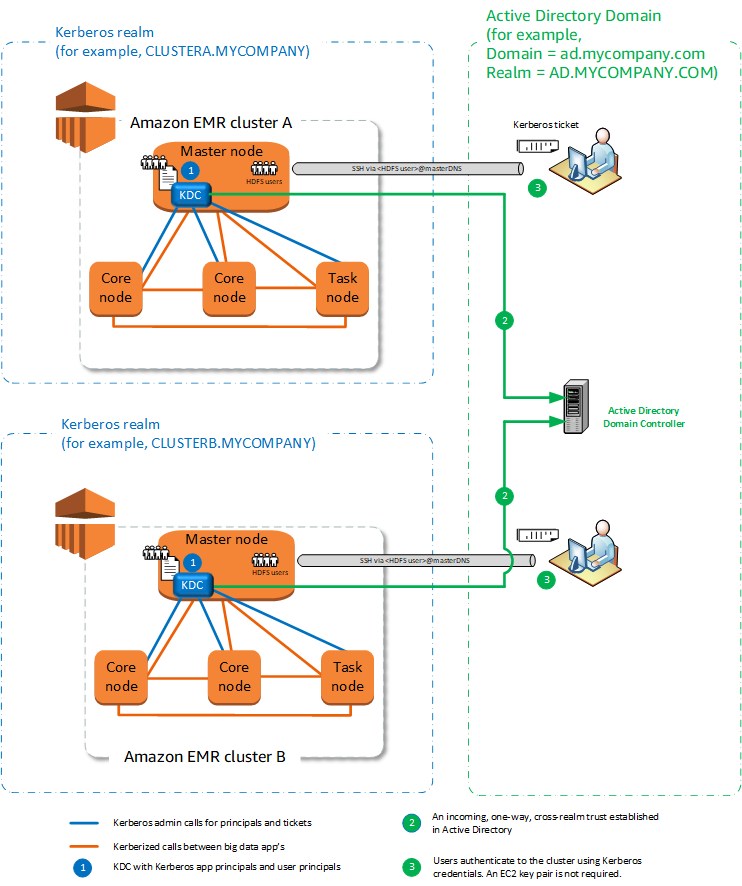

Relação de confiança entre realms

Nessa configuração, os principais (normalmente usuários) de um realm do Kerberos diferente autenticam componentes do aplicativo em um cluster do EMR Kerberizado, que tem seu próprio KDC. O KDC no nó primário estabelece uma relação de confiança com outro KDC usando um principal entre domínios que existe em ambos. KDCs O nome do principal e a senha coincidem precisamente em cada KDC. Relações de confianças entre realms são mais comuns com implementações do Active Directory, conforme mostrado no diagrama a seguir. Relações de confiança entre realms com um MIT KDC externo ou um KDC em outro cluster do Amazon EMR também são compatíveis.

Vantagens

-

O cluster do EMR no qual o KDC está instalado mantém a total propriedade do KDC.

-

Com o Active Directory, o Amazon EMR cria automaticamente usuários do Linux que correspondam aos usuários principais do KDC. Ainda assim é necessário criar diretórios do HDFS para cada usuário. Além disso, usuários principais no domínio do Active Directory podem acessar clusters Kerberizados usando

kinitcredenciais, sem o EC2 arquivo de chave privada. Isso elimina a necessidade de compartilhar o arquivo de chave privada entre os usuários do cluster. -

Como cada cluster do KDC gerencia a autenticação para os nós no cluster, os efeitos da latência da rede e da sobrecarga de processamento para um grande número de nós nos clusters é minimizado.

Considerações e limitações

-

Se estiver estabelecendo uma relação de confiança com um domínio do Active Directory, você deverá fornecer um nome de usuário e senha do Active Directory com permissões para se juntar aos principais do domínio ao criar o cluster.

-

As relações de confiança entre realms não podem ser estabelecidas entre realms do Kerberos com o mesmo nome.

-

As relações de confiança entre realms deve ser estabelecidas explicitamente. Por exemplo, se o Cluster A e o Cluster B estabelecerem uma relação de confiança entre realms com um KDC, eles não confiarão inerentemente um no outro e seus aplicativos não poderão se autenticar entre si para interoperar.

-

KDCs devem ser mantidas de forma independente e coordenada para que as credenciais dos usuários principais correspondam com precisão.

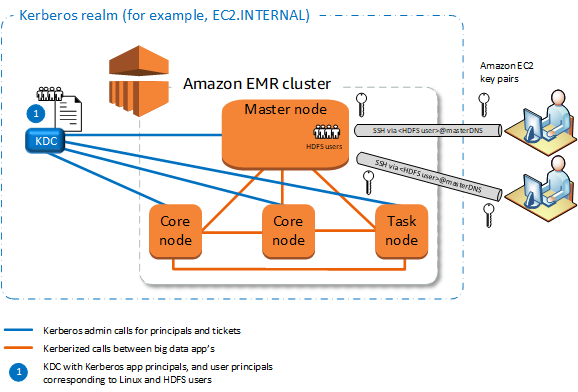

KDC externo

Configurações com um KDC externo são compatíveis com o Amazon EMR 5.20.0 e posteriores.

KDC externo: MIT KDC

Essa configuração permite que um ou mais clusters do EMR usem principais definidos e mantidos em um servidor KDC MIT.

Vantagens

-

O gerenciamento de principais é consolidado em um único KDC.

-

Vários clusters podem usar o mesmo KDC no mesmo realm do Kerberos. Para obter mais informações, consulte Requisitos para usar múltiplos clusters com o mesmo KDC.

-

O nó primário em um cluster kerberizado não tem o ônus da performance associada com a manutenção do KDC.

Considerações e limitações

-

Você deve criar usuários Linux na EC2 instância do nó primário de cada cluster Kerberizado que correspondam aos principais usuários do KDC, junto com os diretórios do HDFS de cada usuário.

-

Os usuários principais devem usar um arquivo de chave EC2 privada e

kinitcredenciais para se conectar a clusters Kerberizados usando SSH. -

Cada nó nos clusters do EMR Kerberizados deve ter uma rota de rede para o KDC.

-

Cada nó nos clusters Kerberizados coloca uma carga de autenticação no KDC externo, portanto, a configuração do KDC afeta o desempenho do cluster. Ao configurar o hardware do servidor KDC, considere o suporte simultâneo ao número máximo de nós do Amazon EMR.

-

O desempenho do cluster depende da latência da rede entre os nós nos clusters Kerberizados e no KDC.

-

A solução de problemas pode ser mais difícil devido a interdependências.

KDC externo: nó primário em um cluster diferente

Essa configuração é quase idêntica à implementação do MIT KDC externo acima, porém o KDC está no nó primário de um cluster do EMR. Para obter mais informações, consulte KDC dedicado ao cluster (KDC no nó primário) e Tutorial: configurar uma relação de confiança entre realms com um controlador de domínio do Active Directory.

Vantagens

-

O gerenciamento de principais é consolidado em um único KDC.

-

Vários clusters podem usar o mesmo KDC no mesmo realm do Kerberos. Para obter mais informações, consulte Requisitos para usar múltiplos clusters com o mesmo KDC.

Considerações e limitações

-

Você deve criar usuários Linux na EC2 instância do nó primário de cada cluster Kerberizado que correspondam aos principais usuários do KDC, junto com os diretórios do HDFS de cada usuário.

-

Os usuários principais devem usar um arquivo de chave EC2 privada e

kinitcredenciais para se conectar a clusters Kerberizados usando SSH. -

Cada nó nos clusters do EMR deve ter uma rota de rede para o KDC.

-

Cada nó do Amazon EMR nos clusters kerberizados coloca uma carga de autenticação no KDC externo, portanto, a configuração do KDC afeta a performance do cluster. Ao configurar o hardware do servidor KDC, considere o suporte simultâneo ao número máximo de nós do Amazon EMR.

-

O desempenho do cluster depende da latência da rede entre os nós nos clusters e no KDC.

-

A solução de problemas pode ser mais difícil devido a interdependências.

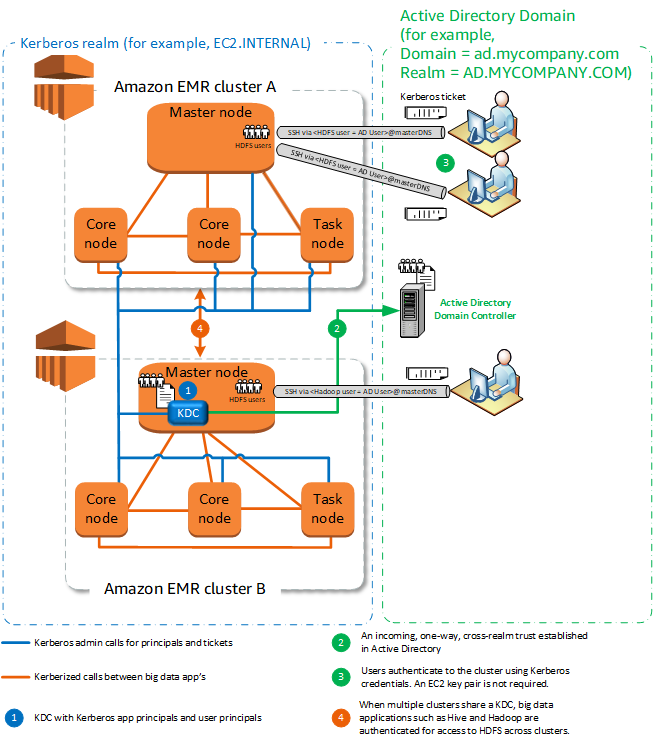

KDC externo: KDC do cluster em um cluster diferente com relação de confiança entre realms do Active Directory

Nessa configuração, você primeiro cria um cluster com um KDC dedicado ao cluster que tenha uma relação de confiança entre realms unidirecional com o Active Directory. Para ver um tutorial detalhado, consulte Tutorial: configurar uma relação de confiança entre realms com um controlador de domínio do Active Directory. Em seguida, inicie clusters adicionais, fazendo referência ao KDC do cluster que tem a confiança como um KDC externo. Para obter um exemplo, consulte KDC externo do cluster com relação de confiança entre realms do Active Directory. Isso permite que cada cluster do Amazon EMR que usa o KDC externo autentique as entidades principais definidas e mantidas em um domínio do Microsoft Active Directory.

Vantagens

-

O gerenciamento de principais é consolidado no domínio do Active Directory.

-

O Amazon EMR ingressa no realm do Active Directory, o que elimina a necessidade de criar usuários do Linux que correspondam aos usuários do Active Directory. Ainda assim é necessário criar diretórios do HDFS para cada usuário.

-

Vários clusters podem usar o mesmo KDC no mesmo realm do Kerberos. Para obter mais informações, consulte Requisitos para usar múltiplos clusters com o mesmo KDC.

-

Os usuários principais no domínio do Active Directory podem acessar clusters Kerberizados usando

kinitcredenciais, sem o EC2 arquivo de chave privada. Isso elimina a necessidade de compartilhar o arquivo de chave privada entre os usuários do cluster. -

Somente um nó primário do Amazon EMR tem a carga para manter o KDC, e somente esse cluster deve ser criado com as credenciais do Active Directory para a relação de confiança entre realms entre o KDC e o Active Directory.

Considerações e limitações

-

Cada nó nos clusters do EMR deve ter uma rota de rede para o KDC e o controlador de domínio do Active Directory.

-

Cada nó do Amazon EMR coloca uma carga de autenticação no KDC externo, portanto, a configuração do KDC afeta a performance do cluster. Ao configurar o hardware do servidor KDC, considere o suporte simultâneo ao número máximo de nós do Amazon EMR.

-

O desempenho do cluster depende da latência da rede entre os nós nos clusters e no servidor KDC.

-

A solução de problemas pode ser mais difícil devido a interdependências.

Requisitos para usar múltiplos clusters com o mesmo KDC

Vários clusters podem usar o mesmo KDC no mesmo realm do Kerberos. No entanto, se os clusters forem executados simultaneamente, eles poderão falhar se usarem ServicePrincipal nomes Kerberos conflitantes.

Se você tiver múltiplos clusters simultâneos com o mesmo KDC externo, certifique-se de que os clusters usem regiões Kerberos diferentes. Se os clusters precisarem usar o mesmo realm do Kerberos, certifique-se de que os clusters estejam em sub-redes diferentes e que os intervalos de CIDR não se sobreponham.