Use VPN para conectar gateways LoRa à sua Conta da AWS

Para conectar gateways on-premises à Conta da AWS, é possível usar uma conexão do Site-to-Site VPN ou um endpoint do Client VPN.

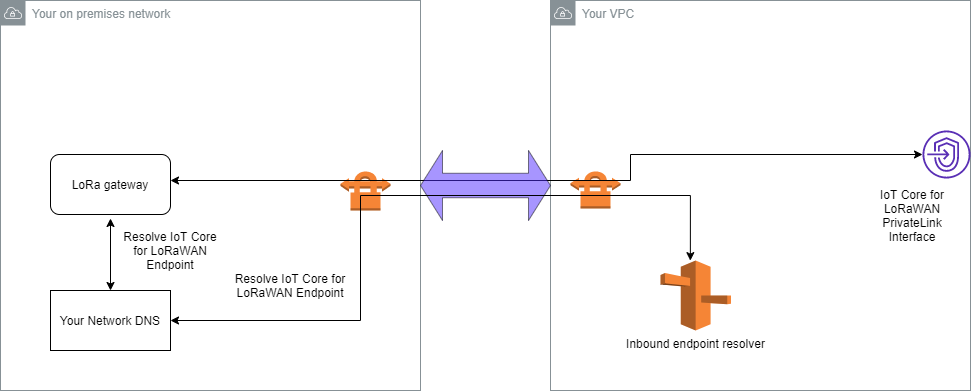

Antes de conectar gateways on-premises, você deve ter criado o endpoint da VPC e configurado uma zona hospedada privada e um resolvedor de entrada para que o tráfego dos gateways não passe pela Internet pública. Para ter mais informações, consulte Crie um endpoint de interface de VPC e uma zona hospedada privada.

Endpoint do Site-to-Site VPN

Se não tiver o hardware do gateway ou quiser testar a conexão VPN usando uma Conta da AWS diferente, você pode usar uma conexão Site-to-Site VPN. Você pode usar o Site-to-Site VPN para se conectar aos endpoints da VPC a partir da mesma Conta da AWS ou de outra Conta da AWS que você esteja usando em uma Região da AWS diferente.

nota

Se você tiver o hardware do gateway com você e quiser configurar uma conexão VPN, recomendamos que você use o Client VPN em vez disso. Para obter instruções, consulte Endpoint do cliente VPN.

Para configurar um Site-to-Site VPN:

-

Crie outra VPC no site a partir do qual você deseja configurar a conexão. Em

VPC-A, é possível reutilizar a VPC criada antes. Para criar outra VPC (por exemplo,VPC-B), use um bloco CIDR que não se sobreponha ao bloco CIDR da VPC que você criou antes.Para obter informações sobre como configurar as VPCs, siga as instruções descritas em Configurar a conexão do Site-to-Site VPN da AWS.

nota

O método VPN do Site-to-Site VPN descrito no documento usa o OpenSWAN para a conexão VPN, compatível somente com um túnel VPN. Se você usar um software comercial diferente para a VPN, poderá configurar dois túneis entre os sites.

-

Depois de configurar a conexão VPN, atualize o arquivo

/etc/resolv.confadicionando o endereço IP do resolvedor de entrada da Conta da AWS. Use esse endereço IP para o servidor de nomes. Para obter informações sobre como obter esse endereço IP, consulte Configurar o resolvedor de entrada do Route 53. Neste exemplo, podemos usar o endereço IP10.100.0.145que foi atribuído quando você criou o Route 53 Resolver.options timeout:2 attempts:5 ; generated by /usr/sbin/dhclient-script searchregion.compute.internal nameserver 10.100.0.145 -

Agora podemos testar se a conexão VPN usa o endpoint AWS PrivateLink em vez de acessar a Internet pública usando um comando

nslookup. A opção a seguir mostra um exemplo de execução do comando.nslookupaccount-specific-prefix.lns.lorawan.region.amazonaws.comA opção a seguir mostra um exemplo de saída da execução do comando, que mostra um endereço IP privado indicando que a conexão foi estabelecida com o endpoint do LNS do AWS PrivateLink.

Server: 10.100.0.145 Address: 10.100.0.145 Non-authoritative answer: Name: https://xxxxx.lns.lorawan.region.amazonaws.com Address: 10.100.0.204

Para obter informações sobre como usar uma conexão do Site-to-Site VPN, consulte Como o Site-to-Site VPN funciona.

Endpoint do cliente VPN

O AWS Client VPN é um serviço de VPN gerenciado com base no cliente que permite que você acesse com segurança recursos da AWS e recursos na rede on-premises. A opção a seguir mostra a arquitetura do serviço Client VPN.

Para estabelecer uma conexão VPN com um endpoint do Client VPN:

-

Crie um endpoint do Client VPN seguindo as instruções descritas em Introdução ao AWS Client VPN.

-

Faça login na rede on-premises (por exemplo, um roteador Wi-Fi) usando o URL de acesso desse roteador (por exemplo,

192.168.1.1) e encontre o nome raiz e a senha. -

Configure o gateway LoRaWAN seguindo as instruções na documentação do gateway e, em seguida, adicione o gateway ao AWS IoT Core for LoRaWAN. Para obter informações sobre como adicionar o gateway, consulte Integre os gateways ao AWS IoT Core for LoRaWAN.

-

Verifique se o firmware do gateway está atualizado. Se o firmware estiver desatualizado, você poderá seguir as instruções fornecidas na rede on-premises para atualizar o firmware do gateway. Para ter mais informações, consulte Atualize o firmware do gateway usando o serviço CUPS com AWS IoT Core for LoRaWAN.

-

Verifique se o OpenVPN foi ativado. Se tiver sido ativado, vá para a próxima etapa para configurar o cliente OpenVPN dentro da rede on-premises. Se ele não tiver sido ativado, siga as instruções no Guia para instalar o OpenVPN para OpenWrt

. nota

Neste exemplo, usamos OpenVPN. Você pode usar outros clientes VPN, como AWS VPN ou AWS Direct Connect, para configurar a conexão do Client VPN.

-

Configure o cliente OpenVPN com base nas informações da configuração do cliente e em como você pode usar o cliente OpenVPN usando o LuCi

. -

Faça SSH na rede on-premises e atualize o arquivo

/etc/resolv.confadicionando o endereço IP do resolvedor de entrada à Conta da AWS (10.100.0.145). -

Para que o tráfego do gateway use o AWS PrivateLink para se conectar ao endpoint, substitua a primeira entrada DNS do gateway pelo endereço IP do resolvedor de entrada.

Para obter informações sobre como usar uma conexão do Site-to-Site VPN, consulte Introdução ao Client VPN.

Conecte-se aos endpoints da VPC do LNS e do CUPS

A opção a seguir mostra como você pode testar a conexão com os endpoints da VPC do LNS e do CUPS.

Testar o endpoint do CUPS

Para testar a conexão do AWS PrivateLink com o endpoint do CUPS a partir do gateway LoRa, execute o seguinte comando:

curl -k -v -X POST https://xxxx.cups.region.iotwireless.iot:443/update-info --cacert cups.trust --cert cups.crt --key cups.key --header "Content-Type: application/json" --data '{ "router": "xxxxxxxxxxxxx", "cupsUri": "https://xxxx.cups.lorawan.region.amazonaws.com:443", "cupsCredCrc":1234, "tcCredCrc":552384314 }' —output cups.out

Testar o endpoint do LNS

Para testar o endpoint do LNS, primeiro provisione um dispositivo LoRaWAN que funcionará com o gateway sem fio. Em seguida, você pode adicionar o dispositivo e executar o procedimento de junção, após o qual você pode começar a enviar mensagens de uplink.