As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Usando OpenSearch painéis com o Amazon Service OpenSearch

OpenSearch O Dashboards é uma ferramenta de visualização de código aberto projetada para trabalhar com. OpenSearch O Amazon OpenSearch Service fornece uma instalação de painéis com cada domínio do OpenSearch serviço. Os painéis são executados nos principais nós de dados do domínio.

OpenSearch Os painéis são uma ferramenta de visualização para explorar e analisar dados em um único OpenSearch domínio. Por outro lado, a interface de OpenSearch usuário centralizada (também chamada de OpenSearch aplicativo) é uma interface de usuário baseada em nuvem que se conecta a vários OpenSearch domínios, coleções OpenSearch sem servidor e fontes de dados. AWS Ele inclui espaços de trabalho para casos de uso específicos, como análise de observabilidade e segurança, e fornece uma experiência unificada em todos os conjuntos de dados. Embora os painéis estejam vinculados a domínios individuais, a interface de usuário centralizada permite a integração e análise de dados entre domínios. Para obter mais informações, consulte Usando a OpenSearch interface do usuário no Amazon OpenSearch Service.

Você pode encontrar um link para OpenSearch painéis no painel do seu domínio no console OpenSearch de serviços. Para domínios em execução OpenSearch, o URL édomain-endpoint/_dashboards/domain-endpoint/_plugin/kibana

As consultas que usam essa instalação padrão do Dashboards têm um tempo limite de 300 segundos.

nota

Esta documentação discute os OpenSearch painéis no contexto do Amazon OpenSearch Service, incluindo diferentes maneiras de se conectar a ele. Para obter uma documentação abrangente, incluindo um guia de introdução, instruções para criar um painel, gerenciamento de painéis e Dashboards Query Language (DQL), consulte OpenSearch Painéis

Controle do acesso aos painéis

Os painéis não oferecem suporte nativo a usuários e funções do IAM, mas o OpenSearch Service oferece várias soluções para controlar o acesso aos painéis:

-

Habilitar a Autenticação SAML para Dashboards.

-

Usar o controle de acesso refinado com a autenticação básica HTTP.

-

Configure a Autenticação do Cognito para painéis.

-

Para domínios de acesso público, configure uma política de acesso baseada em IP que use ou não um servidor de proxy.

-

Para domínios de acesso VPC, use uma política de acesso aberto que use ou não use um servidor de proxy e grupos de segurança para controlar o acesso. Para saber mais, consulte Sobre políticas de acesso em domínios da VPC.

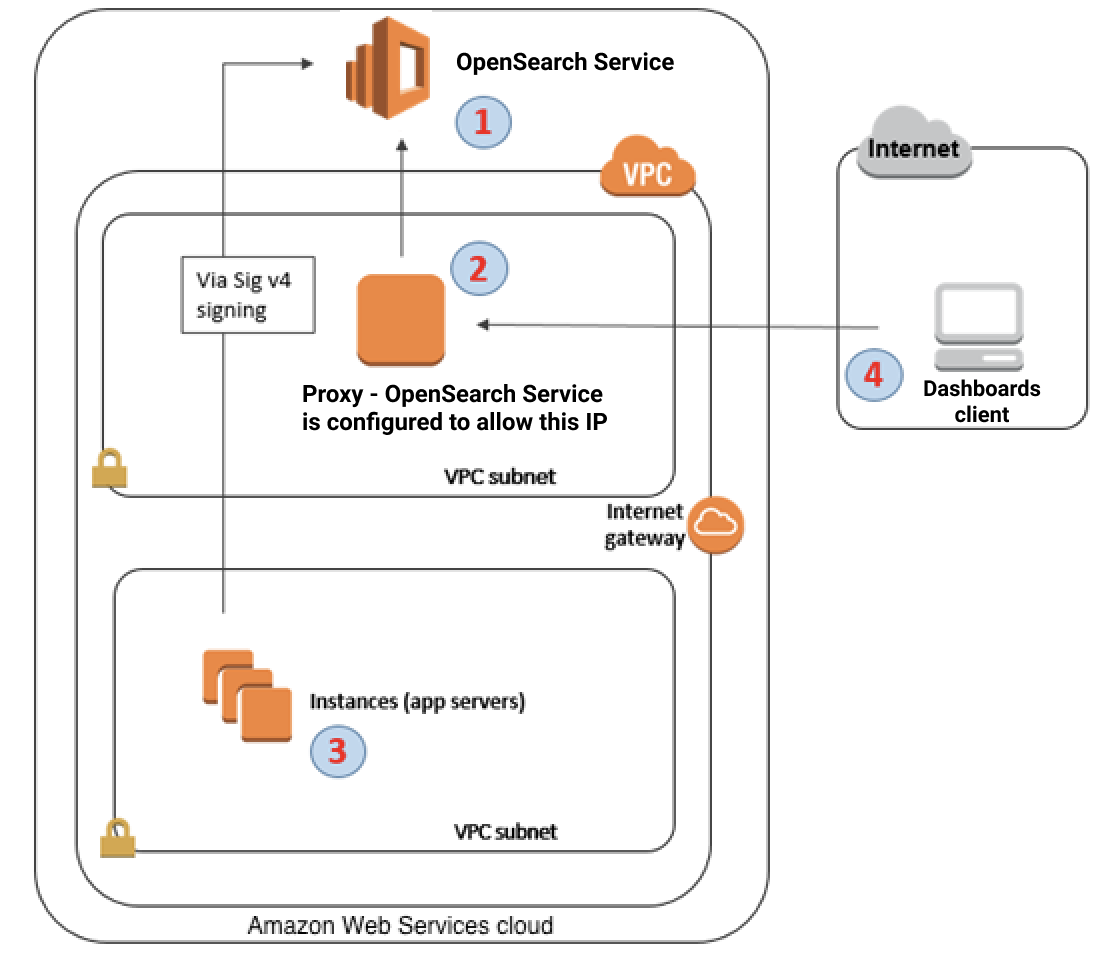

Usando um proxy para acessar o OpenSearch serviço a partir de painéis

nota

Esse processo só será aplicável se o domínio usar acesso público e você não quiser usar a autenticação do Cognito. Consulte Controle do acesso aos painéis .

Como o Dashboards é um JavaScript aplicativo, as solicitações se originam do endereço IP do usuário. O controle de acesso baseado em IP pode ser impraticável devido ao grande número de endereços IP que você precisaria inserir em uma lista de permissões para que cada usuário tivesse acesso ao Dashboards. Uma solução alternativa é colocar um servidor proxy entre os painéis e OpenSearch o serviço. Em seguida, você pode adicionar uma política de acesso com base em IP que permite solicitações de apenas um endereço IP, o do proxy. O diagrama a seguir mostra essa configuração.

-

Esse é o seu domínio OpenSearch de serviço. O IAM fornece acesso autorizado para este domínio. Uma política de acesso adicional com base em IP fornece acesso ao servidor de proxy.

-

Esse é o servidor proxy, executado em uma EC2 instância da Amazon.

-

Outros aplicativos podem usar o processo de assinatura Signature Version 4 para enviar solicitações autenticadas ao OpenSearch Serviço.

-

Os clientes do Dashboards se conectam ao seu domínio OpenSearch de serviço por meio do proxy.

Para habilitar esse tipo de configuração, você precisa de uma política com base em recursos que especifica funções e endereços IP. Aqui está um exemplo de política:

Recomendamos que você configure a EC2 instância que executa o servidor proxy com um endereço IP elástico. Dessa forma, você pode substituir a instância quando necessário e ainda anexar o mesmo endereço IP público. Para saber mais, consulte Endereços IP elásticos no Guia EC2 do usuário da Amazon.

Se você usar um servidor de proxy e a autenticação do Cognito, talvez seja necessário adicionar configurações do Dashboards e do Amazon Cognito para evitar erros de redirect_mismatch. Veja o exemplo nginx.conf a seguir:

server { listen 443; server_name $host; rewrite ^/$ https://$host/_plugin/_dashboards redirect; ssl_certificate /etc/nginx/cert.crt; ssl_certificate_key /etc/nginx/cert.key; ssl on; ssl_session_cache builtin:1000 shared:SSL:10m; ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_ciphers HIGH:!aNULL:!eNULL:!EXPORT:!CAMELLIA:!DES:!MD5:!PSK:!RC4; ssl_prefer_server_ciphers on; location /_plugin/_dashboards { # Forward requests to Dashboards proxy_pass https://$dashboards_host/_plugin/_dashboards; # Handle redirects to Cognito proxy_redirect https://$cognito_host https://$host; # Update cookie domain and path proxy_cookie_domain $dashboards_host $host; proxy_cookie_path / /_plugin/_dashboards/; # Response buffer settings proxy_buffer_size 128k; proxy_buffers 4 256k; proxy_busy_buffers_size 256k; } location ~ \/(log|sign|fav|forgot|change|saml|oauth2) { # Forward requests to Cognito proxy_pass https://$cognito_host; # Handle redirects to Dashboards proxy_redirect https://$dashboards_host https://$host; # Update cookie domain proxy_cookie_domain $cognito_host $host; } }

nota

(Opcional) Se você optar por provisionar um nó de coordenador dedicado, ele começará automaticamente a hospedar OpenSearch painéis. Consequentemente, a disponibilidade dos recursos dos nós de dados, como CPU e memória, aumenta. Essa maior disponibilidade dos recursos dos nós de dados pode ajudar a melhorar a resiliência geral do seu domínio.

Configurando painéis para usar um servidor de mapas WMS

A instalação padrão do Dashboards for OpenSearch Service inclui um serviço de mapas, exceto para domínios nas regiões da Índia e da China. O serviço de mapa oferece suporte a até 10 níveis de zoom.

Independentemente da sua região, é possível configurar o Dashboards para usar um servidor diferente do Web Map Service (WMS) para coordenar visualizações de mapas. As visualizações de mapa de região oferecem suporte apenas ao serviço de mapa padrão.

Para configurar o Dashboards para usar um servidor de mapas WMS:

-

Abra o Dashboards.

-

Escolha Stack Management (Gerenciamento de pilhas).

-

Escolha Advanced Settings.

-

Localize Visualização:Tilemap:. WMSdefaults

-

Altere

enabledparatrueeurlpara o URL de um servidor de mapas WMS válido:{ "enabled": true, "url": "wms-server-url", "options": { "format": "image/png", "transparent": true } } -

Escolha Salvar alterações.

Para aplicar o novo valor padrão a visualizações, talvez seja necessário recarregar o Dashboards. Se você salvou as visualizações, selecione Opções depois de abrir a visualização. Verifique se o Servidor de mapas WMS está habilitado e se o URL do WMS contém o servidor de mapas de sua preferência e selecione Aplicar alterações.

nota

Os serviços de mapa costumam ter taxas ou restrições de licenciamento. Você será responsável por todos esses fatores em qualquer servidor de mapas que especificar. Você pode encontrar os serviços de mapa em U.S. Geological Survey

Conectando um servidor local de painéis ao serviço OpenSearch

Se você já investiu um tempo significativo na configuração de sua própria instância de Dashboards, você pode usá-la em vez (ou além) da instância de Dashboards padrão que OpenSearch o Service fornece. O procedimento a seguir destina-se a domínios que usam o controle de acesso refinado com uma política de acesso aberto.

Para conectar um servidor local do Dashboards ao Serviço OpenSearch

-

No seu domínio OpenSearch de serviço, crie um usuário com as permissões apropriadas:

-

No Dashboards, vá para Segurança, Usuários internos e escolha Criar usuário interno.

-

Forneça um nome de usuário e uma senha e escolha Create (Criar).

-

Vá para Roles (Funções) e selecione uma função.

-

Selecione Mapped users (Usuários mapeados) e escolha Manage mapping (Gerenciar mapeamento).

-

Em Users (Usuários), adicione seu nome de usuário e escolha Map (Mapa).

-

-

Baixe e instale a versão apropriada do plug-in de OpenSearch segurança

em sua instalação autogerenciada do Dashboards OSS. -

No servidor local do Dashboards, abra o

config/opensearch_dashboards.ymlarquivo e adicione seu endpoint de OpenSearch serviço com o nome de usuário e a senha que você criou anteriormente:opensearch.hosts: ['https://domain-endpoint'] opensearch.username: 'username' opensearch.password: 'password'Você pode usar seguinte arquivo

opensearch_dashboards.ymlde exemplo:server.host: '0.0.0.0' opensearch.hosts: ['https://domain-endpoint'] opensearchDashboards.index: ".username" opensearch.ssl.verificationMode: none # if not using HTTPS opensearch_security.auth.type: basicauth opensearch_security.auth.anonymous_auth_enabled: false opensearch_security.cookie.secure: false # set to true when using HTTPS opensearch_security.cookie.ttl: 3600000 opensearch_security.session.ttl: 3600000 opensearch_security.session.keepalive: false opensearch_security.multitenancy.enabled: false opensearch_security.readonly_mode.roles: ['opensearch_dashboards_read_only'] opensearch_security.auth.unauthenticated_routes: [] opensearch_security.basicauth.login.title: 'Please log in using your username and password' opensearch.username: 'username' opensearch.password: 'password' opensearch.requestHeadersWhitelist: [authorization, securitytenant, security_tenant]

Para ver seus índices OpenSearch de serviço, inicie seu servidor local de painéis, acesse Dev Tools e execute o seguinte comando:

GET _cat/indices

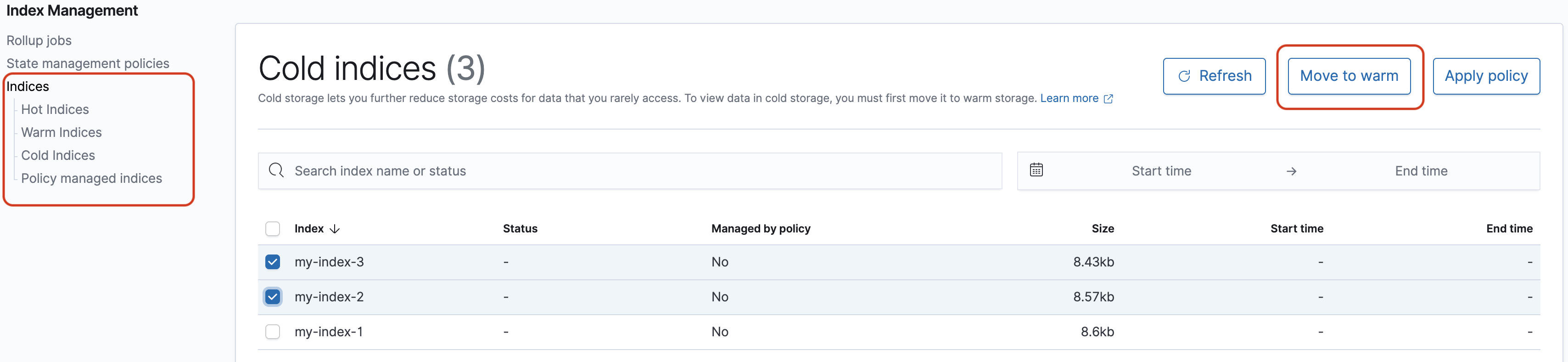

Gerenciando índices em painéis

A instalação do Dashboards em seu domínio OpenSearch de serviço fornece uma interface de usuário útil para gerenciar índices em diferentes níveis de armazenamento em seu domínio. Escolha Gerenciamento de índices no menu principal dos painéis para visualizar todos os índices em armazenamento quente e refrigerado UltraWarm, bem como os índices gerenciados pelas políticas do Index State Management (ISM). Use o gerenciamento de índices para mover índices entre os armazenamentos mornos e frios, e para monitorar migrações entre os três níveis.

Observe que você não verá as opções de índice de quente, quente e frio, a menos que tenha o armazenamento a frio UltraWarm e/ou o armazenamento a frio ativado.

Recursos adicionais

A instalação padrão do Dashboards em cada domínio do OpenSearch Serviço tem alguns recursos adicionais:

-

Interfaces de usuário para os vários OpenSearchplug-ins

-

Use o menu Reports (Relatórios) para gerar relatórios CSV sob demanda na página Discover (Descobrir) e relatórios PDF ou PNG de painéis ou visualizações. Os relatórios CSV têm um limite de 10.000 linhas.