As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Visão geral da segurança no Amazon OpenSearch Serverless

A segurança no Amazon OpenSearch Serverless difere fundamentalmente da segurança no Amazon OpenSearch Service das seguintes maneiras:

| Recurso | OpenSearch Serviço | OpenSearch Sem servidor |

|---|---|---|

| Controle de acesso a dados | O acesso aos dados é determinado por políticas do IAM e por controle de acesso minucioso. | O acesso aos dados é determinado por políticas de acesso a dados. |

| Criptografia em repouso | A criptografia em repouso é opcional para domínios. | A criptografia em repouso é obrigatória para coleções. |

| Configuração e administração da segurança | Você deve configurar a rede, a criptografia e o acesso aos dados individualmente para cada domínio. | É possível usar políticas de segurança para gerenciar as configurações de segurança de várias coleções em escala. |

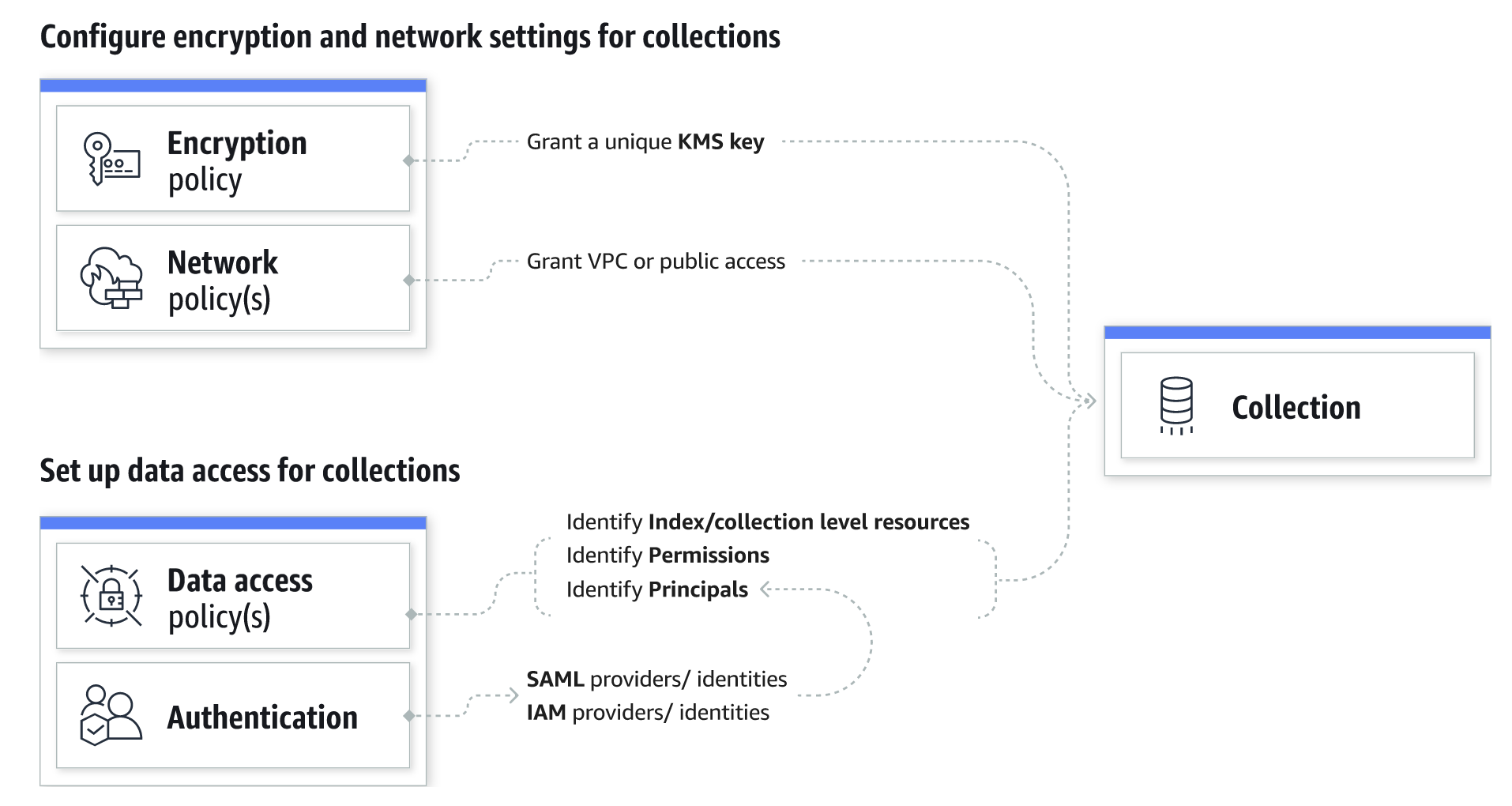

O diagrama a seguir ilustra os componentes de segurança que compõem uma coleção funcional. Uma coleção deve ter uma chave de criptografia atribuída, configurações de acesso à rede e uma política de acesso a dados correspondente que conceda permissão aos seus recursos.

Tópicos

Políticas de criptografia

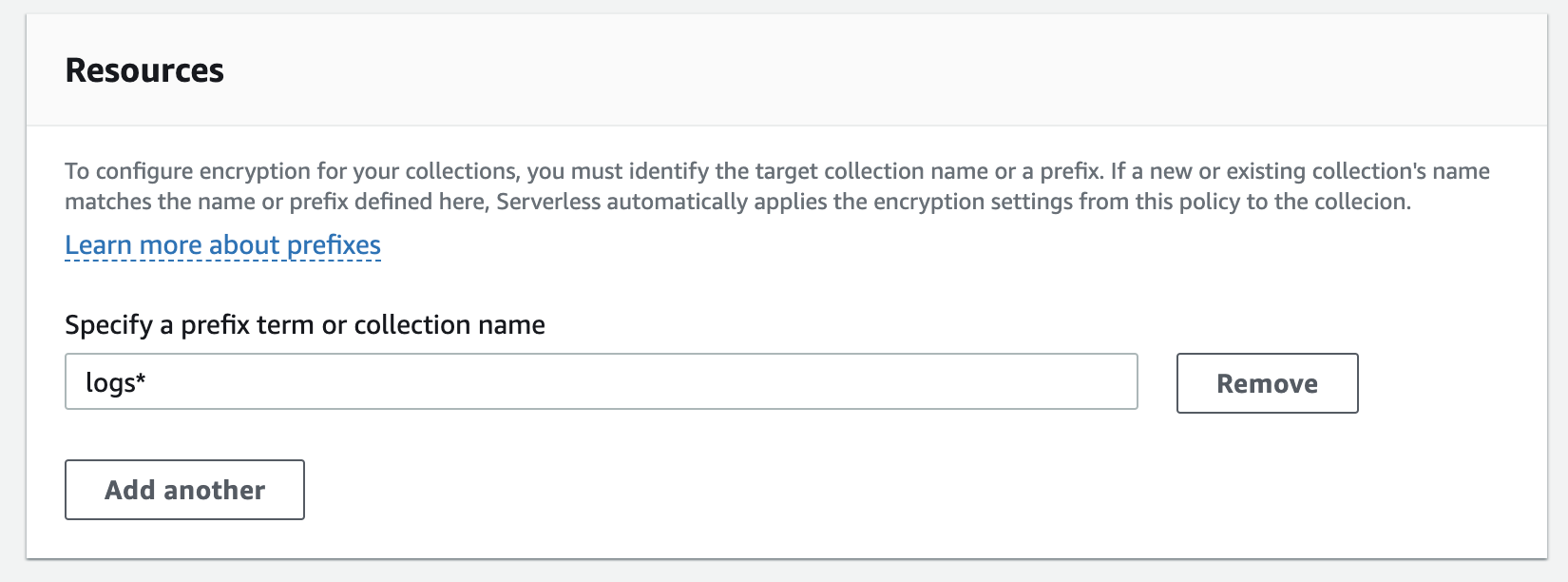

As políticas de criptografia definem se suas coleções são criptografadas com uma chave gerenciada pelo cliente Chave pertencente à AWS ou com uma chave gerenciada pelo cliente. As políticas de criptografia consistem em dois componentes: um padrão de recursos e uma chave de criptografia. O padrão de recursos define a qual coleção ou coleções a política se aplica. A chave de criptografia determina como as coleções associadas serão protegidas.

Para aplicar uma política a várias coleções, inclua um curinga (*) na regra da política. Por exemplo, a política a seguir se aplica a todas as coleções com nomes que começam com “logs”.

As políticas de criptografia simplificam o processo de criação e gerenciamento de coleções, especialmente quando isso é feito de forma programática. Você pode criar uma coleção especificando um nome, e uma chave de criptografia é automaticamente atribuída a ela no momento da criação.

Políticas de rede

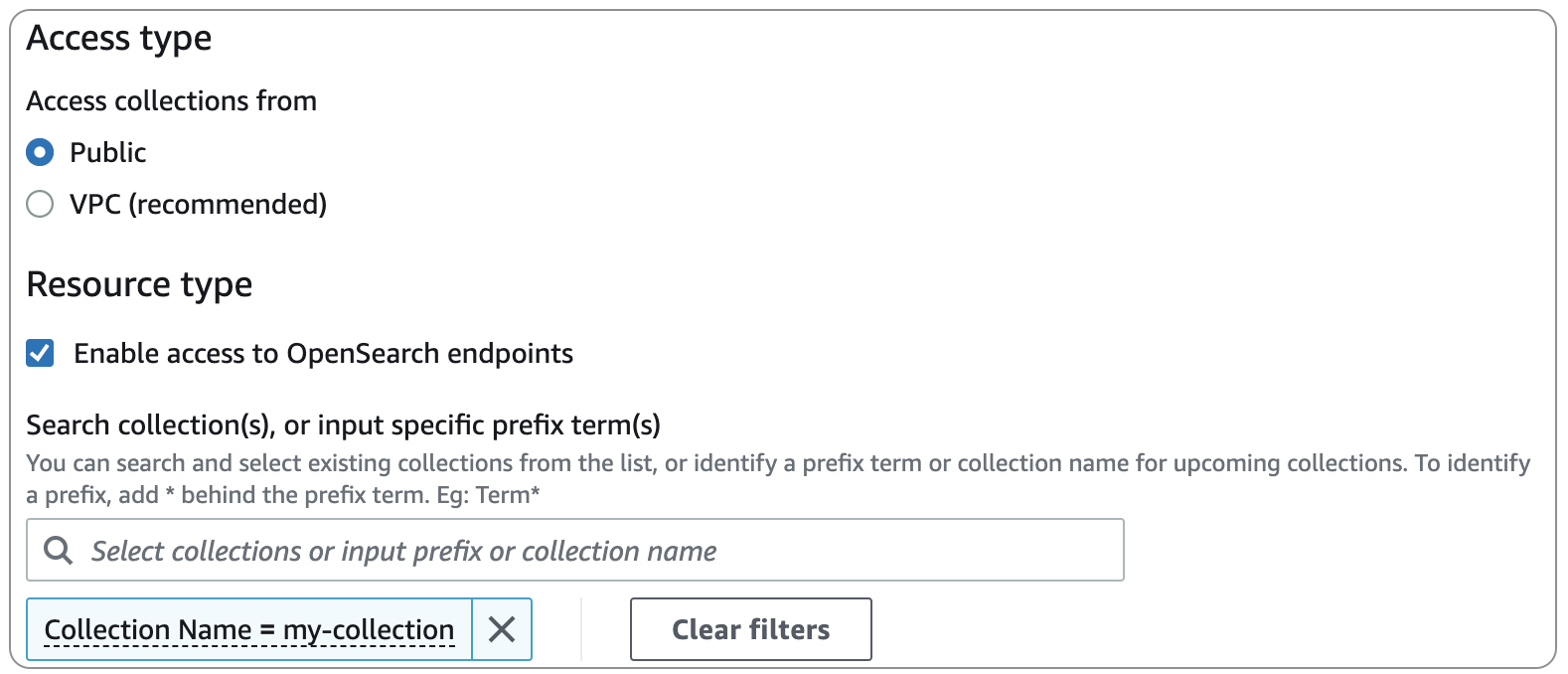

As políticas de rede definem se suas coleções podem ser acessadas de forma privada ou pela Internet a partir de redes públicas. As coleções particulares podem ser acessadas por meio de endpoints VPC OpenSearch gerenciados sem servidor ou por pontos específicos, Serviços da AWS como o Amazon Bedrock, usando acesso privado.AWS service (Serviço da AWS) Assim como as políticas de criptografia, as políticas de rede podem ser aplicadas a várias coleções, o que permite gerenciar o acesso à rede para muitas coleções em grande escala.

As políticas de rede consistem em dois componentes: um tipo de acesso e um tipo de recurso. O tipo de acesso pode ser público ou privado. O tipo de recurso determina se o acesso escolhido se aplica ao endpoint da coleção, ao endpoint do OpenSearch Dashboards ou a ambos.

Se você planeja configurar o acesso à VPC dentro de uma política de rede, primeiro deve criar um ou mais VPC endpoints gerenciados OpenSearch sem servidor. Esses endpoints permitem que você acesse o OpenSearch Serverless como se estivesse em sua VPC, sem o uso de um gateway de internet, dispositivo NAT, conexão VPN ou conexão. AWS Direct Connect

O acesso privado ao só Serviços da AWS pode ser aplicado ao endpoint da coleção, não ao OpenSearch endpoint do OpenSearch Dashboards. Serviços da AWS não pode ter acesso aos OpenSearch painéis.

Políticas de acesso a dados

As políticas de acesso a dados definem como seus usuários acessam os dados em suas coleções. As políticas de acesso a dados ajudam você a gerenciar coleções em grande escala atribuindo automaticamente permissões de acesso a coleções e índices que correspondam a um padrão específico. Várias políticas podem ser aplicadas a um único recurso.

As políticas de acesso a dados consistem em um conjunto de regras, cada uma com três componentes: um tipo de recurso, recursos concedidos e um conjunto de permissões. O tipo de recurso pode ser uma coleção ou um índice. Os recursos concedidos podem ser collection/index nomes ou padrões com um caractere curinga (*). A lista de permissões especifica a quais operações de OpenSearch API a política concede acesso. Além disso, a política contém uma lista de entidades principais, que especificam os perfis e usuários do IAM e as identidades SAML aos quais conceder acesso.

Para obter mais informações sobre o formato de uma política de acesso a dados, consulte a sintaxe da política.

Antes de criar uma política de acesso a dados, é necessário ter um ou mais usuários ou perfis do IAM, ou identidades SAML, aos quais fornecer acesso na política. Consulte a próxima seção para obter detalhes.

nota

Mudar de acesso público para privado para sua coleção removerá a guia Índices no console de coleção OpenSearch sem servidor.

Autenticação SAML e IAM

As entidades principais do IAM e as identidades do SAML são um dos alicerces de uma política de acesso a dados. Na declaração principal de uma política de acesso, é possível incluir usuários e perfis do IAM e identidades SAML. Em seguida, essas entidades principais recebem as permissões que você especifica nas regras de política associadas.

[ { "Rules":[ { "ResourceType":"index", "Resource":[ "index/marketing/orders*" ], "Permission":[ "aoss:*" ] } ], "Principal":[ "arn:aws:iam::123456789012:user/Dale", "arn:aws:iam::123456789012:role/RegulatoryCompliance", "saml/123456789012/myprovider/user/Annie" ] } ]

Você configura a autenticação SAML diretamente no OpenSearch Serverless. Para obter mais informações, consulte Autenticação SAML para Amazon Serverless OpenSearch .

Segurança da infraestrutura

O Amazon OpenSearch Serverless é protegido pela segurança de rede AWS global. Para obter informações sobre serviços AWS

de segurança e como AWS proteger a infraestrutura, consulte AWS Cloud Security

Você usa chamadas de API AWS publicadas para acessar o Amazon OpenSearch Serverless pela rede. Os clientes devem ser compatíveis com o Transport Layer Security (TLS). Exigimos TLS 1.2 e recomendamos TLS 1.3. Para obter uma lista das cifras compatíveis com o TLS 1.3, consulte Protocolos e cifras TLS na documentação do Elastic Load Balancing.

Além disso, você deve assinar solicitações usando um ID de chave de acesso e uma chave de acesso secreta associada a um principal do IAM. Ou é possível usar o AWS Security Token Service (AWS STS) para gerar credenciais de segurança temporárias para assinar solicitações.