As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Terminologia e conceitos para AWS Organizations

Este tópico explica alguns dos principais conceitos do AWS Organizations.

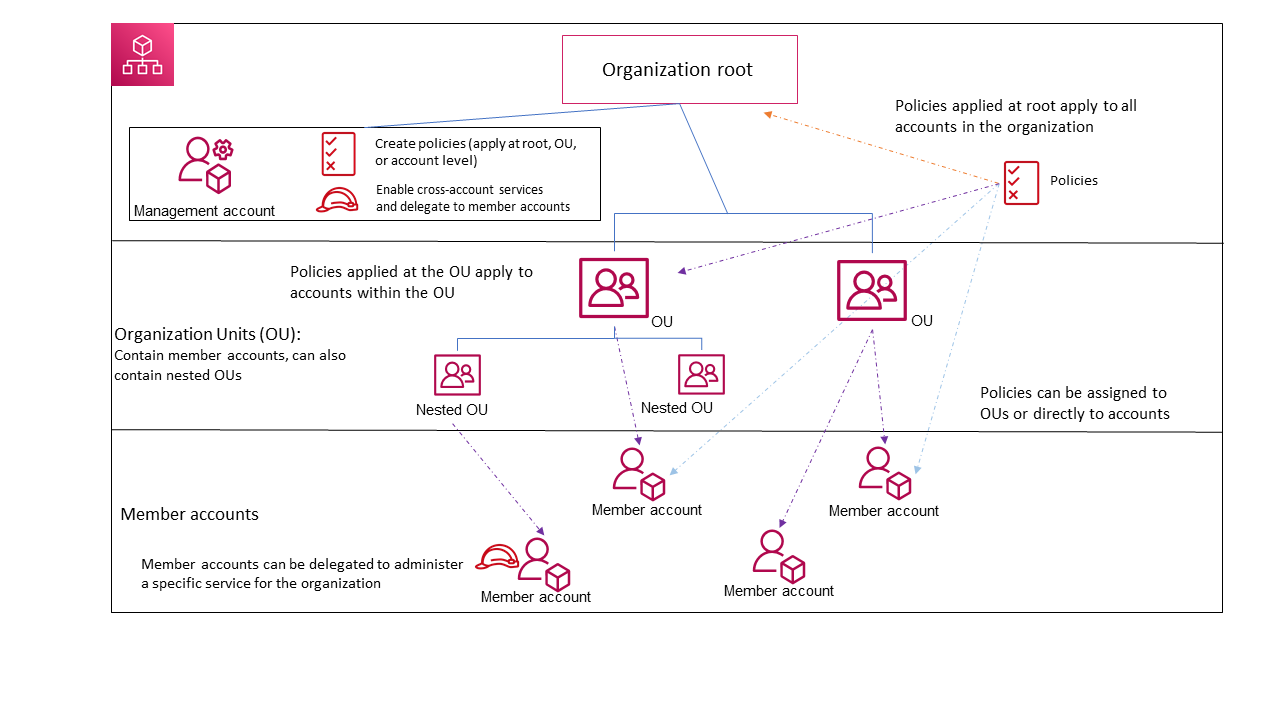

O diagrama a seguir mostra uma organização que consiste em cinco contas organizadas em quatro unidades organizacionais (OUs) abaixo da raiz. A organização também tem várias políticas vinculadas a algumas OUs ou diretamente às contas.

Para obter uma descrição de cada um desses itens, consulte as definições neste tópico.

Tópicos

Conjuntos de recursos disponíveis

- Todos os recursos (recomendado)

-

Todos os recursos são o conjunto de recursos padrão que está disponível para AWS Organizations. Você pode definir políticas centrais e requisitos de configuração para uma organização inteira, criar permissões ou recursos personalizados dentro da organização, gerenciar e organizar suas contas em uma única fatura e delegar responsabilidades a outras contas em nome da organização. Você também pode usar integrações com outros Serviços da AWS para definir configurações centrais, mecanismos de segurança, requisitos de auditoria e compartilhamento de recursos em todas as contas-membro em sua organização. Para obter mais informações, consulte Usando AWS Organizations com outros Serviços da AWS.

O modo Todos os recursos fornece todos os recursos de faturamento consolidado junto com os recursos administrativos.

- Faturamento consolidado

-

O faturamento consolidado é o conjunto de recursos que fornece a funcionalidade de cobrança compartilhada, mas não inclui os recursos mais avançados do. AWS Organizations Por exemplo, você não pode permitir que outros AWS serviços se integrem à sua organização para funcionar em todas as contas, nem usar políticas para restringir o que usuários e funções em diferentes contas podem fazer.

Você pode habilitar todos os recursos em uma organização que originalmente oferecia suporte apenas aos recursos de faturamento consolidado. Para habilitar todos os recursos, todas as contas-membro convidadas devem aprovar a alteração aceitando o convite enviado quando a conta de gerenciamento inicia o processo. Para obter mais informações, consulte Habilitando todos os recursos de uma organização com AWS Organizations.

Estrutura da organização

- Organização

-

Uma organização é um conjunto de Contas da AWS que você pode gerenciar centralmente e organizar em uma estrutura hierárquica em forma de árvore com uma raiz na parte superior e unidades organizacionais aninhadas sob a raiz. Cada conta pode estar diretamente na raiz ou colocada em uma das da OUs hierarquia.

Cada organização consiste em:

Zero ou mais contas-membro

Zero ou mais unidades organizacionais (OUs)

Zero ou mais políticas

Uma organização tem a funcionalidade que é determinada pelo conjunto de recursos que você ativar.

- Raiz

-

Uma raiz administrativa (raiz) está contida na conta de gerenciamento e é o ponto de partida para organizar suas Contas da AWS. A raiz é o contêiner mais alto na hierarquia da sua organização. Sob essa raiz, você pode criar unidades organizacionais (OUs) para agrupar logicamente suas contas e organizá-las OUs em uma hierarquia que melhor atenda às suas necessidades.

Se você aplicar uma política de gerenciamento à raiz, ela se aplicará a todas as unidades organizacionais (OUs) e contas, incluindo a conta de gerenciamento da organização.

Se você aplicar uma política de autorização (por exemplo, uma política de controle de serviço (SCP)) à raiz, ela se aplicará a todas as unidades organizacionais (OUs) e contas de membros na organização. Ela não se aplica à conta de gerenciamento da organização.

nota

Você só pode ter uma raiz. AWS Organizations cria automaticamente a raiz para você quando você cria uma organização.

- Unidade organizacional (UO)

-

Uma unidade organizacional (OU) é um grupo de Contas da AWSdentro de uma organização. Uma OU também pode conter outras, OUs permitindo que você crie uma hierarquia. Por exemplo, você pode agrupar todas as contas que pertencem ao mesmo departamento em uma OU departamental. Da mesma forma, você pode agrupar todas as contas que executam serviços de segurança em uma OU de segurança.

OUs são úteis quando você precisa aplicar os mesmos controles a um subconjunto de contas em sua organização. O aninhamento OUs permite unidades menores de gerenciamento. Por exemplo, você pode criar OUs para cada carga de trabalho e, em seguida, criar duas aninhadas OUs em cada OU de carga de trabalho para dividir as cargas de trabalho de produção da pré-produção. Eles OUs herdam as políticas da OU principal, além de quaisquer controles atribuídos diretamente à OU em nível de equipe. Incluindo a raiz e Contas da AWS criada na mais baixa OUs, sua hierarquia pode ter cinco níveis de profundidade.

- Conta da AWS

-

An Conta da AWSé um contêiner para seus AWS recursos. Você cria e gerencia seus AWS recursos em um Conta da AWS, e Conta da AWS fornece recursos administrativos para acesso e cobrança.

Usar vários Contas da AWS é uma prática recomendada para escalar seu ambiente, pois fornece um limite de faturamento para custos, isola recursos para fins de segurança, oferece flexibilidade para indivíduos e equipes, além de ser adaptável a novos processos.

nota

Uma AWS conta é diferente de um usuário. Um usuário é uma identidade que você cria usando o AWS Identity and Access Management (IAM), sendo um usuário do IAM com credenciais de longo prazo ou um perfil do IAM com credenciais de curto prazo. Uma única AWS conta pode conter, e normalmente contém, muitos usuários e funções.

Há dois tipos de contas em uma organização: uma única conta designada como conta de gerenciamento e uma ou mais contas-membro.

- Conta de gerenciamento

-

Uma conta de gerenciamento é aquela Conta da AWS que você usa para criar sua organização. Na conta de gerenciamento, é possível fazer o seguinte:

Criar outras contas em sua organização

Convidar e gerenciar convites para que outras contas ingressem na sua organização

-

Designar contas de administrador delegado

Remover contas da organização

Anexe políticas a entidades como raízes, unidades organizacionais (OUs) ou contas em sua organização

-

Habilite a integração com AWS os serviços suportados para fornecer funcionalidade de serviço em todas as contas da organização.

A conta de gerenciamento é a proprietária final da organização, com controle final sobre as políticas de segurança, infraestrutura e finanças. Essa conta tem o papel de uma conta pagadora e é responsável pelo pagamento de todos as cobranças acumuladas pelas contas em sua organização.

Observações

-

Você não pode alterar qual conta em sua organização é a conta de gerenciamento.

-

A conta de gerenciamento não precisa estar diretamente sob a raiz, ela pode ser colocada em qualquer lugar da organização.

- Conta-membro

-

Uma conta de membro é uma conta Conta da AWS, diferente da conta de gerenciamento, que faz parte de uma organização. Como um administrador de uma organização, você pode criar contas-membro em sua organização e convidar contas existentes a participarem da organização. Você também pode aplicar políticas a contas-membro.

nota

Uma conta-membro pode pertencer a apenas uma organização por vez. Você pode designar contas-membro para serem contas de administrador delegado.

- Administrador delegado

-

Recomendamos usar a conta de gerenciamento do e seus usuários e perfis somente para as tarefas que só podem ser executadas por essa conta. Além disso, recomendamos armazenar todos os seus recursos da AWS em outras contas-membro na organização e mantê-las fora da conta de gerenciamento. Isso ocorre porque os recursos de segurança, como as políticas de controle de serviços (SCPs) do Organizations, não restringem nenhum usuário ou função na conta de gerenciamento. Separar seus recursos da sua conta de gerenciamento também pode ajudar a entender os lançamentos em suas faturas. Na conta de gerenciamento da organização, é possível designar uma ou mais contas-membro como uma conta de administrador delegado para obter ajuda para implementar essa recomendação. Há dois tipos de administradores delegados:

Administrador delegado para Organizations: A partir dessas contas, você pode gerenciar as políticas da organização e anexar políticas às entidades (raízes ou contas) dentro da organização. OUs A conta de gerenciamento pode controlar as permissões de delegação em níveis granulares. Para obter mais informações, consulte Administrador delegado para AWS Organizations.

Administrador delegado de um AWS serviço: a partir dessas contas, você pode gerenciar AWS serviços que se integram ao Organizations. A conta de gerenciamento pode registrar diferentes contas-membro como administradores delegados para diferentes serviços, conforme necessário. Essas contas têm permissões administrativas para um serviço específico, bem como permissões para ações somente leitura do Organizations. Para obter mais informações, consulte Administrador delegado para Serviços da AWS esse trabalho com Organizations.

Convites e handshakes

- Convite

-

Um convite é uma solicitação feita pela conta de gerenciamento de uma organização para outra conta. Por exemplo, o processo de solicitar que uma conta independente participe de uma organização é um convite.

Os convites são implementados como apertos de mão. Talvez você não veja handshakes quando trabalha no console do AWS Organizations . Mas se você usa a AWS Organizations API AWS CLI or, deve trabalhar diretamente com apertos de mão.

- Handshake

-

Um aperto de mão é a troca segura de informações entre duas AWS contas: um remetente e um destinatário.

Os seguintes apertos de mão são compatíveis:

-

CONVITE: O Handshake é enviado para uma conta independente para que ele se junte à organização do remetente.

-

ENABLE_ALL_FEATURES: aperto de mão enviado às contas dos membros convidados para ativar todos os recursos da organização.

-

APPROVE_ALL_FEATURES: aperto de mão enviado para a conta de gerenciamento quando todas as contas de membros convidados tiverem sido aprovadas para habilitar todos os recursos.

Geralmente, você precisa interagir diretamente com os apertos de mão somente se trabalhar com a AWS Organizations API ou com ferramentas de linha de comando, como o. AWS CLI

-

Políticas organizacionais

Uma política é um “documento” com uma ou mais declarações que definem os controles que você deseja aplicar a um grupo de Contas da AWS. AWS Organizations suporta políticas de autorização e políticas de gerenciamento.

Políticas de autorização

As políticas de autorização ajudam você a gerenciar centralmente a segurança de Contas da AWS toda a organização.

- Política de controle de serviço (SCP - service control policy)

-

Uma política de controle de serviço é um tipo de política que oferece controle central sobre o máximo de permissões disponíveis para usuários e funções do IAM em uma organização.

Isso significa que SCPs especifique controles centrados no principal. SCPs crie uma barreira de permissões ou defina limites para o máximo de permissões disponíveis para os diretores em suas contas de membros. Você usa um SCP quando deseja aplicar centralmente controles de acesso consistentes aos diretores da sua organização.

Isso pode incluir especificar quais serviços seus usuários e funções do IAM podem acessar, quais recursos eles podem acessar ou as condições sob as quais eles podem fazer solicitações (por exemplo, de regiões ou redes específicas). Para obter mais informações, consulte SCPs.

- Política de controle de recursos (RCP)

-

Uma política de controle de recursos é um tipo de política que oferece controle central sobre o máximo de permissões disponíveis para recursos em uma organização.

Isso significa que RCPs especifique controles centrados em recursos. RCPs crie uma barreira de permissões ou defina limites para o máximo de permissões disponíveis para recursos em suas contas de membros. Use um RCP quando quiser aplicar centralmente controles de acesso consistentes em todos os recursos da sua organização.

Isso pode incluir restringir o acesso aos seus recursos para que eles só possam ser acessados por identidades pertencentes à sua organização ou especificar as condições sob as quais identidades externas à sua organização podem acessar seus recursos. Para obter mais informações, consulte RCPs.

Políticas de gerenciamento

As políticas de gerenciamento ajudam você a configurar Serviços da AWS e gerenciar centralmente seus recursos em toda a organização.

- Política declarativa

-

Uma política declarativa é um tipo de política que permite declarar e aplicar centralmente as configurações desejadas para uma determinada empresa em grande escala AWS service (Serviço da AWS) em toda a organização. Depois de anexada, a configuração é sempre mantida quando o serviço adiciona novos recursos ou, para obter mais informações, consulte a política declarativa APIs.

- Política de backup

-

Uma política de backup é um tipo de política que permite gerenciar e aplicar centralmente planos de backup aos AWS recursos nas contas de uma organização. Para obter mais informações, consulte a política de backup.

- Política de tag

-

Uma política de tags é um tipo de política que permite padronizar as tags anexadas aos AWS recursos nas contas de uma organização. Para obter mais informações, consulte a política de tags.

- Política de aplicativos de bate-papo

-

Uma política de aplicativos de bate-papo é um tipo de política que permite controlar o acesso às contas de uma organização a partir de aplicativos de bate-papo, como Slack e Microsoft Teams. Para obter mais informações, consulte a política de aplicativos do Chat.

- Política de cancelamento de serviços de IA

-

Uma política de exclusão de serviços de IA é um tipo de política que permite controlar a coleta de dados de serviços de AWS IA para todas as contas em uma organização. Para obter mais informações, consulte a política de exclusão de serviços de IA.