As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

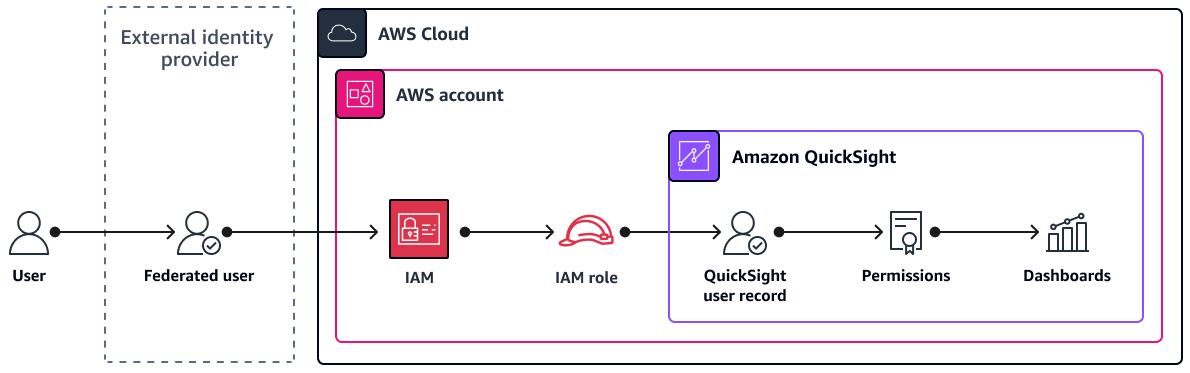

Configurando o acesso de usuários federados QuickSight por meio do IAM e de um IdP externo

A seguir estão as características dessa arquitetura:

-

O registro de QuickSight usuário da Amazon está vinculado a uma função AWS Identity and Access Management (IAM) e ao nome de usuário no IdP, como.

QuickSightReader/DiegoRamirez@example.com -

Os usuários podem autoprovisionar o acesso.

-

Os usuários fazem login em seu provedor de identidade externo.

-

Se a sincronização de e-mail estiver desativada, os usuários poderão fornecer seu endereço de e-mail preferido ao QuickSight entrarem. Se a sincronização de e-mail estiver ativada, QuickSight usa o endereço de e-mail definido no IdP corporativo. Para obter mais informações, consulte QuickSight sincronização de e-mail para usuários federados neste guia.

-

A função do IAM contém uma política de confiança que permite que somente usuários federados do seu IdP externo assumam a função.

Considerações e casos de uso

Se você já usa a federação de identidades para acessar sua Contas da AWS, você pode usar essa configuração existente para também estender o acesso QuickSight a. Para QuickSight acessar, você pode reutilizar os mesmos processos que você tem em vigor para provisionar e revisar o acesso a. Contas da AWS

Pré-requisitos

-

Permissões administrativas em QuickSight.

-

Sua organização já está usando um provedor de identidade externo, como Okta or Ping.

Configurar o acesso

Para obter instruções, consulte Como configurar a federação de IdP usando o IAM e QuickSight na QuickSight documentação. Para obter mais informações sobre como configurar a política de permissões para QuickSight, consulte Configurar políticas do IAM este guia.