As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Caso de uso: filiais

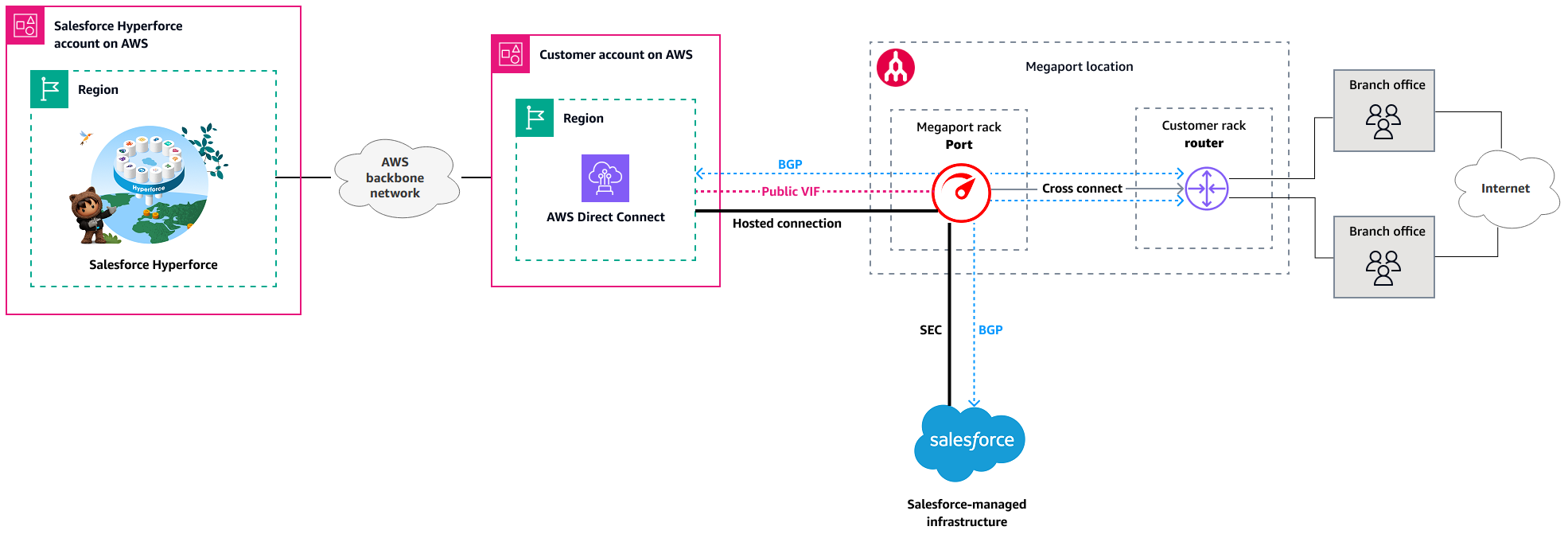

Esse caso de uso abrange um cenário em que você tem um roteador físico em um local de megaport e o usa como uma rampa de acesso. AWS Direct Connect Nesse cenário, você também tem uma ou mais filiais conectadas a esse local por meio de circuitos privados.

O uso do Megaport Port AWS Direct Connect oferece aos usuários que trabalham em filiais conectividade privada com o Salesforce Hyperforce. As filiais consistem em um único escritório ou em um conjunto de escritórios interconectados em uma rede de área metropolitana ()MAN. O acesso aos escritórios é feito AWS Direct Connect usando um local do Megaport. O diagrama a seguir mostra a arquitetura desse caso de uso.

Requisitos

-

Seus usuários acessam o Salesforce por meio de conexões de rede privadas.

-

Seus usuários trabalham principalmente em filiais que têm conectividade privada com um local habilitado para MegaPort.

-

Você possui um Conta da AWS para gerenciar a conexão AWS Direct Connect hospedada com o Megaport.

-

Você tem um roteador físico implantado em um local do Megaport que facilita a conexão cruzada com o roteador do Megaport.

Configurando a porta Megaport com VXC

A porta Megaport é configurada com um VXC e fornece o segmento de rede privado de camada 2 para. AWS A AWS Direct Connect conexão é provisionada como uma conexão hospedada e anexada a uma conexão pública. VIF Para step-by-step obter instruções, consulte a seguinte documentação do Megaport:

Configurar seus dispositivos de rede

Os dispositivos de rede implantados no local do Megaport em seu rack são configurados para oferecer suporte à conectividade com as instâncias do Hyperforce por meio de. AWS Direct Connect Esses dispositivos podem incluir um roteador, switch, firewall ou uma pilha de rede combinada de vários dispositivos. Os tipos de fornecedor e modelo são opcionais, dependendo dos requisitos. Recomendamos que você trabalhe com o administrador da rede para configurar esses dispositivos.

O dispositivo usado para estabelecer a conexão cruzada física com o rack Megaport deve suportar a VLAN marcação 802.1Q para estabelecer a adjacência da camada 2. A adjacência da camada 3 é então estabelecida entre seu roteador e o AWS público VIF usandoBGP.

Observações

-

Os BGP prefixos anunciados pelo seu roteador AWS são configurados no AWS Management Console quando você cria o público. VIF

-

Os prefixos anunciados por não AWS Direct Connect devem ser anunciados além dos limites da rede da sua conexão. Por exemplo, esses prefixos não devem ser incluídos em nenhuma tabela de roteamento de Internet pública. Para obter mais informações, consulte Políticas públicas de roteamento de interface virtual na AWS Direct Connect documentação.

Configurando AWS Direct Connect

Aceitar uma conexão hospedada

Em seu Conta da AWS, aceite o VXC criado anteriormente como uma conexão hospedada. Para obter instruções, consulte a AWS Direct Connect documentação.

Crie um público VIF

Em sua conta, forneça um público VIF sob a conexão que você aceitou da Megaport. Antes de criar issoVIF, será necessário obter o seguinte:

-

O BGP ASN do roteador que está implantado no local do Megaport.

-

IPv4Endereços públicos para emparelhamento (normalmente

/31CIDR). Você pode possuí-los ou solicitá-los AWS Support. Para obter mais informações, consulte Endereços IP de mesmo nível na seção Pré-requisitos para interfaces virtuais na documentação. AWS Direct Connect

Para criar um públicoVIF, siga as etapas na AWS Direct Connect documentação.

Depois de criar o públicoVIF, você precisa garantir que a chave de BGP autenticação corresponda às duas extremidades do BGP peer para que o estado de peering fique disponível.

nota

Usar um público VIF para se conectar a AWS partir do seu ambiente local altera a forma como o tráfego é roteado de prefixos AWS públicos para seus usuários. Recomendamos que você use um filtro de prefixo (mapa de rotas) para garantir que os prefixos aceitos da Amazon estejam limitados à infraestrutura do Hyperforce e a quaisquer outros recursos necessários. AWS Para obter mais informações, consulte Regras de anúncio de prefixo de interface virtual pública na AWS Direct Connect

documentação e Hyperforce External IPs

Configurando a porta Megaport com SEC

Você também pode provisionar a porta Megaport com uma SECVXC, que fornece os elementos de rede de camada 2 para a conexão privada com data centers gerenciados pela Salesforce. SECpermite acessar aplicativos e serviços do Salesforce diretamente com uma conexão privada e dedicada. SECé fornecido como um serviço roteado de camada 3. Você acessa os serviços do Salesforce usando o público IPs e deve correr BGP para receber as rotas do Salesforce. O Megaport aloca um intervalo de IP /31 público para cada peering do Salesforce.

nota

SECoferece uma escolha entre duas opções de endereçamento IP:

-

Crie NAT seu LAN tráfego para usar o espaço IP

/31público fornecido pelo Megaport. -

Anuncie seu próprio espaço de endereço IP público para a Salesforce. (O Salesforce não aceitará RFC1918

blocos de espaço de endereço IP.)

Para step-by-step obter instruções, consulte Conectando-se ao Salesforce Express Connect na documentação

Configurar Salesforce Hyperforce

Para habilitar conexões de entrada da sua rede corporativa com o Salesforce, você precisa configurar o acesso de entrada ao Hyperforce como medida de segurança. Para permitir os domínios necessários