As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Criptografia

Quando se trata de criptografia, há duas áreas de foco:

-

Criptografia em trânsito

-

Criptografia em repouso

A criptografia nativa do Db2 é incorporada ao Db2 para proteger os dados em repouso, criptografando-os quando são gravados em disco. A criptografia nativa do Db2 usa um modelo padrão de duas camadas. Os dados reais são criptografados com uma chave de criptografia de dados (DEK) do Db2 e a DEK é criptografada com uma chave mestra do Db2 (MK). A DEK é gerenciada dentro do banco de dados, enquanto a MK é armazenada externamente em um armazenamento de chaves.

Para obter criptografia em repouso, a criptografia de volume do Amazon Elastic Block Store (Amazon EBS) é preferível à criptografia nativa do Db2, pois você pode usar AWS soluções nativas da nuvem para configuração e escalabilidade. A criptografia de volume do EBS também ajuda a eliminar despesas operacionais desnecessárias e o tempo gasto na configuração da criptografia nativa durante a migração de vários servidores de banco de dados. Para obter mais informações, consulte a postagem do blog Arquitetando para criptografia de banco de dados em AWS

A criptografia em trânsito é relevante para as seguintes comunicações de dados:

-

Entre o cliente e o servidor

-

Entre servidores de recuperação de desastres de alta disponibilidade (HADR) primários e em espera

-

Entre o servidor do banco de dados e os serviços externos

Os dados transmitidos são criptografados usando TLS. Além disso, o Db2 oferece suporte à criptografia interna do ID do usuário e da senha usando o parâmetro do lado do servidor. AUTHENTICATION

O TLS usa bibliotecas do IBM Global Security Kit (GSKit), que fornece um túnel seguro para os dados que estão sendo enviados e armazena os certificados com segurança no armazenamento de chaves.

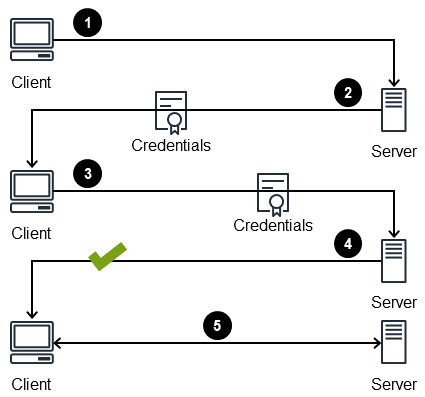

O diagrama a seguir mostra o handshake TLS entre o cliente e o servidor.

-

O cliente solicita uma conexão TLS e lista seus pacotes de criptografia suportados.

-

O servidor responde com um conjunto de cifras selecionado e uma cópia de seu certificado digital, que inclui uma chave pública.

-

O cliente verifica a validade do certificado. Se o certificado for válido, uma chave de sessão e um código de autenticação de mensagem (MAC) serão criptografados com a chave pública e enviados de volta ao servidor.

-

O servidor decifra a chave de sessão e o MAC. Em seguida, o servidor envia uma confirmação para iniciar uma sessão criptografada com o cliente.

-

O servidor e o cliente trocam dados com segurança usando a chave de sessão e o MAC.

Quando os certificados expirarem, você deverá renová-los e atualizá-los no armazenamento de chaves.

A partir do Db2 versão 11.5.6, você pode incluir a validação do nome do host ao configurar o TLS. A validação do nome do host ajuda a conexão do cliente a validar se o nome do host no certificado do servidor corresponde ao nome do host no cliente. Essa validação pode ajudar a evitar person-in-the-middle ataques. Além disso, você pode configurar o TLSVersion parâmetro no cliente. A partir da versão 11.5.8 do Db2, o TLS 1.3 é suportado.