As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Federação do IAM

nota

Se você já tem um diretório central de usuários para gerenciar usuários e grupos, recomendamos usar o IAM Identity Center como seu principal serviço de acesso à força de trabalho. Se alguma das considerações de design discutidas posteriormente nesta seção impedir que você use o IAM Identity Center, use a federação do IAM em vez de criar usuários do IAM separados na AWS.

A federação do IAM estabelece um sistema de confiança entre duas partes com o objetivo de autenticar usuários e compartilhar as informações necessárias para autorizar seu acesso aos recursos. Esse sistema requer um provedor de identidade (IdP) conectado ao seu diretório de usuários e um provedor de serviços (SP) gerenciado no IAM. O IdP é responsável por autenticar usuários e fornecer dados de contexto de autorização relevantes para o IAM, e o IAM controla o acesso aos recursos nas contas e ambientes da AWS.

A federação do IAM oferece suporte a padrões comumente usados, como SAML 2.0 e OpenID Connect (OIDC). A federação baseada em SAML é suportada por muitos IdPs e permite o acesso federado de login único para que os usuários façam login no AWS Management Console ou chamem uma API da AWS sem precisar criar usuários do IAM. Você pode criar identidades de usuário na AWS usando o IAM ou conectar-se ao seu IdP existente (por exemplo, Microsoft Active Directory, Okta, Ping Identity ou Microsoft Entra ID). Como alternativa, você pode usar um provedor de identidade IAM OIDC quando quiser estabelecer confiança entre um IdP compatível com OIDC e sua conta da AWS.

Há dois padrões de design para a federação do IAM: federação de várias contas ou federação de conta única.

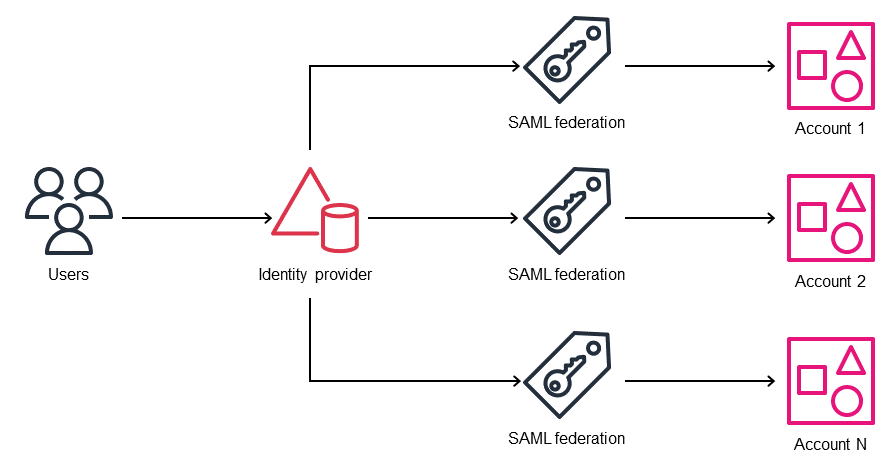

Federação IAM de várias contas

Nesse padrão de IAM de várias contas, você estabelece uma relação de confiança de SAML separada entre o IdP e todas as contas da AWS que precisam ser integradas. As permissões são mapeadas e provisionadas com base em uma conta individual. Esse padrão de design fornece uma abordagem distribuída para gerenciar funções e políticas e oferece a flexibilidade de habilitar um IdP SAML ou OIDC separado para cada conta e usar atributos de usuário federados para controle de acesso.

A federação IAM de várias contas oferece os seguintes benefícios:

-

Fornece acesso central a todas as suas contas da AWS e permite gerenciar permissões de forma distribuída para cada conta da AWS.

-

Alcança escalabilidade em uma configuração de várias contas.

-

Atende aos requisitos de conformidade.

-

Permite gerenciar identidades a partir de um local central.

O design é particularmente útil se você quiser gerenciar permissões de forma distribuída, separadas por contas da AWS. Também ajuda em cenários em que você não tem permissões de IAM repetíveis entre usuários do Active Directory em suas contas da AWS. Por exemplo, ele oferece suporte a administradores de rede que podem fornecer acesso a recursos com pequenas variações nas contas.

Os provedores de SAML precisam ser criados separadamente em cada conta, portanto, cada conta da AWS exige processos para gerenciar a criação, atualização e exclusão das funções do IAM e suas permissões. Isso significa que você pode definir permissões de função do IAM precisas e distintas para contas da AWS com diferentes níveis de sensibilidade para a mesma função de trabalho.

O diagrama a seguir ilustra o padrão de federação do IAM de várias contas.

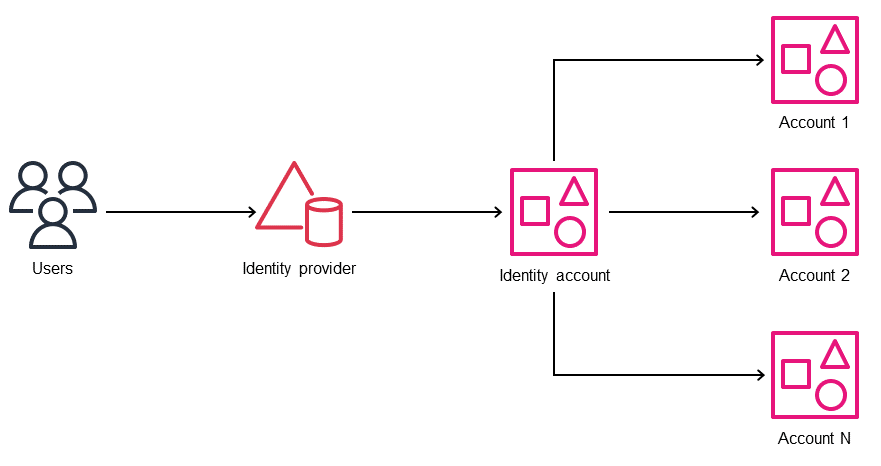

Federação IAM de conta única (hub-and-spoke modelo)

nota

Use esse padrão de design para os cenários específicos descritos nesta seção. Para a maioria dos cenários, a federação baseada no IAM Identity Center ou a federação do IAM com várias contas é a abordagem recomendada. Em caso de dúvidas, entre em contato com o AWS Support

No padrão de federação de conta única, a relação de confiança do SAML é estabelecida entre o IdP e uma única conta da AWS (a conta de identidade). As permissões são mapeadas e provisionadas por meio da conta de identidade centralizada. Esse padrão de design oferece simplicidade e eficiência. O provedor de identidade fornece afirmações de SAML que são mapeadas para funções (e permissões) específicas do IAM na conta de identidade. Os usuários federados podem então assumir que cross-account-roles acessam outras contas da AWS a partir da conta de identidade.

O diagrama a seguir ilustra o padrão de federação do IAM de conta única.

Casos de uso:

-

Empresas que têm uma única conta da AWS, mas às vezes precisam criar contas da AWS de curta duração para testes ou sandbox isolados.

-

Instituições educacionais que mantêm seus serviços de produção em uma conta principal, mas fornecem contas estudantis temporárias baseadas em projetos.

nota

Esses casos de uso exigem uma governança forte e processos de reciclagem com limite de tempo para garantir que os dados de produção não passem para as contas federadas e para remover possíveis riscos de segurança. O processo de auditoria também é difícil nesses cenários.

Considerações de design para escolher entre a federação do IAM e o IAM Identity Center

-

O IAM Identity Center suporta a conexão de contas a apenas um diretório por vez. Se você usa vários diretórios ou deseja gerenciar permissões com base nos atributos do usuário, considere usar a federação do IAM como uma alternativa de design. Você deve ter um IdP compatível com o protocolo SAML 2.0, como Microsoft Active Directory Federation Service (AD FS), Okta ou Microsoft Entra ID. Você pode estabelecer confiança bidirecional trocando metadados de IdP e SP e configurando asserções de SAML para mapear funções do IAM para grupos e usuários do diretório corporativo.

-

Se você usa um provedor de identidade IAM OIDC para estabelecer confiança entre um IdP compatível com OIDC e sua conta da AWS, considere usar a federação do IAM. Quando você usa o console do IAM para criar um provedor de identidade OIDC, o console tenta buscar a impressão digital para você. Recomendamos que você também obtenha a impressão digital para o seu OIDC IdP manualmente e verifique se a impressão digital foi obtida do console correto. Para obter mais informações, consulte Criar um provedor de identidade OIDC no IAM na documentação do IAM.

-

Use a federação do IAM se os usuários do diretório corporativo não tiverem permissões repetíveis para uma função de trabalho. Por exemplo, diferentes administradores de rede ou banco de dados podem precisar de permissões personalizadas de função do IAM nas contas da AWS. Para conseguir isso no IAM Identity Center, você pode criar políticas separadas gerenciadas pelo cliente e referenciá-las em seus conjuntos de permissões. Para obter mais informações, consulte a postagem do blog da AWS Como usar políticas gerenciadas pelo cliente no AWS IAM Identity Center para casos de uso avançados

. -

Se você estiver usando um modelo de permissões distribuídas, em que cada conta gerencia suas próprias permissões, ou um modelo de permissões centralizado por meio da AWS CloudFormation StackSets, considere usar a federação do IAM. Se você estiver usando um modelo híbrido que envolve permissões centralizadas e distribuídas, considere usar o IAM Identity Center. Para obter mais informações, consulte Provedores de identidade e federação na documentação do IAM.

-

Serviços e recursos como o Amazon Q Developer Professional e o AWS CLI versão 2 têm suporte integrado para o AWS Identity Center. No entanto, alguns desses recursos não são compatíveis com a federação do IAM.

-

Atualmente, o IAM Access Analyzer não oferece suporte à análise das ações dos usuários do IAM Identity Center.