As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Configurando seu provedor de identidade para login único (SSO)

O Research and Engineering Studio se integra a qualquer provedor de identidade SAML 2.0 para autenticar o acesso do usuário ao portal RES. Essas etapas fornecem instruções para a integração com o provedor de identidade SAML 2.0 escolhido. Se você pretende usar o IAM Identity Center, consulteConfigurando o login único (SSO) com IAM o Identity Center.

nota

O e-mail do usuário deve corresponder à declaração SAML do IDP e ao Active Directory. Você precisará conectar seu provedor de identidade ao Active Directory e sincronizar os usuários periodicamente.

Tópicos

Configure seu provedor de identidade

Esta seção fornece as etapas para configurar seu provedor de identidade com informações do grupo de usuários do RES Amazon Cognito.

-

O RES pressupõe que você tenha um AD (AD AWS gerenciado ou um AD autoprovisionado) com as identidades de usuário permitidas para acessar o portal e os projetos do RES. Conecte seu AD ao seu provedor de serviços de identidade e sincronize as identidades dos usuários. Consulte a documentação do seu provedor de identidade para saber como conectar seu AD e sincronizar identidades de usuário. Por exemplo, consulte Usando o Active Directory como fonte de identidade no Guia AWS IAM Identity Center do Usuário.

-

Configure um aplicativo SAML 2.0 para RES em seu provedor de identidade (IdP). Essa configuração requer os seguintes parâmetros:

-

URL de redirecionamento do SAML — O URL que seu IdP usa para enviar a resposta do SAML 2.0 ao provedor de serviços.

nota

Dependendo do IdP, o URL de redirecionamento de SAML pode ter um nome diferente:

URL do aplicativo

URL do Assertion Consumer Service (ACS)

URL de vinculação do ACS POST

Para obter o URL

Faça login no RES como administrador ou administrador de cluster.

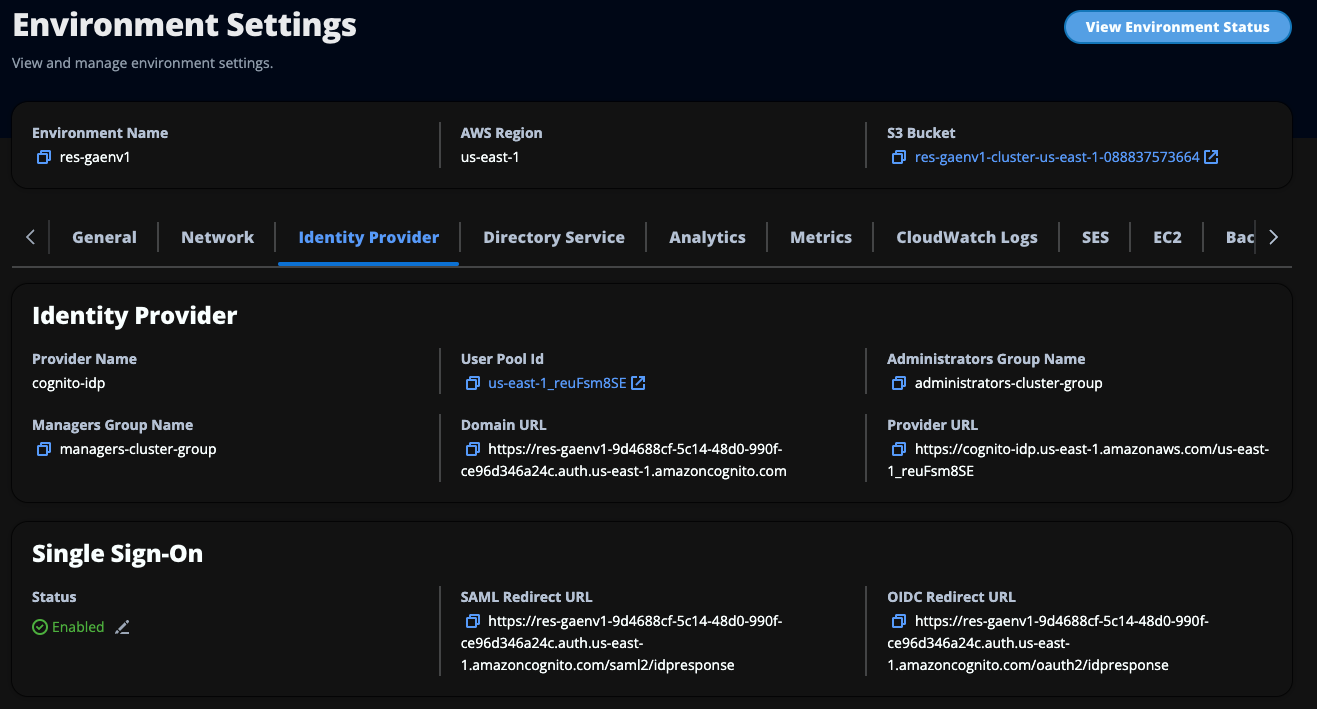

Navegue até Gerenciamento de ambiente ⇒ Configurações gerais ⇒ Provedor de identidade.

Escolha o URL de redirecionamento de SAML.

-

URI do público do SAML — O ID exclusivo da entidade do público do SAML no lado do provedor de serviços.

nota

Dependendo do IdP, o URI do público do SAML pode ter um nome diferente:

ClientID

Público SAML do aplicativo

ID da entidade SP

Forneça a entrada no formato a seguir.

urn:amazon:cognito:sp:user-pool-idPara encontrar seu URI de público do SAML

Faça login no RES como administrador ou administrador de cluster.

Navegue até Gerenciamento de ambiente ⇒ Configurações gerais ⇒ Provedor de identidade.

Escolha ID do grupo de usuários.

-

-

A declaração SAML publicada no RES deve ter os seguintes campos/declarações definidos como o endereço de e-mail do usuário:

-

Assunto do SAML ou NameID

-

E-mail SAML

-

-

Seu IdP adiciona campos/declarações à declaração SAML, com base na configuração. O RES exige esses campos. A maioria dos provedores preenche automaticamente esses campos por padrão. Consulte as entradas e valores de campo a seguir se precisar configurá-los.

AudienceRestriction— Definido como

urn:amazon:cognito:sp:.user-pool-iduser-pool-idSubstitua pelo ID do seu grupo de usuários do Amazon Cognito.<saml:AudienceRestriction> <saml:Audience> urn:amazon:cognito:sp:user-pool-id</saml:AudienceRestriction>Resposta —

InResponseToDefina comohttps://.user-pool-domain/saml2/idpresponseuser-pool-domainSubstitua pelo nome de domínio do seu grupo de usuários do Amazon Cognito.<saml2p:Response Destination="http://user-pool-domain/saml2/idpresponse" ID="id123" InResponseTo="_dd0a3436-bc64-4679-a0c2-cb4454f04184" IssueInstant="Date-time stamp" Version="2.0" xmlns:saml2p="urn:oasis:names:tc:SAML:2.0:protocol" xmlns:xs="http://www.w3.org/2001/XMLSchema">SubjectConfirmationData—

RecipientDefina osaml2/idpresponseendpoint do grupo de usuários eInResponseToo ID original da solicitação SAML.<saml2:SubjectConfirmationData InResponseTo="_dd0a3436-bc64-4679-a0c2-cb4454f04184" NotOnOrAfter="Date-time stamp" Recipient="https://user-pool-domain/saml2/idpresponse"/>AuthnStatement— Configure da seguinte forma:

<saml2:AuthnStatement AuthnInstant="2016-10-30T13:13:28.152TZ" SessionIndex="32413b2e54db89c764fb96ya2k" SessionNotOnOrAfter="2016-10-30T13:13:28"> <saml2:SubjectLocality /> <saml2:AuthnContext> <saml2:AuthnContextClassRef>urn:oasis:names:tc:SAML:2.0:ac:classes:Password</saml2:AuthnContextClassRef> </saml2:AuthnContext> </saml2:AuthnStatement>

-

Se seu aplicativo SAML tiver um campo de URL de logout, defina-o como:.

<domain-url>/saml2/logoutPara obter o URL do domínio

Faça login no RES como administrador ou administrador de cluster.

Navegue até Gerenciamento de ambiente ⇒ Configurações gerais ⇒ Provedor de identidade.

Escolha o URL do domínio.

Se o seu IdP aceitar um certificado de assinatura para estabelecer confiança com o Amazon Cognito, baixe o certificado de assinatura do Amazon Cognito e carregue-o no seu IdP.

Para obter o certificado de assinatura

Abra o console do Amazon Cognito em Getting Started with the AWS Management Console

Selecione seu grupo de usuários. Seu grupo de usuários deve ser

res-.<environment name>-user-poolEscolha a guia Experiência de login.

Na seção Login do provedor de identidade federado, escolha Exibir certificado de assinatura.

Você pode usar esse certificado para configurar o IDP do Active Directory, adicionar um

relying party truste habilitar o suporte ao SAML nessa parte confiável.nota

Isso não se aplica ao Keycloak e ao IDC.

Depois que a configuração do aplicativo estiver concluída, baixe o XML ou URL dos metadados do aplicativo SAML 2.0. Você o usa na próxima seção.

Configure o RES para usar seu provedor de identidade

Para concluir a configuração de login único para RES

Faça login no RES como administrador ou administrador de cluster.

Navegue até Gerenciamento de ambiente ⇒ Configurações gerais ⇒ Provedor de identidade.

-

Em Single Sign-On, escolha o ícone de edição ao lado do indicador de status para abrir a página de Configuração de Single Sign On.

Em Identity Provider, escolha SAML.

Em Nome do provedor, insira um nome exclusivo para seu provedor de identidade.

nota

Os seguintes nomes não são permitidos:

Cognito

IdentityCenter

Em Fonte do documento de metadados, escolha a opção apropriada e carregue o documento XML de metadados ou forneça a URL do provedor de identidade.

Em Atributo de e-mail do provedor, insira o valor do texto

email.Selecione Enviar.

Recarregue a página de configurações do ambiente. O login único é ativado se a configuração estiver correta.

Configurando seu provedor de identidade em um ambiente que não seja de produção

Se você usou os recursos externos fornecidos para criar um ambiente RES de não produção e configurou o IAM Identity Center como seu provedor de identidade, talvez queira configurar um provedor de identidade diferente, como o Okta. O formulário de habilitação do RES SSO solicita três parâmetros de configuração:

-

Nome do provedor — Não pode ser modificado

-

Documento de metadados ou URL — Pode ser modificado

-

Atributo de e-mail do provedor — Pode ser modificado

Para modificar o documento de metadados e o atributo de e-mail do provedor, faça o seguinte:

-

Acesse o console do Amazon Cognito.

-

Na navegação, escolha Grupos de usuários.

-

Escolha seu grupo de usuários para ver a visão geral do grupo de usuários.

-

Na guia Experiência de login, acesse Login do provedor de identidade federado e abra seu provedor de identidade configurado.

-

Geralmente, você só precisará alterar os metadados e deixar o mapeamento de atributos inalterado. Para atualizar o mapeamento de atributos, escolha Editar. Para atualizar o documento de metadados, escolha Substituir metadados.

-

Se você editou o mapeamento de atributos, precisará atualizar a

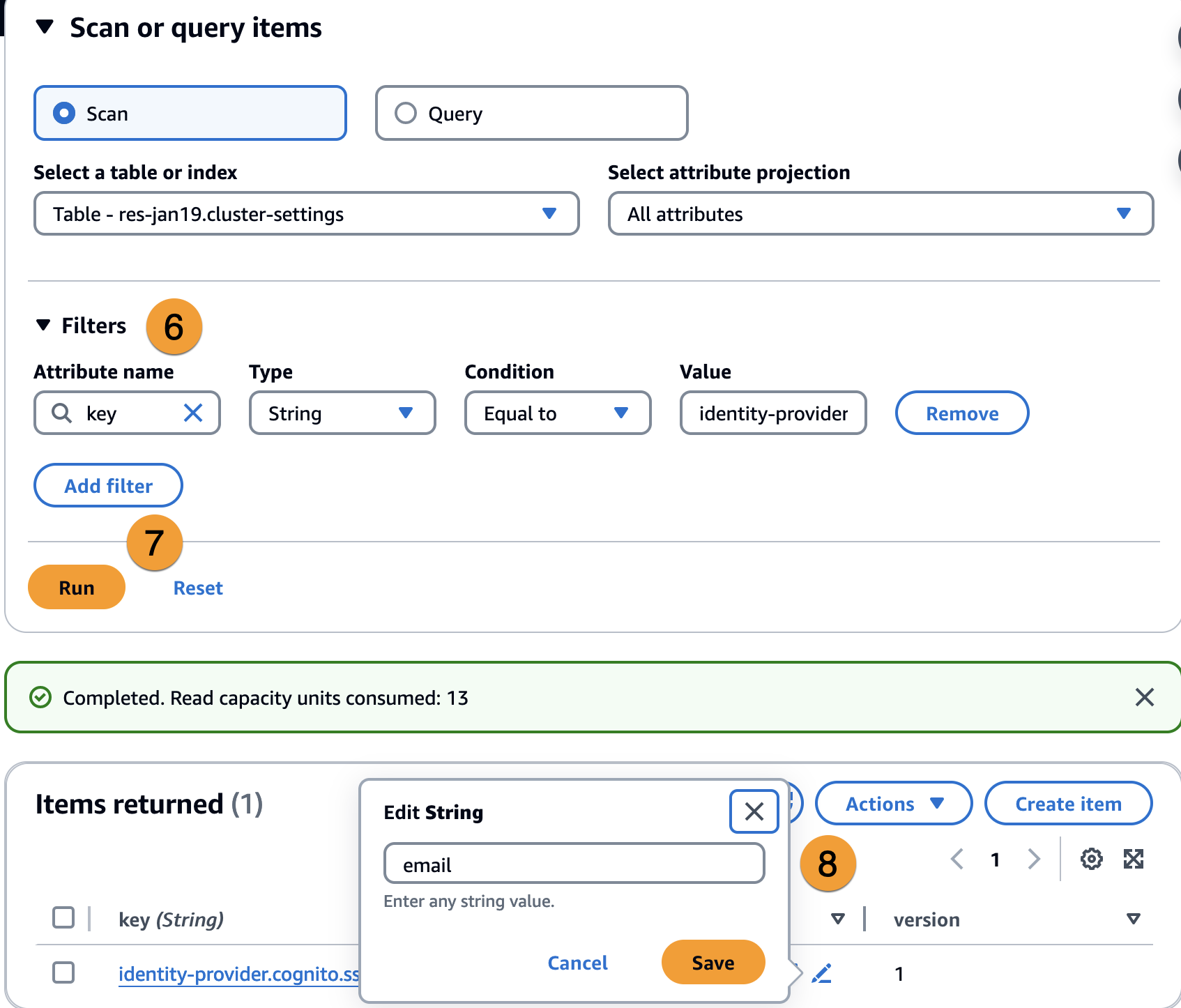

<environment name>.cluster-settingstabela no DynamoDB.-

Abra o console do DynamoDB e escolha Tabelas na navegação.

-

Encontre e selecione a

<environment name>.cluster-settingstabela e, no menu Ações, escolha Explorar itens. -

Em Digitalizar ou consultar itens, acesse Filtros e insira os seguintes parâmetros:

-

Nome do atributo —

key -

Valor —

identity-provider.cognito.sso_idp_provider_email_attribute

-

-

Escolha Executar.

-

-

Em Itens retornados, encontre a

identity-provider.cognito.sso_idp_provider_email_attributestring e escolha Editar para modificar a string de acordo com suas alterações no Amazon Cognito.

Depurando problemas de IdP do SAML

SAML-Tracer — Você pode usar essa extensão no navegador Chrome para rastrear solicitações SAML e verificar os valores de asserção SAML. Para obter mais informações, consulte SAML-tracer na loja

Ferramentas de desenvolvedor do SAML — OneLogin fornece ferramentas que você pode usar para decodificar o valor codificado do SAML e verificar os campos obrigatórios na declaração do SAML. Para obter mais informações, consulte Base 64 Decode + Inflate

Amazon CloudWatch Logs — Você pode verificar seus registros de RES em CloudWatch Logs em busca de erros ou avisos. Seus registros estão em um grupo de registros com o formato do nomeres-environment-name/cluster-manager

Documentação do Amazon Cognito — Para obter mais informações sobre a integração do SAML com o Amazon Cognito, consulte Adicionar provedores de identidade do SAML a um grupo de usuários no Guia do desenvolvedor do Amazon Cognito.