Contenção de destino

A contenção de destino refere-se à aplicação de mecanismos de filtragem ou roteamento em um ambiente com o objetivo de restringir o acesso a um host ou recurso de destino. Em alguns casos, a contenção de destino também envolve uma forma de resiliência para verificar se os recursos legítimos estão replicados para garantir disponibilidade. Os recursos devem ser desvinculados dessas formas de resiliência para fins de isolamento e de contenção. Entre os exemplos de contenção de destino com o uso de serviços da AWS, destacam-se:

-

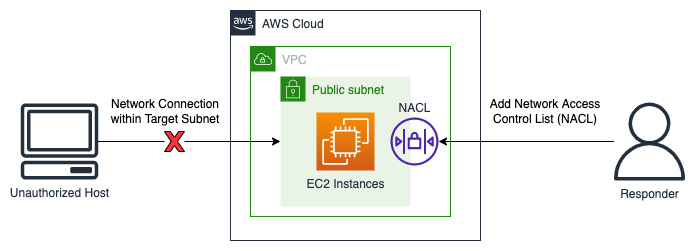

ACLs da rede: as listas de controle de acesso à rede (ACLs da rede) configuradas em sub-redes que contêm recursos da AWS podem ter regras de negação adicionadas. Essas regras de negação podem ser aplicadas para restringir o acesso a um recurso da AWS específico. No entanto, aplicar uma lista de controle de acesso à rede (ACL da rede) afetará todos os recursos na sub-rede, e não apenas os recursos que estão sendo acessados sem autorização. As regras listadas em uma ACL da rede são processadas na ordem em que aparecem, de cima para baixo. Por isso, a primeira regra em uma ACL da rede existente deve ser configurada para negar o tráfego não autorizado para o recurso e a sub-rede de destino. Como alternativa, uma nova ACL da rede pode ser criada com uma única regra de negação para tráfego de entrada e saída. Em seguida, essa nova ACL da rede pode ser associada à sub-rede que contém o recurso de destino, restringindo o acesso à sub-rede com o uso da nova ACL da rede.

-

Encerramento: o encerramento definitivo de um recurso pode ser eficaz para conter os efeitos do uso não autorizado. No entanto, o encerramento um recurso também impedirá o acesso legítimo para as necessidades do negócio e prejudicará a obtenção de dados forenses voláteis. Portanto, essa deve ser uma decisão intencional e deve ser avaliada em relação às políticas de segurança de uma organização.

-

VPCs de isolamento: as VPCs de isolamento podem ser usadas para a contenção de recursos de forma eficaz, enquanto ainda permitem o acesso de tráfego legítimo (por exemplo, soluções de antivírus [AV] ou endpoints de detecção e de resposta [EDR] que precisam de acesso à internet ou a um console de gerenciamento externo). As VPCs de isolamento podem ser configuradas previamente antes de um evento de segurança para permitir endereços IP e portas válidos. Durante um incidente de segurança ativo, os recursos de destino podem ser movidos imediatamente para essa VPC de isolamento, com a finalidade de realizar a contenção do recurso enquanto ainda permite que o tráfego legítimo seja enviado e recebido pelo recurso de destino durante as fases subsequentes da resposta ao incidente. Um aspecto importante relacionado ao uso de uma VPC de isolamento é que os recursos, como as instâncias do EC2, precisam ser encerrados e inicializados novamente na nova VPC de isolamento antes do uso. As instâncias do EC2 existentes não podem ser movidas para outra VPC ou outra zona de disponibilidade. Para executar essa ação, siga as etapas descritas em Como mover minha instância do Amazon EC2 para outra sub-rede, zona de disponibilidade ou VPC?

. -

Grupos do Auto Scaling e balanceadores de carga: os recursos do AWS anexados a grupos do Auto Scaling e balanceadores de carga devem ser desanexados e removidos do registro como parte dos procedimentos de contenção de destino. A desanexação e a remoção do registro de recursos da AWS podem ser realizadas usando o AWS Management Console, a AWS CLI e o AWS SDK.

Um exemplo de contenção de destino é demonstrado no diagrama apresentado a seguir, em que um analista responsável pela resposta a incidentes adiciona uma ACL da rede para uma sub-rede com a finalidade de bloquear uma solicitação de conexão de rede proveniente de um host não autorizado.

Exemplo de contenção de destino