As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

AWSPremiumSupport-DDoSResiliencyAssessment

Descrição

O AWSPremiumSupport-DDoSResiliencyAssessment runbook de AWS Systems Manager automação ajuda você a verificar DDo as vulnerabilidades do S e a configuração dos recursos de acordo com a AWS Shield Advanced proteção de sua. Conta da AWS Ele fornece um relatório de configurações para recursos vulneráveis a ataques distribuídos de negação de serviço (DDoS). Ele é usado para coletar, analisar e avaliar os seguintes recursos: Amazon Route 53, Amazon Load Balancers, Amazon CloudFront distributions AWS Global Accelerator e AWS Elastic IPs para suas configurações de acordo com as melhores práticas recomendadas de proteção. AWS Shield Advanced O relatório de configuração final está disponível em um bucket do Amazon S3 de sua escolha como um arquivo HTML.

Como funciona?

Este runbook contém uma série de verificações dos vários tipos de recursos que estão habilitados para acesso público e se eles têm proteções configuradas de acordo com as recomendações do Documento Técnico de Boas Práticas de AWS DDo S. O runbook executa o seguinte:

-

Verifica se a assinatura do AWS Shield Advanced está habilitada.

-

Se ativada, ele descobre se há algum recurso protegido do Shield Advanced.

-

Ele encontra todos os recursos globais e regionais na Conta da AWS e verifica se eles estão protegidos pelo Shield.

-

Ela exige os parâmetros do tipo de recurso para avaliação, o nome do bucket do Amazon S3 e o ID do Conta da AWS bucket do Amazon S3 (S3). BucketOwner

-

Ele retorna as descobertas como um relatório HTML armazenado no bucket do Amazon S3 fornecido.

O AssessmentType dos parâmetros de entrada decide se as verificações em todos os recursos serão realizadas. Por padrão, o runbook verifica todos os tipos de recursos. Somente se o parâmetro GlobalResources ou RegionalResources for selecionado, o runbook executará verificações somente nos tipos de recursos selecionados.

Importante

-

O acesso aos runbooks

AWSPremiumSupport-*requer uma assinatura do Enterprise ou Business Support. Para obter mais informações, consulte Comparar os planos do Suporte. -

Este runbook requer uma assinatura

ACTIVEdo AWS Shield Advanced.

Execute esta automação (console)

Tipo de documento

Automação

Proprietário

Amazon

Plataformas

Linux, macOS, Windows

Parâmetros

-

AutomationAssumeRole

Tipo: String

Descrição: (opcional) o nome do recurso da Amazon (ARN) do perfil do AWS Identity and Access Management (IAM) que permite que o Systems Manager Automation realize ações em seu nome. Se nenhum perfil for especificado, o Systems Manager Automation usa as permissões do usuário que inicia este runbook.

-

AssessmentType

Tipo: String

Descrição: (Opcional) Determina o tipo de recursos a serem avaliados para a avaliação de resiliência DDo S. Por padrão, o runbook avaliará os recursos globais e regionais. Para recursos regionais, o runbook descreve todos os balanceadores de carga de aplicativo (ALB) e rede (NLB), bem como todo o grupo do Auto Scaling em sua Conta da AWS/região.

Valores válidos:

['Global Resources', 'Regional Resources', 'Global and Regional Resources']Padrão: recursos globais e regionais

-

S3 BucketName

Tipo:

AWS::S3::Bucket::NameDescrição: (obrigatório) o nome do bucket do Amazon S3 onde o relatório será carregado.

Allowed-pattern:

^[0-9a-z][a-z0-9\-\.]{3,63}$ -

S3 BucketOwnerAccount

Tipo: String

Descrição: (Opcional) O Conta da AWS proprietário do bucket Amazon S3. Especifique esse parâmetro se o bucket do Amazon S3 pertencer a outro Conta da AWS, caso contrário, você pode deixar esse parâmetro vazio.

Allowed-pattern:

^$|^[0-9]{12,13}$ -

S3 BucketOwnerRoleArn

Tipo:

AWS::IAM::Role::ArnDescrição: (Opcional) O ARN de uma função do IAM com permissões para descrever o bucket do Amazon S3 Conta da AWS e bloquear a configuração de acesso público se o bucket estiver em outro. Conta da AWS Se esse parâmetro não for especificado, o runbook usa o

AutomationAssumeRoleou o usuário do IAM que inicia esse runbook (seAutomationAssumeRolenão for especificado). Consulte a seção de permissões necessárias na descrição do runbook.Allowed-pattern:

^$|^arn:(aws|aws-cn|aws-us-gov|aws-iso|aws-iso-b):iam::[0-9]{12,13}:role/.*$ -

S3 BucketPrefix

Tipo: String

Descrição: (opcional) o prefixo do caminho dentro do Amazon S3 para armazenar os resultados.

Allowed-pattern:

^[a-zA-Z0-9][-./a-zA-Z0-9]{0,255}$|^$

Permissões obrigatórias do IAM

O parâmetro AutomationAssumeRole requer as seguintes ações para usar o runbook com êxito.

-

autoscaling:DescribeAutoScalingGroups -

cloudfront:ListDistributions -

ec2:DescribeAddresses -

ec2:DescribeNetworkAcls -

ec2:DescribeInstances -

elasticloadbalancing:DescribeLoadBalancers -

elasticloadbalancing:DescribeTargetGroups -

globalaccelerator:ListAccelerators -

iam:GetRole -

iam:ListAttachedRolePolicies -

route53:ListHostedZones -

route53:GetHealthCheck -

shield:ListProtections -

shield:GetSubscriptionState -

shield:DescribeSubscription -

shield:DescribeEmergencyContactSettings -

shield:DescribeDRTAccess -

waf:GetWebACL -

waf:GetRateBasedRule -

wafv2:GetWebACL -

wafv2:GetWebACLForResource -

waf-regional:GetWebACLForResource -

waf-regional:GetWebACL -

s3:ListBucket -

s3:GetBucketAcl -

s3:GetBucketLocation -

s3:GetBucketPublicAccessBlock -

s3:GetBucketPolicyStatus -

s3:GetBucketEncryption -

s3:GetAccountPublicAccessBlock -

s3:PutObject

Exemplo de política do IAM para a função Automation Assume

{ "Version": "2012-10-17", "Statement": [ { "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetAccountPublicAccessBlock" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:GetBucketPublicAccessBlock", "s3:GetBucketPolicyStatus", "s3:GetEncryptionConfiguration" ], "Resource": "arn:aws:s3:::<bucket-name>", "Effect": "Allow" }, { "Action": [ "s3:PutObject" ], "Resource": "arn:aws:s3:::<bucket-name>/*", "Effect": "Allow" }, { "Action": [ "autoscaling:DescribeAutoScalingGroups", "cloudfront:ListDistributions", "ec2:DescribeInstances", "ec2:DescribeAddresses", "ec2:DescribeNetworkAcls", "elasticloadbalancing:DescribeLoadBalancers", "elasticloadbalancing:DescribeTargetGroups", "globalaccelerator:ListAccelerators", "iam:GetRole", "iam:ListAttachedRolePolicies", "route53:ListHostedZones", "route53:GetHealthCheck", "shield:ListProtections", "shield:GetSubscriptionState", "shield:DescribeSubscription", "shield:DescribeEmergencyContactSettings", "shield:DescribeDRTAccess", "waf:GetWebACL", "waf:GetRateBasedRule", "wafv2:GetWebACL", "wafv2:GetWebACLForResource", "waf-regional:GetWebACLForResource", "waf-regional:GetWebACL" ], "Resource": "*", "Effect": "Allow" }, { "Action": "iam:PassRole", "Resource": "arn:aws:iam::123456789012:role/<AutomationAssumeRole-Name>", "Effect": "Allow" } ] }

Instruções

-

Navegue até o AWSPremiumSupport-DDoSResiliencyAssessment

no AWS Systems Manager console. -

Selecione Executar automação.

-

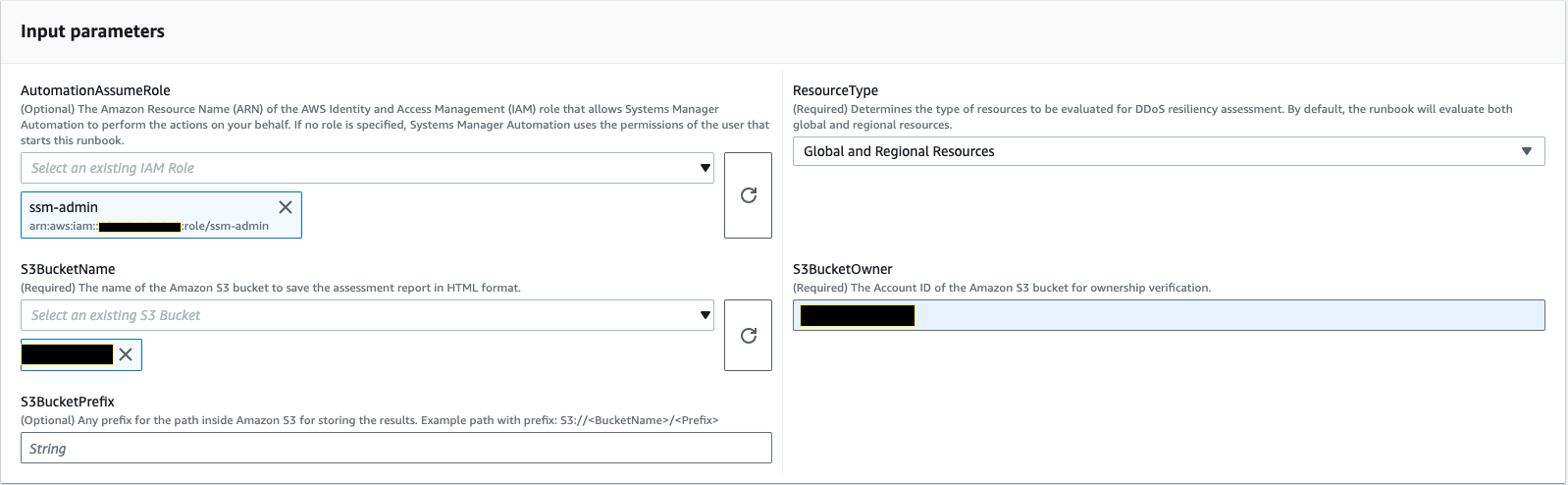

Você pode usar os seguintes parâmetros de entrada:

-

AutomationAssumeRole(Opcional):

O nome do recurso da Amazon (ARN) do perfil do AWS Identity and Access Management (IAM) que permite que o Systems Manager Automation realize ações em seu nome. Se nenhum perfil for especificado, o Systems Manager Automation usa as permissões do usuário que inicia este runbook.

-

AssessmentType(Opcional):

Determina o tipo de recursos a serem DDo avaliados para a avaliação de resiliência S. Por padrão, o runbook avalia os recursos globais e regionais.

-

S3 BucketName (obrigatório):

O nome do bucket do Amazon S3 para salvar o relatório de avaliação no formato HTML.

-

S3 BucketOwner (opcional):

O Conta da AWS ID do bucket Amazon S3 para verificação de propriedade. O Conta da AWS ID é obrigatório se o relatório precisar ser publicado em um bucket do Amazon S3 com várias contas e opcional se o bucket do Amazon S3 estiver no mesmo nível do início da Conta da AWS automação.

-

S3 BucketPrefix (opcional):

Qualquer prefixo do caminho dentro do Amazon S3 para armazenar os resultados.

-

-

Selecione Executar.

-

A automação é iniciada.

-

O bucket realiza as seguintes etapas:

-

CheckShieldAdvancedState:

Verifica se o Conta da AWS está inscrito AWS Shield Advanced e se o runbook tem acesso ao bucket do Amazon S3.

-

S3: BucketSecurityChecks

Verifica se o bucket do Amazon S3 especificado no “S3BucketName” permite permissões de acesso anônimo ou público de leitura ou gravação, se o bucket tem a criptografia em repouso ativada e se o Conta da AWS ID fornecido no “S3BucketOwner” é o proprietário do bucket do Amazon S3.

-

BranchOnShieldAdvancedStatus:

Ramifica etapas do documento com base no status da assinatura do AWS Shield Advanced e/ou no status de propriedade do Amazon S3 Bucket.

-

ShieldAdvancedConfigurationReview:

Analisa as configurações do Shield Advanced para garantir que os detalhes mínimos necessários estejam presentes. Por exemplo: IAM Access for AWS Shield Response Team Team (SRT), detalhes da lista de contatos e status de engajamento proativo do SRT.

-

ListShieldAdvancedProtections:

Lista os recursos protegidos pelo Shield e cria um grupo de recursos protegidos para cada serviço.

-

BranchOnResourceTypeAndCount:

Ramifica etapas do documento com base no valor do parâmetro Tipo de recurso e no número de recursos globais protegidos pelo Shield.

-

ReviewGlobalResources:

Analisa os recursos globais protegidos pelo Shield Advanced, como zonas hospedadas, CloudFront distribuições e aceleradores globais do Route 53.

-

BranchOnResourceType:

Ramifica etapas do documento com base nas seleções do tipo de recurso, se global, regional ou ambas.

-

ReviewRegionalResources:

Analisa os recursos regionais protegidos pelo Shield Advanced, como Application Load Balancers, Network Load Balancers, Classic Load Balancers, Amazon Elastic Compute Cloud (Amazon EC2) Instances (Elastic). IPs

-

SendReportToS3:

Carrega os detalhes do DDo S Assessment Report no bucket do Amazon S3.

-

-

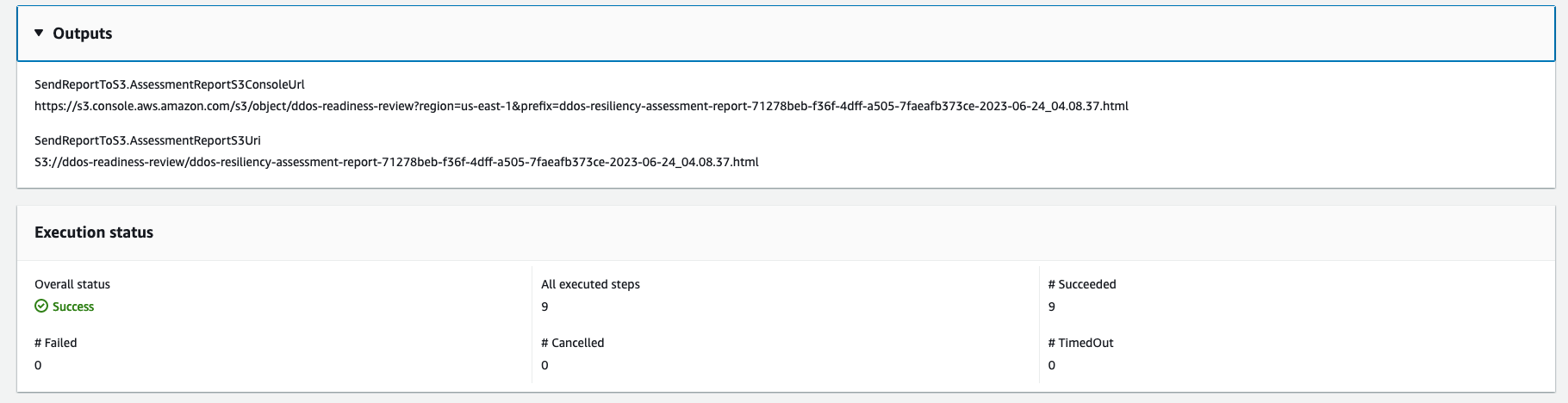

Depois de concluído, o URI do arquivo HTML do relatório de avaliação é fornecido no bucket do Amazon S3:

Link do console S3 e URI do Amazon S3 para o relatório sobre a execução bem-sucedida do runbook

Referências

Automação do Systems Manager

AWS documentação de serviço