As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

AWSSupport-TroubleshootRDSIAMAuthentication

Descrição

AWSSupport-TroubleshootRDSIAMAuthenticationIsso ajuda a solucionar problemas de autenticação AWS Identity and Access Management (IAM) para instâncias do Amazon RDS para PostgreSQL, Amazon RDS para MySQL, Amazon RDS para MariaDB, Amazon Aurora PostgreSQL e Amazon Aurora MySQL. Use esse runbook para verificar a configuração necessária para a autenticação do IAM com uma instância do Amazon RDS ou Aurora Cluster. Ele também fornece etapas para corrigir os problemas de conectividade com a Instância do Amazon RDS ou o Aurora Cluster.

Importante

Este runbook não é compatível com Amazon RDS para Oracle ou Amazon RDS para Microsoft SQL Server.

Importante

Se uma EC2 instância Amazon de origem for fornecida e o banco de dados de destino for o Amazon RDS, uma automação secundária AWSSupport-TroubleshootConnectivityToRDS será invocada para solucionar problemas de conectividade TCP. A saída também fornece comandos que você pode executar na sua EC2 instância ou máquina de origem da Amazon para se conectar às instâncias do Amazon RDS usando a autenticação do IAM.

Como funciona?

Este runbook consiste em seis etapas:

-

Etapa 1: ValidateInputs: valida as entradas para a automação.

-

Etapa 2: branchOnSource EC2 fornecida: verifica se um ID de EC2 instância Amazon de origem é fornecido nos parâmetros de entrada.

-

Etapa 3: validarRDSConnectivity: valida a conectividade do Amazon RDS a partir da EC2 instância Amazon de origem, se fornecida.

-

Etapa 4: validarRDSIAMAuthentication: valida se o recurso de autenticação do IAM está ativado.

-

Etapa 5: validarIAMPolicies: verifica se as permissões necessárias do IAM estão presentes no usuário/função do IAM fornecido.

-

Etapa 6: Gerar relatório: gera um relatório dos resultados das etapas executadas anteriormente.

Executar esta automação (console)

Tipo de documento

Automação

Proprietário

Amazon

Plataformas

Linux

Parâmetros

-

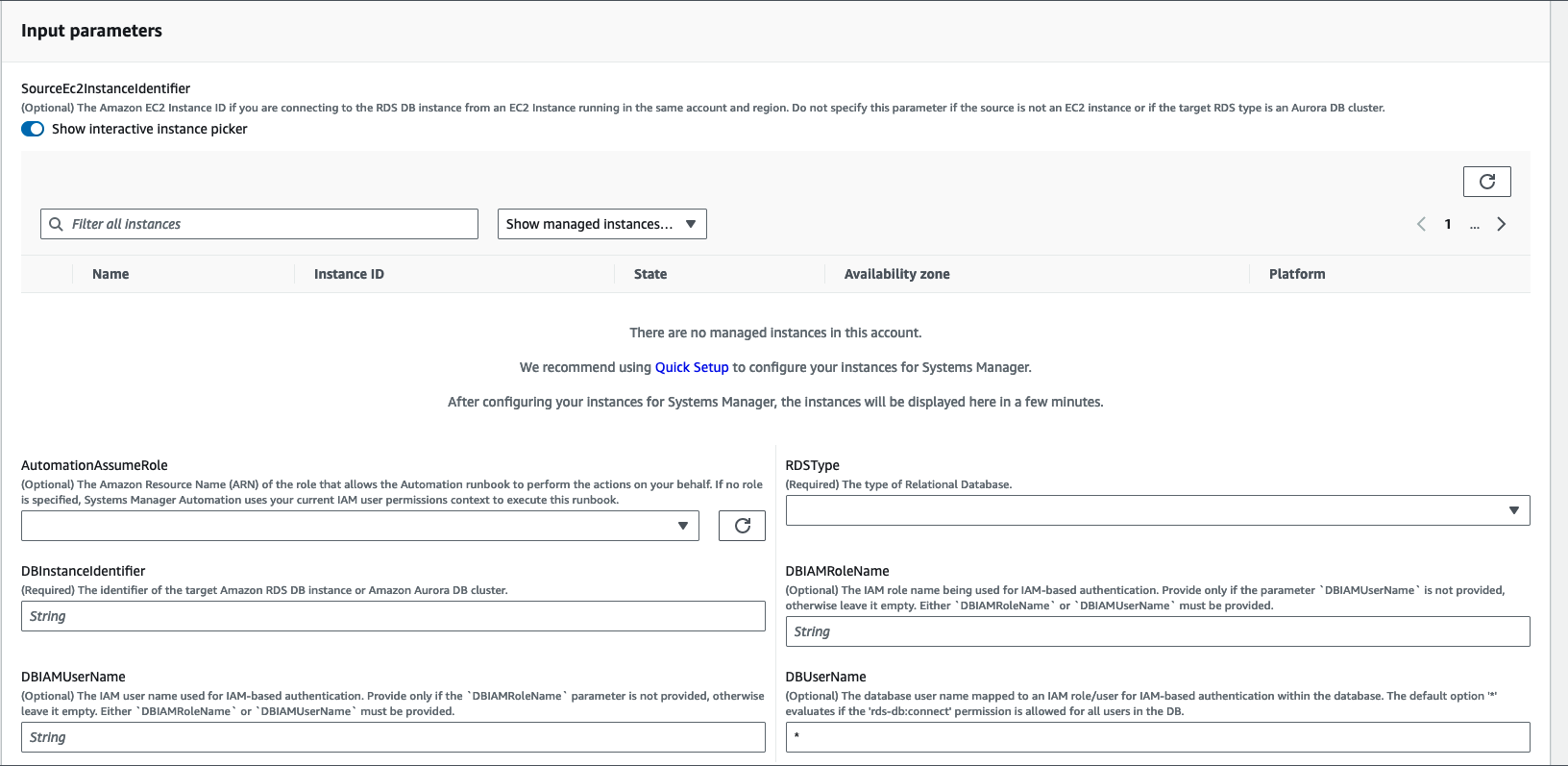

AutomationAssumeRole

Tipo: String

Descrição: (opcional) o nome do recurso da Amazon (ARN) do perfil do AWS Identity and Access Management (IAM) que permite que o Systems Manager Automation realize ações em seu nome. Se nenhum perfil for especificado, o Systems Manager Automation usa as permissões do usuário que inicia este runbook.

-

RDSType

Tipo: string

Descrição: (Obrigatório): Selecione o tipo de banco de dados relacional ao qual você está tentando se conectar e autenticar.

Valores permitidos:

Amazon RDSouAmazon Aurora Cluster. -

DBInstanceIdentificador

Tipo: string

Descrição: (Obrigatório) O identificador da instância de banco de dados Amazon RDS de destino ou do cluster de banco de dados Aurora.

Allowed-pattern:

^[A-Za-z0-9]+(-[A-Za-z0-9]+)*$Número máximo de caracteres: 63

-

SourceEc2InstanceIdentifier

Tipo:

AWS::EC2::Instance::IdDescrição: (Opcional) O ID da EC2 instância da Amazon se você estiver se conectando à instância de banco de dados do Amazon RDS a partir de uma EC2 instância da Amazon em execução na mesma conta e região. Não especifique esse parâmetro se a origem não for uma EC2 instância da Amazon ou se o tipo de destino do Amazon RDS for um cluster de banco de dados Aurora.

Padrão:

"" -

DBIAMRoleNome

Tipo: string

Descrição: (Opcional) O nome da função do IAM que está sendo usado para autenticação baseada em IAM. Forneça somente se o parâmetro não

DBIAMUserNamefor fornecido, caso contrário, deixe-o vazio.DBIAMRoleNameOuDBIAMUserNamedeve ser fornecido.Allowed-pattern:

^[a-zA-Z0-9+=,.@_-]{1,64}$|^$Número máximo de caracteres: 64

Padrão:

"" -

DBIAMUserNome

Tipo: string

Descrição: (Opcional) O nome de usuário do IAM usado para autenticação baseada em IAM. Forneça somente se o

DBIAMRoleNameparâmetro não for fornecido, caso contrário, deixe-o vazio.DBIAMRoleNameOuDBIAMUserNamedeve ser fornecido.Allowed-pattern:

^[a-zA-Z0-9+=,.@_-]{1,64}$|^$Número máximo de caracteres: 64

Padrão:

"" -

DBUserNome

Tipo: string

Descrição: (Opcional) O nome de usuário do banco de dados mapeado para uma função/usuário do IAM para autenticação baseada em IAM no banco de dados. A opção padrão

*avalia se ards-db:connectpermissão é permitida para todos os usuários no banco de dados.Allowed-pattern:

^[a-zA-Z0-9+=,.@*_-]{1,64}$Número máximo de caracteres: 64

Padrão:

*

Permissões obrigatórias do IAM

O parâmetro AutomationAssumeRole requer as seguintes ações para usar o runbook com êxito.

-

ec2:DescribeInstances -

ec2:DescribeNetworkAcls -

ec2:DescribeRouteTables -

ec2:DescribeSecurityGroups -

ec2:DescribeSubnets -

iam:GetPolicy -

iam:GetRole -

iam:GetUser -

iam:ListAttachedRolePolicies -

iam:ListAttachedUserPolicies -

iam:ListRolePolicies -

iam:ListUserPolicies -

iam:SimulatePrincipalPolicy -

rds:DescribeDBClusters -

rds:DescribeDBInstances -

ssm:DescribeAutomationStepExecutions -

ssm:GetAutomationExecution -

ssm:StartAutomationExecution

Instruções

-

Navegue até o AWSSupport-TroubleshootRDSIAMAuthentication

no AWS Systems Manager console. -

Selecione Executar automação.

-

Você pode usar os seguintes parâmetros de entrada:

-

AutomationAssumeRole(Opcional):

O nome do recurso da Amazon (ARN) do perfil do AWS Identity and Access Management (IAM) que permite que o Systems Manager Automation realize ações em seu nome. Se nenhum perfil for especificado, o Systems Manager Automation usa as permissões do usuário que inicia este runbook.

-

RDSType(Obrigatório):

Selecione o tipo de Amazon RDS ao qual você está tentando se conectar e autenticar. Escolha entre os dois valores permitidos:

Amazon RDSouAmazon Aurora Cluster. -

DBInstanceIdentificador (obrigatório):

Insira o identificador da Instância de Banco de Dados Amazon RDS de destino ou do Aurora Cluster ao qual você está tentando se conectar e usar as credenciais do IAM para autenticação.

-

SourceEc2 InstanceIdentifier (opcional):

Forneça o ID da EC2 instância da Amazon se você estiver se conectando à instância de banco de dados do Amazon RDS a partir de uma EC2 instância da Amazon presente na mesma conta e região. Deixe em branco se a origem não for a Amazon EC2 ou se o tipo de Amazon RDS de destino for um Aurora Cluster.

-

DBIAMRoleNome (opcional):

Insira o nome da função do IAM usado para autenticação baseada em IAM. Forneça somente se não

DBIAMUserNamefor fornecido; caso contrário, deixe em branco.DBIAMRoleNameOuDBIAMUserNamedeve ser fornecido. -

DBIAMUserNome (opcional):

Insira o usuário do IAM usado para a autenticação baseada em IAM. Forneça somente se não

DBIAMRoleNamefor fornecido, caso contrário, deixe em branco.DBIAMRoleNameOuDBIAMUserNamedeve ser fornecido. -

DBUserNome (opcional):

Insira o usuário do banco de dados mapeado para uma função/usuário do IAM para autenticação baseada em IAM no banco de dados. A opção padrão

*é usada para avaliar; nada é fornecido nesse campo.

-

-

Selecione Executar.

-

Observe que a automação é iniciada.

-

O bucket realiza as seguintes etapas:

-

Etapa 1: validar as entradas:

Valida as entradas para a automação -

SourceEC2InstanceIdentifier(opcional),DBInstanceIdentifierouClusterID, eDBIAMRoleNameou.DBIAMUserNameEle verifica se os parâmetros de entrada inseridos estão presentes em sua conta e região. Ele também verifica se o usuário inseriu um dos parâmetros do IAM (por exemplo,DBIAMRoleNameouDBIAMUserName). Além disso, ele executa outras verificações, como se o banco de dados mencionado estiver no status Disponível. -

Etapa 2: branchOnSource EC2 Fornecido:

Verifica se a fonte Amazon EC2 é fornecida nos parâmetros de entrada e se o banco de dados é Amazon RDS. Se sim, prossegue para a etapa 3. Caso contrário, ele pula a etapa 3, que é a validação da conectividade Amazon EC2 -Amazon RDS, e prossegue para a etapa 4.

-

Etapa 3: validarRDSConnectivity:

Se a Amazon de origem EC2 for fornecida nos parâmetros de entrada e o banco de dados for o Amazon RDS, a etapa 2 iniciará a etapa 3. Nesta etapa, a automação secundária

AWSSupport-TroubleshootConnectivityToRDSé invocada para validar a conectividade do Amazon RDS da Amazon de origem. EC2 O runbook de automação infantilAWSSupport-TroubleshootConnectivityToRDSverifica se as configurações de rede necessárias (Amazon Virtual Private Cloud [Amazon VPC], grupos de segurança, lista de controle de acesso à rede [NACL], disponibilidade do Amazon RDS) estão em vigor para que você possa se conectar da instância da Amazon à instância do Amazon RDS. EC2 -

Etapa 4: validarRDSIAMAuthentication:

Valida se o recurso de autenticação do IAM está ativado na instância do Amazon RDS ou no Aurora Cluster.

-

Etapa 5: validarIAMPolicies:

Verifica se as permissões necessárias do IAM estão presentes no usuário/função do IAM passado para permitir que as credenciais do IAM sejam autenticadas na instância do Amazon RDS para o usuário de banco de dados especificado (se houver).

-

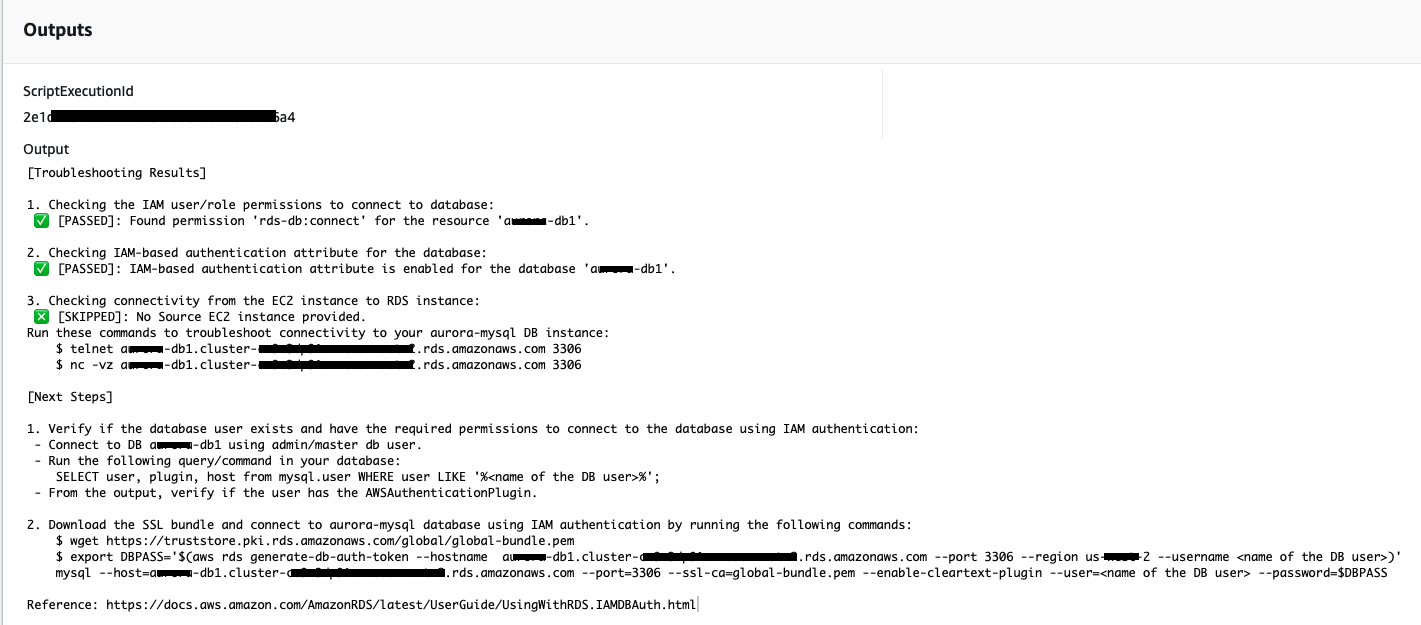

Etapa 6: Gerar relatório:

Obtém todas as informações das etapas anteriores e imprime o resultado ou a saída de cada etapa. Ele também lista as etapas a serem consultadas e executadas para se conectar à instância do Amazon RDS usando as credenciais do IAM.

-

-

Quando a automação estiver concluída, revise a seção Saídas para obter os resultados detalhados:

-

Verificando a permissão de usuário/função do IAM para se conectar ao banco de dados:

Verifica se as permissões necessárias do IAM estão presentes no usuário/função do IAM passado para permitir que as credenciais do IAM sejam autenticadas na instância do Amazon RDS para o usuário de banco de dados especificado (se houver).

-

Verificando o atributo de autenticação baseado em IAM para o banco de dados:

Verifica se o recurso da autenticação do IAM está habilitado para o banco de dados Amazon RDS/cluster Aurora especificado.

-

Verificando a conectividade da EC2 instância da Amazon com a instância do Amazon RDS:

Verifica se as configurações de rede necessárias (Amazon VPC, grupos de segurança, NACL, disponibilidade do Amazon RDS) estão em vigor para que você possa se conectar da instância da Amazon à instância EC2 do Amazon RDS.

-

Próximas etapas:

Lista os comandos e as etapas a serem consultados e executados para se conectar à instância do Amazon RDS usando as credenciais do IAM.

-

Referências

Automação do Systems Manager