Configurar o SSM Agent para usar um proxy em nós do Linux

É possível configurar o AWS Systems Manager para se comunicar por meio de um proxy HTTP adicionando as configurações SSM Agent, http_proxy e https_proxy a um arquivo de configuração no_proxy. Um arquivo de substituição também preserva as configurações de proxy se você instalar versões mais recentes ou mais antigas do SSM Agent. Esta seção inclui procedimentos para ambientes upstart e systemd. Se você pretende usar o Session Manager, observe que os servidores proxy HTTPS não são compatíveis.

Tópicos

Configurar o SSM Agent para usar um proxy (upstart)

Use o procedimento a seguir para criar um arquivo de configuração de substituição para um ambiente upstart.

Configurar o SSM Agent para usar um proxy (upstart)

-

Conecte-se à instância gerenciada na qual você instalou o SSM Agent.

-

Abra um editor simples como o VIM e, caso esteja usando um servidor de proxy HTTP ou um servidor de proxy HTTPS, especifique uma das opções de configuração a seguir.

Para um servidor proxy HTTP:

env http_proxy=http://hostname:portenv https_proxy=http://hostname:portenv no_proxy=IP address for instance metadata services (IMDS)Para um servidor proxy HTTP:

env http_proxy=http://hostname:portenv https_proxy=https://hostname:portenv no_proxy=IP address for instance metadata services (IMDS)Importante

Adicione a configuração

no_proxyao arquivo e especifique o endereço IP. O endereço IP parano_proxyé o endpoint dos serviços de metadados de instância (IMDS) do Systems Manager. Se você não especificarno_proxy, as chamadas para o Systems Manager assumirão a identidade do serviço de proxy (se o fallback do IMDSv1 estiver ativado) ou falharão (se o IMDSv2 for imposto).-

Para IPv4, especifique

no_proxy=169.254.169.254. -

Para IPv6, especifique

no_proxy=[fd00:ec2::254]. O endereço IPv6 do serviço de metadados da instância é compatível com comandos IMDSv2. O endereço IPv6 pode ser acessado somente em instâncias desenvolvidas no AWS Nitro System. Para obter mais informações, consulte Como o serviço de metadados de instância versão 2 funciona no Guia do usuário do Amazon EC2.

-

-

Salve o arquivo com o nome

amazon-ssm-agent.overrideno seguinte local:/etc/init/ -

Encerre e reinicie o SSM Agent usando os seguintes comandos:

sudo service stop amazon-ssm-agent sudo service start amazon-ssm-agent

nota

Para obter mais informações sobre como trabalhar com arquivos .override em ambientes Upstart, consulte init: Upstart init daemon job configuration

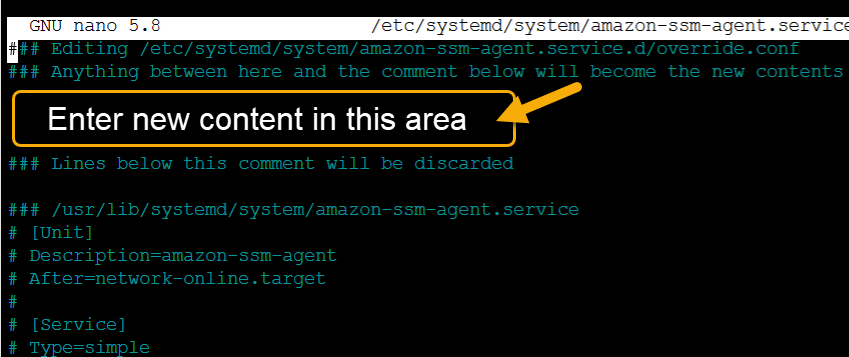

Configurar o SSM Agent para usar um proxy (systemd)

Use o procedimento a seguir para configurar o SSM Agent para usar um proxy em um ambiente do systemd

nota

Algumas das etapas neste procedimento contêm instruções explícitas para instâncias do Ubuntu Server onde o SSM Agent foi instalado usando o Snap.

-

Conecte-se à instância na qual você instalou o SSM Agent.

-

Dependendo do tipo de sistema operacional em sua máquina local, execute um dos comandos a seguir.

-

Em instâncias do Ubuntu Server em que o SSM Agent é instalado usando um snap:

sudo systemctl edit snap.amazon-ssm-agent.amazon-ssm-agentEm outros sistemas operacionais

sudo systemctl edit amazon-ssm-agent

-

-

Abra um editor simples como o VIM e, caso esteja usando um servidor de proxy HTTP ou um servidor de proxy HTTPS, especifique uma das opções de configuração a seguir.

Para um servidor proxy HTTP:

[Service] Environment="http_proxy=http://hostname:port" Environment="https_proxy=http://hostname:port" Environment="no_proxy=IP address for instance metadata services (IMDS)"Para um servidor proxy HTTP:

[Service] Environment="http_proxy=http://hostname:port" Environment="https_proxy=https://hostname:port" Environment="no_proxy=IP address for instance metadata services (IMDS)"Importante

Adicione a configuração

no_proxyao arquivo e especifique o endereço IP. O endereço IP parano_proxyé o endpoint dos serviços de metadados de instância (IMDS) do Systems Manager. Se você não especificarno_proxy, as chamadas para o Systems Manager assumirão a identidade do serviço de proxy (se o fallback do IMDSv1 estiver ativado) ou falharão (se o IMDSv2 for imposto).-

Para IPv4, especifique

no_proxy=169.254.169.254. -

Para IPv6, especifique

no_proxy=[fd00:ec2::254]. O endereço IPv6 do serviço de metadados da instância é compatível com comandos IMDSv2. O endereço IPv6 pode ser acessado somente em instâncias desenvolvidas no AWS Nitro System. Para obter mais informações, consulte Como o serviço de metadados de instância versão 2 funciona no Guia do usuário do Amazon EC2.

-

-

Salve as alterações. O sistema cria automaticamente um dos arquivos a seguir, de acordo com o tipo de sistema operacional.

-

Em instâncias do Ubuntu Server em que o SSM Agent é instalado usando um snap:

/etc/systemd/system/snap.amazon-ssm-agent.amazon-ssm-agent.service.d/override.conf -

Em instâncias do Amazon Linux 2, Amazon Linux 2023 e RHEL:

/etc/systemd/system/amazon-ssm-agent.service.d/override.conf -

Em outros sistemas operacionais

/etc/systemd/system/amazon-ssm-agent.service.d/amazon-ssm-agent.override

-

-

Reiniciar o SSM Agent usando um dos comandos a seguir, de acordo com o tipo de sistema operacional.

-

Em instâncias do Ubuntu Server instaladas usando um snap:

sudo systemctl daemon-reload && sudo systemctl restart snap.amazon-ssm-agent.amazon-ssm-agent -

Em outros sistemas operacionais

sudo systemctl daemon-reload && sudo systemctl restart amazon-ssm-agent

-

nota

Para obter mais informações sobre como trabalhar com arquivos .override em ambientes systemd, consulte Modificar arquivos da unidade existente