As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Etapa 1: configurar permissões de instância para o Systems Manager

Por padrão, AWS Systems Manager não tem permissão para realizar ações em suas instâncias. Você pode fornecer permissões de instância no nível da conta usando uma função AWS Identity and Access Management (IAM) ou no nível da instância usando um perfil de instância. Se o seu caso de uso permitir, recomendamos conceder acesso no nível da conta usando a configuração de gerenciamento de host padrão.

Configuração recomendada

A configuração de gerenciamento de host padrão permite que o Systems Manager gerencie as instâncias do Amazon EC2 automaticamente. Depois de ativar essa configuração, todas as instâncias que usam o Instance Metadata Service versão 2 (IMDSv2) no Região da AWS e Conta da AWS com a SSM Agent versão 3.2.582.0 ou posterior instalada automaticamente se tornam instâncias gerenciadas. A configuração de gerenciamento de host padrão não oferece suporte à versão 1 do serviço de metadados da instância. Para obter informações sobre como fazer a transição para IMDSv2, consulte Transição para usar o Serviço de metadados da instância versão 2 no Guia do usuário do Amazon EC2 para instâncias Linux. Para obter informações sobre como verificar a versão do SSM Agent instalada em sua instância, consulte Verificar o número de versão do SSM Agent. Para obter informações sobre como atualizar o SSM Agent, consulte Atualizar automaticamente o SSM Agent. Os benefícios das instâncias gerenciadas incluem o seguinte:

-

Conectar-se às suas instâncias com segurança usando o Session Manager.

-

Realizar verificações de patches automatizadas usando o Patch Manager.

-

Visualizar informações detalhadas sobre suas instâncias usando o Inventário do Systems Manager.

-

Acompanhar e gerenciar instâncias usando o Fleet Manager.

-

Manter o SSM Agent atualizado automaticamente.

Fleet Manager, InventárioPatch Manager,, e Session Manager são recursos do AWS Systems Manager.

A configuração de gerenciamento de host padrão permite o gerenciamento de instância sem o uso de perfis de instância e garante que o Systems Manager tenha permissões para gerenciar todas as instâncias na região e na conta. Se as permissões fornecidas não forem suficientes para seu caso de uso, também é possível adicionar políticas ao perfil do IAM padrão criado pela configuração de gerenciamento de host padrão. Como alternativa, se você não precisar de permissões para todas as funcionalidades fornecidas pelo perfil do IAM padrão, poderá criar seu próprio perfil e as políticas personalizadas. Quaisquer alterações realizadas no perfil do IAM que você escolher para a configuração de gerenciamento de host padrão se aplicarão a todas as instâncias do Amazon EC2 gerenciadas na região e na conta. Para obter mais informações sobre a política usada pela configuração de gerenciamento de host padrão, consulte AWS política gerenciada: AmazonSSMManageDEC2 InstanceDefaultPolicy. Para obter mais informações sobre a configuração de gerenciamento de host padrão, consulte Usando a configuração padrão de gerenciamento de host.

Importante

As instâncias registradas usando a Configuração Padrão de Gerenciamento de Host armazenam informações de registro localmente nos diretórios /lib/amazon/ssm ou C:\ProgramData\Amazon. A remoção desses diretórios ou de seus arquivos impedirá que a instância adquira as credenciais necessárias para se conectar ao Systems Manager usando a Configuração Padrão de Gerenciamento de Host. Nesses casos, você deve usar um perfil de instância para fornecer as permissões necessárias à sua instância, ou então recriar a instância.

nota

Esse procedimento deve ser executado somente por administradores. Implemente acesso com privilégio mínimo ao permitir que indivíduos configurem ou modifiquem a configuração de gerenciamento de host padrão. Você deve ativar a configuração padrão de gerenciamento de host em todas as instâncias Região da AWS que desejar para gerenciar automaticamente suas instâncias do Amazon EC2.

Como ativar a definição de configuração de gerenciamento de host padrão

É possível ativar a configuração de gerenciamento de host padrão no console do Fleet Manager. Para concluir com êxito esse procedimento usando a ferramenta de linha de comando AWS Management Console ou sua ferramenta de linha de comando preferida, você deve ter permissões para as operações de GetServiceSettingResetServiceSetting, e UpdateServiceSettingda API. Além disso, você deve ter permissões para a permissão iam:PassRole para o perfil do IAM AWSSystemsManagerDefaultEC2InstanceManagementRole. Veja abaixo um exemplo de política . Substitua cada espaço reservado para recurso de exemplo por suas próprias informações.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ssm:GetServiceSetting", "ssm:ResetServiceSetting", "ssm:UpdateServiceSetting" ], "Resource": "arn:aws:ssm:region:account-id:servicesetting/ssm/managed-instance/default-ec2-instance-management-role" }, { "Effect": "Allow", "Action": [ "iam:PassRole" ], "Resource": "arn:aws:iam::account-id:role/service-role/AWSSystemsManagerDefaultEC2InstanceManagementRole", "Condition": { "StringEquals": { "iam:PassedToService": [ "ssm.amazonaws.com" ] } } } ] }

Antes de começar, se você tiver perfis de instância anexados às suas instâncias do Amazon EC2, remova todas as permissões que permitem a operação ssm:UpdateInstanceInformation. O SSM Agent tenta usar as permissões de perfil de instância antes de usar as permissões de configuração de gerenciamento de host padrão. Se você permitir a operação ssm:UpdateInstanceInformation em seus perfis de instância, a instância não usará as permissões de configuração de gerenciamento de host padrão.

Abra o AWS Systems Manager console em https://console.aws.amazon.com/systems-manager/

. No painel de navegação, escolha Fleet Manager.

- ou -

Se a página AWS Systems Manager inicial abrir primeiro, escolha o ícone do menu (

) para abrir o painel de navegação e, em seguida, escolha Fleet Managerno painel de navegação.

) para abrir o painel de navegação e, em seguida, escolha Fleet Managerno painel de navegação.-

Escolha Definir Configuração de gerenciamento de host padrão no menu suspenso Gerenciamento de contas.

-

Ative Habilitar a configuração de gerenciamento de host padrão.

-

Escolha o perfil do IAM usado para habilitar as funcionalidades do Systems Manager para as suas instâncias. Recomendamos usar o perfil padrão fornecido pela configuração de gerenciamento de host padrão. Ele contém o conjunto mínimo de permissões necessárias para gerenciar as instâncias do Amazon EC2 usando o Systems Manager. Se você preferir usar um perfil personalizado, a política de confiança do perfil deve permitir que o Systems Manager seja uma entidade confiável.

-

Escolha Configurar para concluir a configuração.

Após ativar a configuração de gerenciamento de host padrão, pode demorar até 30 minutos para que as instâncias usem as credenciais do perfil escolhido. É necessário ativar a configuração de gerenciamento de host padrão em cada região que deseja gerenciar automaticamente as instâncias do Amazon EC2.

Configuração alternativa

É possível conceder acesso no nível da instância individual usando um perfil de instância do AWS Identity and Access Management (IAM). Um perfil de instância é um contêiner que transmite as informações da função do IAM para uma instância do Amazon Elastic Compute Cloud (Amazon EC2) na inicialização. Você pode criar um perfil de instância para o Systems Manager anexando uma ou mais políticas do IAM que definem as permissões necessárias para uma nova função ou uma função que você já tnha criado.

nota

Você pode usarQuick Setup, uma capacidade de AWS Systems Manager, para configurar rapidamente um perfil de instância em todas as instâncias do seu Conta da AWS. Quick Setuptambém cria uma função de serviço do IAM (ou assume a função), que permite que o Systems Manager execute comandos com segurança em suas instâncias em seu nome. Com o uso do Quick Setup, pode-se ignorar esta etapa (Etapa 3) e a Etapa 4. Para ter mais informações, consulte AWS Systems Manager Quick Setup.

Observe os seguintes detalhes sobre a criação de um perfil da instância do IAM:

-

Se estiver configurando máquinas que não são do EC2 em um ambiente híbrido e multinuvem para o Systems Manager, não é necessário criar um perfil de instância para elas. Em vez disso, configure seus servidores e VMs para usar uma função de serviço do IAM. Para obter mais informações, consulte Criar uma função de serviço do IAM para um ambiente híbrido.

-

Se você alterar o perfil da instância do IAM, poderá levar algum tempo até as credenciais da instância serem atualizadas. O SSM Agent não processará solicitações até que isso aconteça. Para acelerar o processo de atualização, reinicie o SSM Agent ou a instância.

Se você estiver criando uma nova função para o perfil da instância ou adicionando as permissões necessárias a uma função existente, use um dos procedimentos a seguir.

Para criar um perfil de instância para instâncias gerenciadas do Systems Manager (console)

Abra o console do IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação, escolha Roles e Create role.

-

Em Trusted entity type (Tipo da entidade confiável), escolha AWS service (Serviço da AWS).

-

Diretamente sob Use case (Caso de uso), escolha EC2 e Next (Avançar).

-

Na página Add permissions (Adicionar permissões), faça o seguinte:

-

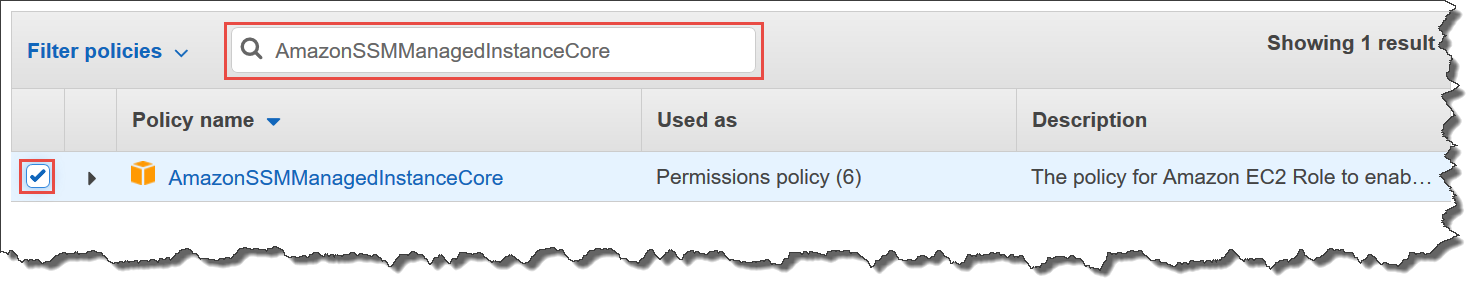

Use o campo Pesquisar para localizar a política do AmazonSSM ManagedInstanceCore. Marque a caixa de seleção ao lado do nome.

O console reterá sua seleção mesmo que você pesquise outras políticas.

-

Se você tiver criado uma política de bucket do S3 personalizada no procedimento anterior, (Opcional) Criação de uma política personalizada para acesso ao bucket do S3, marque a caixa de seleção ao lado do nome dela.

-

Se você planeja unir instâncias a um Active Directory gerenciado por AWS Directory Service, pesquise AmazonSSM DirectoryServiceAccess e marque a caixa de seleção ao lado do nome.

-

Se você planeja usar EventBridge ou CloudWatch Logs para gerenciar ou monitorar sua instância, pesquise CloudWatchAgentServerPolicye marque a caixa de seleção ao lado do nome.

-

-

Escolha Próximo.

-

Em Role name (Nome da função), insira um nome para seu novo perfil da instância, como

SSMInstanceProfile.nota

Anote o nome da função. Você escolherá essa função ao criar novas instâncias que deseja gerenciar usando o Systems Manager.

-

(Opcional) Em Description (Descrição), atualize a descrição deste perfil de instância.

-

(Opcional) Em Tags (Etiquetas), adicione um ou mais pares de valores etiqueta-chave para organizar, monitorar ou controlar o acesso para esse perfil e, em seguida, escolha Create role (Criar perfil). O sistema faz com que você retorne para a página Roles.

Para adicionar permissões de perfil de instância para o Systems Manager a uma função existente (console)

Abra o console IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação, selecione Roles (Funções) e, em seguida, escolha a função existente que você deseja associar a um perfil de instância para operações do Systems Manager.

-

Na guia Permissions (Permissões), escolha Add permissions, Attach policies (Adicionar permissões, anexar políticas).

-

Na página Attach Policy (Anexar política), faça o seguinte:

-

Use o campo Pesquisar para localizar a política do AmazonSSM ManagedInstanceCore. Marque a caixa de seleção ao lado do nome.

-

Se você tiver criado uma política de bucket do S3 personalizada, procure-a e marque a caixa de seleção ao lado do nome dela. Para obter informações sobre políticas de bucket do S3 personalizadas para um perfil de instância, consulte (Opcional) Criação de uma política personalizada para acesso ao bucket do S3.

-

Se você planeja unir instâncias a um Active Directory gerenciado por AWS Directory Service, pesquise AmazonSSM DirectoryServiceAccess e marque a caixa de seleção ao lado do nome.

-

Se você planeja usar EventBridge ou CloudWatch Logs para gerenciar ou monitorar sua instância, pesquise CloudWatchAgentServerPolicye marque a caixa de seleção ao lado do nome.

-

-

Escolha Anexar políticas.

Para obter mais informações sobre como atualizar uma função para incluir uma entidade confiável ou restringir ainda mais o acesso, consulte Modificar uma função no Guia do usuário do IAM.

(Opcional) Criação de uma política personalizada para acesso ao bucket do S3

A criação de uma política personalizada para acesso ao Amazon S3 é necessária se você usa um endpoint da VPC ou um bucket do S3 próprio nas suas operações do Systems Manager. É possível anexar essa política ao perfil do IAM padrão criado pela configuração de gerenciamento de host padrão ou a um perfil de instância criado no procedimento anterior.

Para obter informações sobre os buckets AWS gerenciados do S3 aos quais você fornece acesso na política a seguir, consulte. Comunicações do SSM Agent com os buckets do S3 gerenciados pela AWS

Abra o console do IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação, escolha Políticas e, em seguida, Criar política.

-

Escolha a guia JSON e substitua o texto padrão conforme a seguir.

{ "Version": "2012-10-17", "Statement": [ {

"Effect": "Allow",

"Action": "s3:GetObject",

"Resource": [

"arn:aws:s3:::aws-ssm-

{

"Effect": "Allow",

"Action": "s3:GetObject",

"Resource": [

"arn:aws:s3:::aws-ssm-region/*", "arn:aws:s3:::aws-windows-downloads-region/*", "arn:aws:s3:::amazon-ssm-region/*", "arn:aws:s3:::amazon-ssm-packages-region/*", "arn:aws:s3:::region-birdwatcher-prod/*", "arn:aws:s3:::aws-ssm-distributor-file-region/*", "arn:aws:s3:::aws-ssm-document-attachments-region/*", "arn:aws:s3:::patch-baseline-snapshot-region/*" ] }, {

"Effect": "Allow",

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:PutObjectAcl",

{

"Effect": "Allow",

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:PutObjectAcl",  "s3:GetEncryptionConfiguration"

"s3:GetEncryptionConfiguration"  ],

"Resource": [

"arn:aws:s3:::

],

"Resource": [

"arn:aws:s3:::DOC-EXAMPLE-BUCKET/*", "arn:aws:s3:::DOC-EXAMPLE-BUCKET" ]

}

]

}

]

}

]

}1 O primeiro elemento

Statementserá necessário somente se você estiver usando um endpoints da VPC.2 O segundo elemento,

Statement, será necessário somente se você estiver usando um bucket do S3 que você criou para usar em suas operações do Systems Manager.3 A permissão

PutObjectAclda lista de controle de acesso será necessária somente se você planeja oferecer suporte ao acesso entre contas para buckets do S3 em outras contas.4 O elemento

GetEncryptionConfigurationserá necessário se o bucket do S3 estiver configurado para usar criptografia.5 Se o bucket do S3 estiver configurado para usar criptografia, a raiz do bucket do S3 (por exemplo,

arn:aws:s3:::) deverá estar listada na seção Resource (Recurso). Seu usuário, grupo ou perfil deve ser configurado com acesso ao bucket raiz.DOC-EXAMPLE-BUCKET -

Se você estiver usando um endpoint da VPC em suas operações, faça o seguinte:

No primeiro elemento

Statement, substitua cada espaço reservadoregiãopelo identificador da Região da AWS na qual essa política será usada. Por exemplo, useus-east-2para a região Leste dos EUA (Ohio). Para ver uma lista dos valores deregiãocom suporte, consulte a coluna Region em Systems Manager service endpoints no Referência geral da Amazon Web Services.Importante

Recomendamos que você evite usar caracteres curinga (*) no lugar das regiões específicas nessa política. Por exemplo, use

arn:aws:s3:::aws-ssm-us-east-2/*e não usearn:aws:s3:::aws-ssm-*/*. O uso de curingas pode fornecer acesso a buckets do S3 aos quais você não pretende conceder acesso. Se você quiser usar o perfil de instância para mais de uma região, recomendamos repetir o primeiro elementoStatementpara cada região.- ou -

Se não estiver usando um endpoint da VPC em suas operações, você poderá excluir o primeiro elemento

Statement. -

Se você estiver usando um bucket do S3 de sua propriedade em suas operações do Systems Manager, faça o seguinte:

No segundo elemento

Statement, substituaDOC-EXAMPLE-BUCKET"arn:aws:s3:::my-bucket-name/*"como o recurso. Para obter mais informações sobre como fornecer permissões para buckets ou objetos em buckets, consulte o tópico Ações do Amazon S3 no Guia do usuário do Amazon Simple Storage Service e a postagem do blog da AWS IAM Policies and Bucket Policies and ACLs! (Políticas de buckets e do IAM e ACLs!). Nossa! (Controlar o acesso aos recursos do S3). nota

Se você usar mais de um bucket, forneça o ARN de cada um. Veja o exemplo a seguir sobre permissões em buckets.

"Resource": [ "arn:aws:s3:::DOC-EXAMPLE-BUCKET1DOC-EXAMPLE-BUCKET2- ou -

Se não estiver usando um bucket do S3 de sua propriedade em suas operações do Systems Manager, você poderá excluir o segundo elemento

Statement. -

Escolha Próximo: etiquetas.

-

(Opcional) Adicione tags escolhendo Add tag (Adicionar tag) e inserindo as tags preferenciais para a política.

-

Escolha Próximo: revisar.

-

Em Name (Nome), insira um nome para identificar essa política, como

SSMInstanceProfileS3Policy. -

Escolha Criar política.

Considerações de política adicionais para instâncias gerenciadas

Esta seção descreve algumas das políticas que você pode adicionar ao perfil do IAM padrão criado pela configuração de gerenciamento de host padrão ou seus perfis de instância para o AWS Systems Manager. Para fornecer permissões para a comunicação entre instâncias e a API do Systems Manager, recomendamos criar políticas personalizadas que reflitam as necessidades do sistema e os requisitos de segurança. Dependendo do seu plano de operações, você pode precisar de permissões representadas em uma ou mais das outras políticas.

- Política:

AmazonSSMDirectoryServiceAccess -

Obrigatória somente se você planejar incluir instâncias do Amazon EC2 para Windows Server em um diretório do Microsoft AD.

Essa política AWS gerenciada permite SSM Agent acessar, AWS Directory Service em seu nome, as solicitações de ingresso no domínio pela instância gerenciada. Para obter mais informações, consulte Integrar-se facilmente a uma instância do Windows EC2 no Guia de administração do AWS Directory Service .

- Política:

CloudWatchAgentServerPolicy -

Exigido somente se você planeja instalar e executar o CloudWatch agente em suas instâncias para ler dados métricos e de registro em uma instância e gravá-los na Amazon CloudWatch. Eles ajudam você a monitorar, analisar e responder rapidamente a problemas ou alterações em seus AWS recursos.

Sua função padrão do IAM criada pela configuração padrão de gerenciamento de host ou perfil de instância precisa dessa política somente se você usar recursos como Amazon EventBridge ou Amazon CloudWatch Logs. (Você também pode criar uma política mais restritiva que, por exemplo, limita o acesso de gravação a um fluxo específico de CloudWatch registros de registros.)

nota

O uso CloudWatch dos recursos EventBridge e registros é opcional. Contudo, recomendamos configurá-los no início do seu processo de configuração do Systems Manager caso tenha decidido usá-los. Para obter mais informações, consulte o Guia EventBridge do usuário da Amazon e o Guia do usuário do Amazon CloudWatch Logs.

Para criar políticas do IAM com permissões para funcionalidades adicionais do Systems Manager, consulte os recursos a seguir:

Anexe o perfil de instância do Systems Manager a uma instância (console)

-

No painel de navegação, em Instâncias, escolha Instâncias.

-

Navegue até a lista e escolha a instância do EC2 na lista.

-

No menu Actions (Açõeescolha s), Security (Segurança), Modify IAM role (Modificar função do IAM).

-

Em IAM role (Função do IAM), selecione o perfil da instância que você criou usando o procedimento em Configuração alternativa.

-

Escolha Update IAM role (Atualizar perfil do IAM).

Para obter mais informações sobre como anexar funções do IAM a instâncias, escolha uma das seguintes opções, dependendo do tipo de sistema operacional selecionado:

-

Anexar uma função do IAM a uma instância no Guia do usuário do Amazon EC2 para instâncias do Linux

-

Anexar uma função do IAM a uma instância no Guia do usuário do Amazon EC2 para instâncias do Windows

Avance para Etapa 2: criar endpoints da VPC.