As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Use o console para configurar permissões para janelas de manutenção

Os procedimentos a seguir descrevem como usar o console do AWS Systems Manager para criar as funções e permissões necessárias para janelas de manutenção.

Tópicos

- Tarefa 1: criar uma política para seu perfil de serviço de janela de manutenção personalizada

- Tarefa 2: criar um perfil de serviço personalizado para janelas de manutenção (console)

- Tarefa 3: configurar permissões para usuários que têm permissão para registrar tarefas da janela de manutenção (console)

- Tarefa 4: configurar permissões para usuários que não têm permissão para registrar tarefas na janela de manutenção

Tarefa 1: criar uma política para seu perfil de serviço de janela de manutenção personalizada

É possível usar a política a seguir no formato JSON para criar a política a ser usada com o perfil de janela de manutenção. Você anexará essa política ao perfil que criar posteriormente na Tarefa 2: criar um perfil de serviço personalizado para janelas de manutenção (console).

Importante

Dependendo das tarefas e dos tipos de tarefas que as janelas de manutenção executam, talvez você não precise de todas as permissões nesta política, e talvez seja necessário incluir permissões adicionais.

Para criar uma política para seu perfil de serviço de janela de manutenção personalizada

Abra o console do IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação, escolha Policies e, em seguida, Create Policy.

-

Escolha a guia JSON.

-

Substitua o conteúdo padrão pelo seguinte:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ssm:SendCommand", "ssm:CancelCommand", "ssm:ListCommands", "ssm:ListCommandInvocations", "ssm:GetCommandInvocation", "ssm:GetAutomationExecution", "ssm:StartAutomationExecution", "ssm:ListTagsForResource", "ssm:GetParameters" ], "Resource": "*" }, { "Effect": "Allow", "Action": [ "states:DescribeExecution", "states:StartExecution" ], "Resource": [ "arn:aws:states:*:*:execution:*:*", "arn:aws:states:*:*:stateMachine:*" ] }, { "Effect": "Allow", "Action": [ "lambda:InvokeFunction" ], "Resource": [ "arn:aws:lambda:*:*:function:*" ] }, { "Effect": "Allow", "Action": [ "resource-groups:ListGroups", "resource-groups:ListGroupResources" ], "Resource": [ "*" ] }, { "Effect": "Allow", "Action": [ "tag:GetResources" ], "Resource": [ "*" ] }, { "Effect": "Allow", "Action": "iam:PassRole", "Resource": "*", "Condition": { "StringEquals": { "iam:PassedToService": [ "ssm.amazonaws.com" ] } } } ] } -

Modifique o conteúdo JSON conforme necessário para as tarefas de manutenção executadas na sua conta. As alterações feitas são específicas para suas operações planejadas.

Por exemplo:

-

Você pode fornecer nomes do recurso da Amazon (ARNs) para funções específicas e máquinas de estado em vez de usar qualificadores-curinga (*).

-

Se você não planeja executar tarefas do AWS Step Functions, é possível remover as permissões

statese os ARNs. -

Se você não planeja executar tarefas do AWS Lambda, é possível remover as permissões

lambdae os ARNs. -

Se você não planeja executar tarefas do Automation, é possível remover as permissões

ssm:GetAutomationExecutionessm:StartAutomationExecution. -

Adicione mais permissões que podem ser necessárias para que as tarefas sejam executadas. Por exemplo, algumas ações da Automação trabalham com pilhas do AWS CloudFormation. Portanto, as permissões

cloudformation:CreateStack,cloudformation:DescribeStacks, ecloudformation:DeleteStacksão necessárias.Outro exemplo: o runbook

AWS-CopySnapshotdo Automation requer permissão para criar um snapshot do Amazon Elastic Block Store (Amazon EBS). Portanto, o perfil de serviço precisa da permissãoec2:CreateSnapshot.Para obter informações sobre as permissões de perfil necessárias para os runbooks do Automation, consulte as descrições de runbooks em Referência de runbooks do AWS Systems Manager Automation.

-

-

Depois de concluir as revisões da política, escolha Next: Tags (Próximo: Etiquetas).

-

(Opcional) Adicione um ou mais pares de chave-valor de tag para organizar, monitorar ou controlar o acesso para esta função e selecione Next: Review (Próximo: revisar).

-

Em Name (Nome), insira um nome que identifique isso como a política usada pelo perfil de serviço Maintenance Windows que você cria. Por exemplo:

my-maintenance-window-role-policy. -

Selecione Create policy (Criar política) e anote o nome que você especificou para a política. Você fará referência a ele no próximo procedimento, Tarefa 2: criar um perfil de serviço personalizado para janelas de manutenção (console).

Tarefa 2: criar um perfil de serviço personalizado para janelas de manutenção (console)

Use o procedimento a seguir para criar um perfil de serviço personalizado para as Maintenance Windows, para que o Systems Manager possa executar tarefas de Maintenance Windows em seu nome. Você anexará a política criada na tarefa anterior ao perfil de serviço personalizado criado.

Importante

Anteriormente, o console do Systems Manager permitia a você escolher o perfil AWSServiceRoleForAmazonSSM vinculado ao serviço do IAM gerenciado pela AWS para usar como perfil de manutenção para suas tarefas. O uso desse perfil e sua política associada, AmazonSSMServiceRolePolicy, para tarefas de janela de manutenção não é mais recomendado. Se estiver usando esse perfil para tarefas de janela de manutenção agora, recomendamos parar de usá-lo. Em vez disso, crie seu próprio perfil do IAM para permitir a comunicação entre o Systems Manager e outros Serviços da AWS quando as tarefas da janela de manutenção são executadas.

Para criar uma função de serviço personalizada (console)

Abra o console do IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação, escolha Roles e Create role.

-

Em Select trusted entity (Selecionar entidade confiável), faça as seguintes escolhas:

-

Em Trusted entity type (Tipo de entidade confiável), escolha service (Serviço da AWS)

-

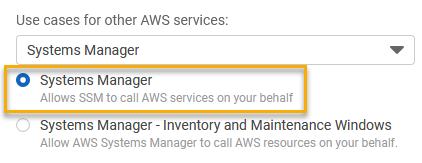

Em Casos de uso para outros serviços da AWS, escolha Systems Manager.

-

Escolha Systems Manager, como mostrado na imagem a seguir.

-

-

Escolha Next (Próximo).

-

Na caixa de pesquisa, insira o nome da política que você criou na Tarefa 1: criar uma política para seu perfil de serviço de janela de manutenção personalizada, marque a caixa ao lado do nome e escolha Next (Próximo).

-

Em Role name (Nome da regra), insira um nome que identifique essa função como uma função da Maintenance Windows. Por exemplo:

my-maintenance-window-role. -

(Opcional) Altere a descrição da função padrão para refletir a finalidade dessa função. Por exemplo:

Performs maintenance window tasks on your behalf. -

(Opcional) Adicione um ou mais pares de chave-valor para organizar, rastrear ou controlar o acesso a esta função e escolha Next: Review (Próximo: revisar).

-

Selecione Create role (Criar função). O sistema faz com que você retorne para a página Roles.

-

Escolha o nome da função que você acabou de criar.

-

Selecione a guia Trust relationships (Relações de confiança) e, em seguida, verifique se a seguinte política é exibida na guia Trusted entities (Entidades confiáveis).

{ "Version": "2012-10-17", "Statement": [ { "Sid": "", "Effect": "Allow", "Principal": { "Service": "ssm.amazonaws.com" }, "Action": "sts:AssumeRole" } ] } -

Copie ou anote o nome do perfil e o valor do ARN na área Summary (Resumo). Os usuários em sua conta especificam essas informações ao criarem janelas de manutenção.

Tarefa 3: configurar permissões para usuários que têm permissão para registrar tarefas da janela de manutenção (console)

Ao registrar uma tarefa em uma janela de manutenção, você especifica uma função de serviço personalizada ou uma função vinculada ao serviço do Systems Manager para executar as operações de tarefas reais. Esta é a função que o serviço assumirá quando executar tarefas em seu nome. Antes disso, para registrar a própria tarefa, é necessário atribuir a política do IAM “PassRole” a uma entidade do IAM (como um usuário ou grupo). Isso permite que a entidade do IAM (usuário ou grupo) especifique, como parte do registro dessas tarefas na janela de manutenção, o perfil que deve ser usado ao executar as tarefas. Para obter informações, consulte Conceder permissões a um usuário para transmitir uma função a um AWS service (Serviço da AWS), no Guia do usuário do IAM.

Como configurar permissões para usuários que podem registrar tarefas da janela de manutenção

Se uma entidade do IAM (usuário, perfil ou grupo) for configurada com permissões de administrador, o usuário ou o perfil terá acesso às Janelas de Manutenção. Para entidades do IAM que não têm permissões de administrador, um administrador deve conceder as permissões a seguir à entidade do IAM. Estas são as permissões mínimas requeridas para o registro de tarefas em uma janela de manutenção:

-

A política gerenciada

AmazonSSMFullAccessou uma política que forneça permissões comparáveis. -

O seguinte

iam:PassRolee as permissõesiam:ListRoles.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "iam:PassRole", "Resource": "arn:aws:iam::account-id:role/my-maintenance-window-role" }, { "Effect": "Allow", "Action": "iam:ListRoles", "Resource": "arn:aws:iam::account-id:role/" }, { "Effect": "Allow", "Action": "iam:ListRoles", "Resource": "arn:aws:iam::account-id:role/aws-service-role/ssm.amazonaws.com/" } ] }my-maintenance-window-rolerepresenta o nome da função da janela de manutenção personalizada criada anteriormente.account-idrepresenta o ID da Conta da AWS. Adicionar essa permissão para o recursoarn:aws:iam::permite que um usuário visualize e escolha entre funções de cliente no console ao criar uma tarefa da janela de manutenção. A adição dessa permissão paraaccount-id:role/arn:aws:iam::permite que um usuário escolha a função vinculada ao serviço do Systems Manager no console ao criar uma tarefa da janela de manutenção.account-id:role/aws-service-role/ssm.amazonaws.com/Para fornecer o acesso, adicione as permissões aos seus usuários, grupos ou perfis:

-

Usuários e grupos no AWS IAM Identity Center:

Crie um conjunto de permissões. Siga as instruções em Create a permission set (Criação de um conjunto de permissões) no Guia do usuário do AWS IAM Identity Center.

-

Usuários gerenciados no IAM usando um provedor de identidades:

Crie um perfil para a federação de identidades. Siga as instruções em Criar um perfil para um provedor de identidades de terceiros (federação) no Guia do usuário do IAM.

-

Usuários do IAM:

-

Crie um perfil que seu usuário possa assumir. Siga as instruções em Creating a role for an IAM user (Criação de um perfil para um usuário do IAM) no Guia do usuário do IAM.

-

(Não recomendado) Vincule uma política diretamente a um usuário ou adicione um usuário a um grupo de usuários. Siga as instruções em Adição de permissões a um usuário (console) no Guia do usuário do IAM.

-

-

Para configurar permissões para grupos que tiverem permissão para registrar tarefas da janela de manutenção (console)

Abra o console do IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação, selecione User groups (Grupos de usuários).

-

Na lista de grupos, selecione o nome do grupo ao qual você deseja atribuir a permissão

iam:PassRole. -

Na guia Permissions (Permissões), escolha Add permissions, Create inline policy (Adicionar permissões, Criar política em linha) e, em seguida, selecione a guia JSON.

-

Substitua o conteúdo padrão da caixa pelo seguinte:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "iam:PassRole", "Resource": "arn:aws:iam::account-id:role/my-maintenance-window-role" }, { "Effect": "Allow", "Action": "iam:ListRoles", "Resource": "arn:aws:iam::account-id:role/" }, { "Effect": "Allow", "Action": "iam:ListRoles", "Resource": "arn:aws:iam::account-id:role/aws-service-role/ssm.amazonaws.com/" } ] }my-maintenance-window-rolerepresenta o nome da função da janela de manutenção personalizada criada anteriormente.account-idrepresenta o ID da Conta da AWS. Adicionar essa permissão para o recursoarn:aws:iam::permite que um usuário visualize e escolha entre funções de cliente no console ao criar uma tarefa da janela de manutenção. A adição dessa permissão paraaccount-id:role/arn:aws:iam::permite que um usuário escolha a função vinculada ao serviço do Systems Manager no console ao criar uma tarefa da janela de manutenção.account-id:role/aws-service-role/ssm.amazonaws.com/ -

Escolha Review policy (Revisar política).

-

Na página Review policy (Revisar política), insira um nome na caixa Name (Nome) para identificar a política

PassRole, comomy-group-iam-passrole-policy, e selecione Create policy (Criar política).

Tarefa 4: configurar permissões para usuários que não têm permissão para registrar tarefas na janela de manutenção

Se você estiver recusando a permissão ssm:RegisterTaskWithMaintenanceWindow a um usuário individual ou a um grupo, use um dos procedimentos a seguir para impedir que os usuários registrem tarefas com uma janela de manutenção.

Como configurar permissões para usuários que não têm permissão para registrar tarefas na janela de manutenção

-

Um administrador deve adicionar as restrições a seguir à entidade do IAM.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Deny", "Action": "ssm:RegisterTaskWithMaintenanceWindow", "Resource": "*" } ] }

Para configurar permissões para grupos que não tiverem permissão para registrar tarefas da janela de manutenção (console)

Abra o console do IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação, selecione User groups (Grupos de usuários).

-

Na lista de grupos, selecione o nome do grupo do qual você deseja recusar a permissão

ssm:RegisterTaskWithMaintenanceWindow. -

Na guia Permissions (Permissões), escolha Add permissions, Create inline policy (Adicionar permissões, Criar política em linha).

-

Selecione a guia JSON e substitua o conteúdo padrão da caixa, pelo seguinte:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Deny", "Action": "ssm:RegisterTaskWithMaintenanceWindow", "Resource": "*" } ] } -

Escolha Review policy (Revisar política).

-

Na página Review policy (Revisar política), insira um nome na caixa Name (Nome) para identificar a política, como

my-groups-deny-mw-tasks-policy, e selecione Create policy (Criar política).