As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Controle o tráfego para seus AWS recursos usando grupos de segurança

Um grupo de segurança controla o tráfego que tem permissão para acessar e sair dos recursos aos quais está associado. Por exemplo, depois de associar um grupo de segurança a uma instância do EC2, ele controla o tráfego de entrada e saída da instância.

Quando você cria uma VPC, ela vem com um grupo de segurança padrão. É possível criar grupos de segurança adicionais para uma VPC, cada um com suas próprias regras de entrada e saída. Você pode especificar a origem, o intervalo de portas e o protocolo de cada regra de entrada. Você pode especificar o destino, o intervalo de portas e o protocolo de cada regra de saída.

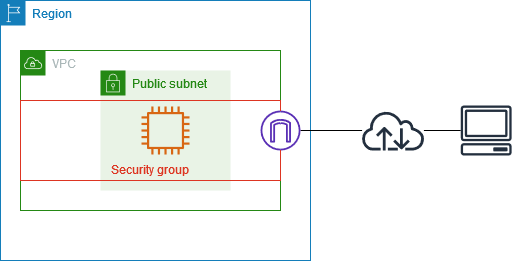

O diagrama a seguir mostra uma VPC com uma sub-rede, um gateway da Internet e um grupo de segurança. A sub-rede contém uma instância do EC2. O grupo de segurança é atribuído à instância. O grupo de segurança atua como um firewall virtual. O único tráfego que chega à instância é aquele permitido pelas regras do grupo de segurança. Por exemplo, se o grupo de segurança contiver uma regra que permita o tráfego ICMP proveniente da sua rede para a instância, você poderá efetuar ping na instância a partir do computador. Se o grupo de segurança não contiver uma regra que permita tráfego SSH, não será possível conectar-se à instância via SSH.

Conteúdo

Definição de preço

Não há cobrança adicional pelo uso de grupos de segurança.

Noções básicas do grupo de segurança

-

É possível atribuir um grupo de segurança somente a recursos criados na mesma VPC desse grupo de segurança. Você pode atribuir vários grupos de segurança a um recurso.

-

Ao criar um grupo de segurança, você deve fornecer um nome e uma descrição. As seguintes regras se aplicam:

-

O nome do grupo de segurança deve ser exclusivo dentro da VPC.

-

Os nomes e as descrições podem ter até 255 caracteres de comprimento.

-

Os nomes e as descrições são limitados aos seguintes caracteres: a-z, A-Z, 0-9, espaços e ._-:/()#,@[]+=&;{}!$*.

-

Quando o nome termina com espaços, cortamos os espaços existentes no final do nome. Por exemplo, se você inserir “Testar grupo de segurança " para o nome, nós o armazenaremos como “Testar grupo de segurança”.

-

Um nome de grupo de segurança não pode começar com

sg-.

-

-

Os grupos de segurança são com estado. Por exemplo, se você enviar uma solicitação de uma instância, o tráfego de resposta dessa solicitação terá permissão para alcançar a instância, independentemente das regras do grupo de segurança de entrada. As respostas ao tráfego de entrada permitido têm permissão para deixar a instância, independentemente das regras de saída.

-

Os grupos de segurança não filtram tráfego de entrada ou de saída de:

-

Serviços de nomes de domínio (DNS) da Amazon

-

Dynamic Host Configuration Protocol (DHCP – Protocolo de configuração de host dinâmico) da Amazon

-

Metadados da instância do Amazon EC2

-

Endpoints de metadados de tarefas do Amazon ECS

-

Ativação de licença para instâncias do Windows

-

Serviço de Sincronização Temporal da Amazon

-

Endereços IP reservados usados pelo roteador padrão da VPC

-

-

Existem cotas no número de grupos de segurança que podem ser criados por VPC, o número de regras que podem ser adicionadas a cada grupo de segurança e o número de grupos de segurança que podem ser associadas a uma interface de rede. Para ter mais informações, consulte Cotas da Amazon VPC.

Práticas recomendadas

-

Autorize somente entidades principais específicas do IAM para criar e modificar grupos de segurança.

-

Crie o número mínimo de grupos de segurança necessários para diminuir o risco de erro. Use cada grupo de segurança para gerenciar o acesso a recursos que tenham funções e requisitos de segurança semelhantes.

-

Quando você adicionar regras de entrada para as portas 22 (SSH) ou 3389 (RDP) para poder acessar as instâncias do EC2, autorize somente intervalos específicos de endereços IP. Se você especificar 0.0.0.0/0 (IPv4) e ::/ (IPv6), qualquer pessoa poderá acessar suas instâncias de qualquer endereço IP usando o protocolo especificado.

-

Não abra grandes intervalos de portas. Certifique-se de que o acesso por meio de cada porta seja restrito às fontes ou destinos que o exigem.

-

Você pode configurar ACLs da rede com regras semelhantes às dos grupos de segurança para adicionar uma camada de segurança à sua VPC. Para obter mais informações sobre as diferenças entre grupos de segurança e ACLs de rede, consulte Comparar grupos de segurança e ACLs de rede.

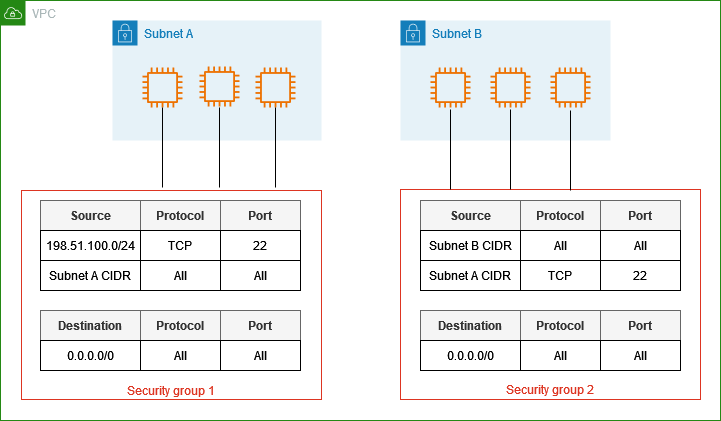

Exemplo de grupo de segurança

O diagrama a seguir mostra uma VPC com dois grupos de segurança e duas sub-redes. As instâncias na sub-rede A têm os mesmos requisitos de conectividade e, portanto, estão associadas ao grupo de segurança 1. As instâncias na sub-rede B têm os mesmos requisitos de conectividade e, portanto, estão associadas ao grupo de segurança 2. As regras do grupo de segurança permitem tráfego da seguinte maneira:

-

A primeira regra de entrada no grupo de segurança 1 permite tráfego SSH para as instâncias na sub-rede A a partir do intervalo de endereços especificado (por exemplo, um intervalo na sua própria rede).

-

A segunda regra de entrada no grupo de segurança 1 permite que as instâncias na sub-rede A se comuniquem entre si usando qualquer protocolo e porta.

-

A primeira regra de entrada no grupo de segurança 2 permite que as instâncias na sub-rede B se comuniquem entre si usando qualquer protocolo e porta.

-

A segunda regra de entrada no grupo de segurança 2 permite que as instâncias na sub-rede A se comuniquem com as instâncias na sub-rede B via SSH.

-

Ambos os grupos de segurança usam a regra de saída padrão, que permite todo o tráfego.