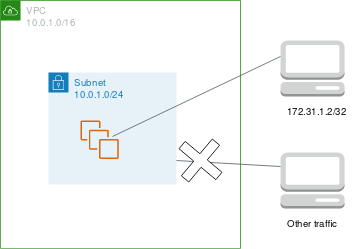

Exemplo: controlar o acesso a instâncias em uma sub-rede

Neste exemplo, as instâncias na sub-rede podem se comunicar umas com as outras e são acessíveis de um computador remoto confiável para a realização de tarefas administrativas. O computador remoto pode ser um computador em sua rede local, conforme mostrado no diagrama, ou uma instância em uma sub-rede ou VPC diferente. As regras de ACL de rede para a sub-rede e as regras do grupo de segurança para as instâncias permitem o acesso desde o endereço IP do seu computador remoto. Todo o outros tráfego proveniente da Internet ou de outras redes é negado.

Usar uma ACL de rede oferece a flexibilidade de alterar os grupos de segurança ou as regras de grupos de segurança para suas instâncias, ao mesmo tempo em que conta com a ACL de rede como uma camada de defesa de backup. Por exemplo, se você atualizar acidentalmente o grupo de segurança para permitir acesso SSH de entrada de qualquer lugar, mas a ACL de rede permitir acesso somente a partir do intervalo de endereços IP do computador remoto, então a ACL de rede negará tráfego SSH de entrada de quaisquer outros endereços IP.

Regras de ACL de rede

A seguir estão exemplos de regras de entrada para a ACL de rede associada à sub-rede. Essas regras se aplicam a todas as instâncias na sub-rede.

| Regra nº | Type | Protocolo | Intervalo de portas | Origem | Permissão/Negação | Comentários |

|---|---|---|---|---|---|---|

| 100 | SSH | TCP | 22 | 172.31.1.2/32 |

PERMISSÃO | Permitir tráfego de entrada do computador remoto. |

| * | Todo o tráfego | Tudo | Tudo | 0.0.0.0/0 | DENY | Negar todos os outros tráfegos de entrada. |

A seguir estão exemplos de regras de saída para a ACL de rede associada à sub-rede. ACLs de rede são stateless. Portanto, é necessário incluir uma regra que permita respostas ao tráfego de entrada.

| Regra nº | Type | Protocolo | Intervalo de portas | Destino | Permissão/Negação | Comentários |

|---|---|---|---|---|---|---|

| 100 | TCP personalizado | TCP | 1024-65535 | 172.31.1.2/32 |

PERMISSÃO | Permite respostas de saída ao computador remoto. |

| * | Todo o tráfego | Tudo | Tudo | 0.0.0.0/0 | NEGAÇÃO | Nega todos os outros tráfegos de saída. |

Regras de grupos de segurança

A seguir estão exemplos de regras de entrada para o grupo de segurança associado às instâncias. Essas regras se aplicam a todas as instâncias associadas ao grupo de segurança. Um usuário com a chave privada do par de chaves associado às instâncias pode se conectar às instâncias a partir do computador remoto via SSH.

| Tipo de protocolo | Protocolo | Intervalo de portas | Origem | Comentários |

|---|---|---|---|---|

| Todo o tráfego | Tudo | Tudo | sg-1234567890abcdef0 |

Permitir comunicação entre as instâncias associadas a este grupo de segurança. |

| SSH | TCP | 22 | 172.31.1.2/32 |

Permitir acesso SSH de entrada do computador remoto. |

A seguir estão exemplos de regras de saída para o grupo de segurança associado às instâncias. Os grupos de segurança são com estado. Portanto, você não precisa de uma regra que permita respostas ao tráfego de entrada.

| Tipo de protocolo | Protocolo | Intervalo de portas | Destino | Comentários |

|---|---|---|---|---|

| Todo o tráfego | Tudo | Tudo | sg-1234567890abcdef0 |

Permitir comunicação entre as instâncias associadas a este grupo de segurança. |

Diferenças entre ACLs de rede e grupos de segurança

A tabela a seguir resume as diferenças básicas entre ACLs de rede e grupos de segurança.

| Característica | Conexão ACL | Grupo de segurança |

|---|---|---|

| Nível de operação | Nível de sub-rede | Nível da instância |

| Escopo | Aplica-se a todas as instâncias nas sub-redes associadas | Aplica-se a todas as instâncias associadas ao grupo de segurança |

| Tipo de regra | Regras de permissão e de negação | Apenas regras de permissão |

| Avaliação da regra | Avalia as regras em ordem crescente até que uma correspondência para o tráfego seja encontrada | Avalia todas as regras antes de decidir se deve permitir o tráfego |

| Tráfego de retorno | Deve ser explicitamente permitido (sem estado) | Permitido automaticamente (com estado) |