As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Comece com AWS Client VPN

Neste tutorial, você criará um AWS Client VPN endpoint que faz o seguinte:

-

Fornece a todos os clientes acesso a uma única VPC.

-

Fornece a todos os clientes acesso à Internet.

-

Usa autenticação mútua.

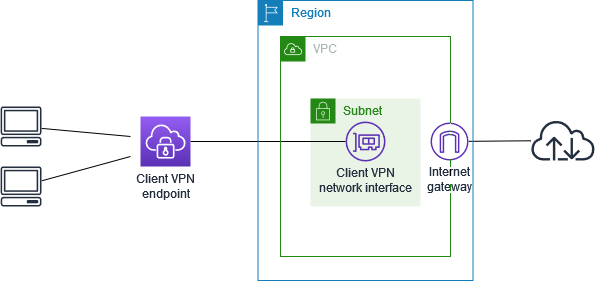

O diagrama a seguir representa a configuração da VPC e do endpoint da cliente VPN depois da conclusão deste tutorial.

Pré-requisitos

Antes de começar este tutorial de conceitos básicos, verifique se você tem o seguinte:

-

As permissões necessárias para trabalhar com endpoints da Client VPN.

-

As permissões necessárias para importar certificados no AWS Certificate Manager.

-

Uma VPC com pelo menos uma sub-rede e um gateway da Internet. A tabela de rota associada à sua sub-rede deve ter uma rota para o gateway da Internet.

Etapa 1: gerar chaves e certificados de servidor e cliente

Este tutorial usa a autenticação mútua. Com a autenticação mútua, a VPN do cliente usa certificados para realizar a autenticação entre os clientes e o endpoint da VPN do cliente. Você precisará ter um certificado e uma chave de servidor e pelo menos um certificado e uma chave de cliente. No mínimo, o certificado do servidor precisará ser importado para o AWS Certificate Manager (ACM) e especificado quando você criar o endpoint Client VPN. A importação do certificado do cliente para o ACM é opcional.

Se você ainda não tiver certificados para usar para esse fim, eles poderão ser criados usando o utilitário easy-rsa do OpenVPN. Para obter as etapas detalhadas de geração dos certificados e das chaves de servidor e cliente usando o utilitário easy-rsa do OpenVPN

nota

O certificado do servidor deve ser provisionado ou importado para o AWS Certificate Manager (ACM) na mesma AWS região em que você criará o endpoint do Client VPN.

Etapa 2: Criar um endpoint da Client VPN

O endpoint do cliente VPN é o recurso que você cria e configura para habilitar e gerenciar sessões do cliente VPN. É o ponto de término de todas as sessões da VPN do cliente.

Como criar um endpoint da Client VPN

Abra o console da Amazon VPC em https://console.aws.amazon.com/vpc/

. -

No painel de navegação, escolha Client VPN Endpoints (Endpoints da VPN do cliente) e escolha Create Client VPN endpoint (Criar endpoint da VPN do cliente).

-

(Opcional) Forneça uma etiqueta de nome e uma descrição para o endpoint da VPN do cliente.

-

Para o IPv4 CIDR do cliente, especifique um intervalo de endereços IP, na notação CIDR, a partir do qual atribuir endereços IP do cliente.

nota

O intervalo de endereços não pode se sobrepor ao intervalo de endereços da rede de destino, ao intervalo de endereços da VPC nem a nenhuma das rotas que serão associadas ao endpoint da VPN do cliente. O intervalo de endereços do cliente deve ser de, no mínimo, /22 e não maior que o tamanho do bloco CIDR /12. Não é possível alterar o intervalo de endereços do cliente depois de criar o endpoint da VPN do cliente.

-

Em Server certificate ARN (ARN do certificado do servidor), selecione o ARN do certificado do servidor gerado na Etapa 1.

-

Em Opções de autenticação, escolha Usar autenticação mútua e, em ARN do certificado do cliente, escolha o ARN do certificado que você deseja usar como o certificado do cliente.

Se os certificados do servidor e do cliente forem assinados pela mesma autoridade de certificação (CA), você terá a opção de especificar o ARN do certificado do servidor tanto para os certificados do cliente como para os do servidor. Nesse cenário, qualquer certificado do cliente que corresponda ao certificado do servidor pode ser usado para autenticar.

-

(Opcional) Especifique quais servidores DNS devem ser usados para a resolução de DNS. Para usar servidores DNS personalizados, em DNS Server 1 IP address (Endereço IP do servidor DNS 1) e DNS Server 2 IP address (Endereço IP do servidor DNS 2), especifique os endereços IP dos servidores DNS a serem usados. Para usar o servidor DNS da VPC, em DNS Server 1 IP address (Endereço IP do servidor DNS 1) ou DNS Server 2 IP address (Endereço IP do servidor DNS 2), especifique os endereços IP e adicione o endereço IP do servidor DNS da VPC.

nota

Verifique se os servidores DNS possam ser acessados pelos clientes.

-

Mantenha o restante das configurações padrão e selecione Create Client VPN endpoint (Criar endpoint da VPN do cliente).

Depois que você cria o endpoint da cliente VPN, seu estado é pending-associate. Os clientes somente poderão estabelecer uma conexão VPN depois que você associar pelo menos uma rede de destino.

Para obter mais informações sobre as opções que você pode especificar para um endpoint da Client VPN, consulte Crie um AWS Client VPN endpoint.

Etapa 3: associar uma rede de destino

Para permitir que os clientes estabeleçam uma sessão de VPN, associe uma rede de destino ao endpoint da VPN do cliente. Uma rede de destino é uma sub-rede em uma VPC.

Como associar uma rede de destino a um endpoint da VPN do cliente

Abra o console da Amazon VPC em https://console.aws.amazon.com/vpc/

. -

No painel de navegação, escolha Endpoints da cliente VPN.

-

Selecione o endpoint da VPN do cliente que você criou no procedimento anterior e escolha Target network associations (Associações de rede de destino), Associate target network (Associar rede de destino).

-

Para VPC, selecione a VPC na qual a sub-rede está localizada.

-

Em Choose a subnet to associate (Escolher uma sub-rede para associar), escolha a sub-rede a ser associada ao endpoint da VPN do cliente.

-

SelecioneAssociate target network (Associar rede de destino).

-

Se as regras de autorização permitirem, uma associação de sub-rede é suficiente para que os clientes acessem toda a rede de uma VPC. É possível associar outras sub-redes para fornecer alta disponibilidade caso uma zona de disponibilidade tenha algum problema.

Quando você associa a primeira sub-rede ao endpoint da Client VPN, acontece o seguinte:

-

O estado do endpoint da cliente VPN muda para

available. Agora, os clientes podem estabelecer uma conexão VPN, mas não poderão acessar recursos na VPC até que você adicione as regras de autorização. -

A rota local da VPC é adicionada automaticamente à tabela de rotas do endpoint da Client VPN.

-

O grupo de segurança padrão da VPC é aplicado automaticamente ao endpoint da VPN do cliente.

Etapa 4: adicionar uma regra de autorização para a VPC

Para que os clientes acessem a VPC, é preciso haver uma rota para a VPC na tabela de rotas do endpoint da VPN do cliente e uma regra de autorização. A rota já foi adicionada automaticamente na etapa anterior. Neste tutorial, queremos conceder acesso à VPC para todos os usuários.

Como adicionar uma regra de autorização para a VPC

Abra o console da Amazon VPC em https://console.aws.amazon.com/vpc/

. -

No painel de navegação, escolha Endpoints da cliente VPN.

-

Escolha o endpoint da VPN do cliente ao qual deseja adicionar a regra de autorização. Escolha Authorization rules (Regras de autorização) e Add authorization rule (Adicionar regra de autorização).

-

Em Destination network to enable access (Rede de destino para permitir acesso), insira o CIDR da rede à qual você deseja permitir acesso. Por exemplo, para permitir o acesso a toda a VPC, especifique o bloco IPv4 CIDR da VPC.

-

Para Conceder acesso a, escolha Permitir acesso a todos os usuários.

-

(Opcional) Em Description (Descrição), insira uma breve descrição da regra de autorização.

-

Escolha Adicionar regra de autorização.

Etapa 5: conceder acesso à Internet

Você pode fornecer acesso a redes adicionais conectadas à VPC, como AWS serviços, redes com peering VPCs, redes locais e a Internet. Para cada rede adicional, adicione uma rota à rede na tabela de rotas do endpoint da VPN do cliente e configure uma regra de autorização para conceder acesso aos clientes.

Neste tutorial, queremos conceder acesso à Internet e também à VPC para todos os usuários. Você já configurou o acesso à VPC, portanto, essa etapa é para acesso à Internet.

Como conceder acesso à Internet

Abra o console da Amazon VPC em https://console.aws.amazon.com/vpc/

. -

No painel de navegação, escolha Endpoints da cliente VPN.

-

Escolha o endpoint da VPN do cliente que você criou para este tutorial. Escolha Route Table (Tabela de rotas) e Create Route (Criar rota).

-

Em Destino da rota, insira

0.0.0.0/0. Em Subnet ID for target network association (ID da sub-rede para a associação da rede de destino), especifique o ID da sub-rede pela qual deseja encaminhar o tráfego. -

Escolha Criar rota.

-

Escolha Authorization rules (Regras de autorização) e Add authorization rule (Adicionar regra de autorização).

-

Em Destination network to enable access (Rede de destino para permitir acesso), insira

0.0.0.0/0e escolha Allow access to all users (Permitir acesso a todos os usuários). -

Escolha Adicionar regra de autorização.

Etapa 6: verificar os requisitos do grupo de segurança

Neste tutorial, nenhum grupo de segurança foi especificado durante a criação do endpoint da VPN do cliente na Etapa 2. Isso significa que o grupo de segurança padrão da VPC é aplicado automaticamente ao endpoint da VPN do cliente quando uma rede de destino é associada. Como resultado, o grupo de segurança padrão da VPC agora deve estar associado ao endpoint da VPN do cliente.

Verificar os requisitos de grupo de segurança a seguir

-

O grupo de segurança associado à sub-rede pela qual você está roteando tráfego (nesse caso, o grupo de segurança da VPC padrão) deve permitir tráfego de saída para a Internet. Para fazer isso, adicione uma regra de saída que permita todo o tráfego para o destino

0.0.0.0/0. -

Os grupos de segurança para os recursos na VPC devem ter uma regra que permita o acesso do grupo de segurança aplicado ao endpoint da VPN do cliente (nesse caso, o grupo de segurança da VPC padrão). Isso permite que os clientes acessem os recursos na VPC.

Para obter mais informações, consulte Grupos de segurança.

Etapa 7: baixar o arquivo de configuração do endpoint da VPN do cliente

A próxima etapa é baixar o arquivo de configuração do endpoint da VPN do cliente e prepará-lo. O arquivo de configuração inclui os detalhes do endpoint da VPN do cliente e as informações de certificado necessárias para estabelecer uma conexão VPN. Forneça esse arquivo aos usuários finais que precisam se conectar ao endpoint da VPN do cliente. O usuário final usa o arquivo para configurar a aplicação da VPN do cliente.

Como baixar o arquivo de configuração do endpoint da Client VPN e prepará-lo

Abra o console da Amazon VPC em https://console.aws.amazon.com/vpc/

. -

No painel de navegação, escolha Endpoints da cliente VPN.

-

Selecione o endpoint da VPN que você criou para este tutorial e escolha Download client configuration (Baixar a configuração do cliente).

-

Localize o certificado de cliente e a chave que foram gerados na etapa 1. A chave e o certificado de cliente estão disponíveis nos seguintes locais no repositório clonado OpenVPN easy-rsa:

-

Certificado do cliente —

easy-rsa/easyrsa3/pki/issued/client1.domain.tld.crt -

Chave do cliente —

easy-rsa/easyrsa3/pki/private/client1.domain.tld.key

-

-

Abra o arquivo de configuração do endpoint da Client VPN usando seu editor de texto preferido. Adicione as etiquetas

<cert></cert>e<key></key>ao arquivo. Coloque o conteúdo do certificado do cliente e o conteúdo da chave privada entre as etiquetas correspondentes, como:<cert>Contents of client certificate (.crt) file</cert> <key>Contents of private key (.key) file</key> -

Salve e feche o arquivo de configuração do endpoint da Client VPN.

-

Distribua o arquivo de configuração do endpoint da VPN do cliente para os usuários finais.

Para obter mais informações sobre o arquivo de configuração do endpoint da cliente VPN, consulte AWS Client VPN exportação do arquivo de configuração do endpoint.

Etapa 8: conectar-se ao endpoint da VPN do cliente

Você pode se conectar ao endpoint do Client VPN usando o cliente AWS fornecido ou outro aplicativo cliente baseado em OpenVPN e o arquivo de configuração que você acabou de criar. Para obter mais informações, consulte o Guia do usuário do AWS Client VPN.